ŃĆīõ║æĶ«Īń«ŚŃĆŹAzureõ╝üõĖܵö»µ×Č’╝ÜĶ¦äĶīāńÜäĶ«óķśģµ▓╗ńÉå

µ¼Ī

µ¼Ī

õ╝üõĖÜĶČŖµØźĶČŖÕżÜÕ£░ķććńö©Õģ¼Õģ▒õ║æµØźÕ«×ńÄ░ÕģȵĢŵŹĘÕÆīńüĄµ┤╗µĆ¦ŃĆéõ╗¢õ╗¼Õł®ńö©õ║æńÜäõ╝śÕŖ┐µØźÕłøķĆĀµöČÕģźÕ╣Čõ╝śÕī¢õĖÜÕŖĪńÜäĶĄäµ║ÉõĮ┐ńö©ŃĆé Microsoft AzureµÅÉõŠøõ║åõ╝ŚÕżÜµ£ŹÕŖĪÕÆīÕŖ¤ĶāĮ’╝īõ╝üõĖÜÕÅ»õ╗źÕāŵ×äÕ╗║ÕØŚõĖƵĀĘń╗äĶŻģĶ┐Öõ║øµ£ŹÕŖĪÕÆīÕŖ¤ĶāĮ’╝īõ╗źµ╗ĪĶČ│ÕÉäń¦ŹÕĘźõĮ£Ķ┤¤ĶĮĮÕÆīÕ║öńö©ń©ŗÕ║ÅńÜäķ£Ćµ▒éŃĆé

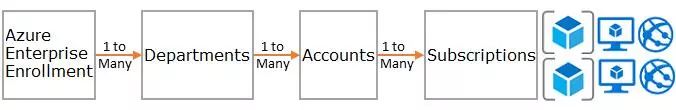

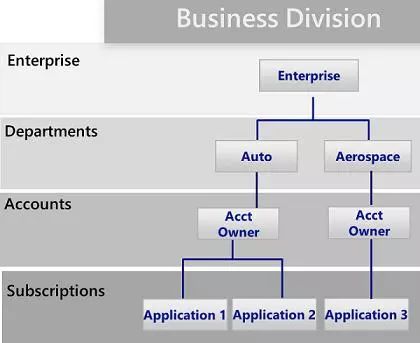

Õå│Õ«ÜõĮ┐ńö©Microsoft AzureÕŬµś»Õ«×ńÄ░õ║æõ╝śÕŖ┐ńÜäń¼¼õĖƵŁźŃĆéń¼¼õ║īµŁźµś»õ║åĶ¦Żõ╝üõĖÜÕ”éõĮĢµ£ēµĢłÕ£░õĮ┐ńö©AzureÕ╣ČńĪ«Õ«Üķ£ĆĶ”üķććńö©ńÜäÕ¤║ń║┐ÕŖ¤ĶāĮµØźĶ¦ŻÕå│õ╗źõĖŗķŚ«ķóś’╝Ü

ŌĆ£µłæµŗģÕ┐āµĢ░µŹ«õĖ╗µØā;µłæÕ”éõĮĢńĪ«õ┐صłæńÜäµĢ░µŹ«ÕÆīń│╗ń╗¤ń¼”ÕÉłµłæõ╗¼ńÜäńøæń«ĪĶ”üµ▒é’╝¤ŌĆØ

ŌĆ£µłæµĆÄõ╣łń¤źķüōµ»ÅõĖ¬ĶĄäµ║ÉķāĮµö»µīüõ╗Ćõ╣ł’╝īµēĆõ╗źµłæÕÅ»õ╗źĶ¦ŻķćŖÕ«āÕ╣ČÕćåńĪ«Õ£░µöČÕø×Õ«ā’╝¤ŌĆØ

ŌĆ£µłæµā│ńĪ«õ┐صłæõ╗¼Õ£©Õģ¼Õģ▒õ║æõĖŁķā©ńĮ▓µł¢µē¦ĶĪīńÜäµēƵ£ēµōŹõĮ£Õ¦ŗõ║ÄÕ«ēÕģ©µĆØń╗┤’╝īµłæĶ»źÕ”éõĮĢÕĖ«ÕŖ®Õ«×ńÄ░Ķ┐ÖõĖĆńø«µĀć’╝¤ŌĆØ

µ▓Īµ£ēµŖżĶĮ©ńÜäń®║Ķ«óķśģÕēŹµÖ»õ╗żõ║║ńö¤ńĢÅŃĆ鵣żń®║ńÖĮń®║ķŚ┤ÕÅ»ĶāĮõ╝ÜÕ”©ńóŹµé©Ķ┐üń¦╗Õł░AzureŃĆé

µ£¼µ¢ćõĖ║µŖƵ£»õĖōõĖÜõ║║ÕæśµÅÉõŠøõ║åõĖĆõĖ¬ĶĄĘńé╣’╝īõ╗źµ╗ĪĶČ│µ▓╗ńÉåķ£Ćµ▒éÕ╣ČõĮ┐ÕģČõĖĵĢŵŹĘµĆ¦ķ£Ćµ▒éõ┐صīüÕ╣│ĶĪĪŃĆéÕ«āÕ╝ĢÕģźõ║åõ╝üõĖܵö»µ×ČńÜäµ”éÕ┐Ą’╝īĶ»źµ×ȵ×äÕÅ»µīćÕ»╝ń╗äń╗ćõ╗źÕ«ēÕģ©ńÜäµ¢╣Õ╝ÅÕ«×µ¢ĮÕÆīń«ĪńÉåÕģČAzureńÄ»ÕóāŃĆéÕ«āµÅÉõŠøõ║åÕ╝ĆÕÅæµ£ēµĢłÕÆīķ½śµĢłµÄ¦ÕłČńÜäµĪåµ×ČŃĆé

ķ£ĆĶ”üµ▓╗ńÉå

Ķ┐üń¦╗Õł░AzureµŚČ’╝īµé©Õ┐ģķĪ╗Õ░ĮµŚ®Ķ¦ŻÕå│µ▓╗ńÉåõĖ╗ķóś’╝īõ╗źńĪ«õ┐ØÕ£©õ╝üõĖÜÕåģµłÉÕŖ¤õĮ┐ńö©õ║æŃĆéõĖŹÕ╣ĖńÜ䵜»’╝īÕłøÕ╗║ń╗╝ÕÉłµ▓╗ńÉåń│╗ń╗¤ńÜ䵌ČķŚ┤ÕÆīÕ«śÕāÜõĮ£ķŻÄµäÅÕæ│ńØĆõĖĆõ║øõĖÜÕŖĪÕøóķś¤ńø┤µÄźĶĮ¼ÕÉæµÅÉõŠøÕĢåĶĆīõĖŹµČēÕÅŖõ╝üõĖÜITŃĆéÕ”éµ×£ĶĄäµ║ɵ£¬ÕŠŚÕł░Õ”źÕ¢äń«ĪńÉå’╝īĶ┐Öń¦Źµ¢╣µ│ĢÕÅ»ĶāĮõ╝ÜõĮ┐õ╝üõĖÜÕÅŚÕł░µŹ¤Õ«│ŃĆéÕģ¼Õģ▒õ║æńÜäńē╣ÕŠü - µĢŵŹĘµĆ¦’╝īńüĄµ┤╗µĆ¦ÕÆīÕ¤║õ║ĵȳĶ┤╣ńÜäÕ«Üõ╗Ę - Õ»╣õ║Äķ£ĆĶ”üÕ┐½ķƤµ╗ĪĶČ│Õ«óµłĘ’╝łÕåģķā©ÕÆīÕż¢ķā©’╝ēķ£Ćµ▒éńÜäõĖÜÕŖĪÕøóķś¤ĶĆīĶ©ĆķØ×ÕĖĖķćŹĶ”üŃĆéõĮåµś»’╝īõ╝üõĖÜITķ£ĆĶ”üńĪ«õ┐صĢ░µŹ«ÕÆīń│╗ń╗¤ÕŠŚÕł░µ£ēµĢłõ┐صŖżŃĆé

Õ£©ÕłøÕ╗║Õ╗║ńŁæńē®µŚČ’╝īĶäܵēŗµ×Čńö©õ║ÄÕłøÕ╗║ń╗ōµ×äńÜäÕ¤║ńĪĆŃĆéĶäܵēŗµ×ČÕ╝ĢÕ»╝Õż¦Ķć┤ĶĮ«Õ╗ōÕ╣ČõĖ║Ķ”üÕ«ēĶŻģńÜäµø┤µ░Ėõ╣ģńÜäń│╗ń╗¤µÅÉõŠøķöÜńé╣ŃĆéõ╝üõĖܵ×ȵ×䵜»ńøĖÕÉīńÜä’╝ÜõĖĆń╗äńüĄµ┤╗ńÜäµÄ¦õ╗ČÕÆīAzureÕŖ¤ĶāĮ’╝īõĖ║ńÄ»ÕóāµÅÉõŠøń╗ōµ×ä’╝īõ╗źÕÅŖÕ£©Õģ¼Õģ▒õ║æõĖŖµ×äÕ╗║ńÜäµ£ŹÕŖĪńÜäķöÜńé╣ŃĆéÕ«āõĖ║µ×äÕ╗║ĶĆģ’╝łITÕÆīõĖÜÕŖĪń╗ä’╝ēµÅÉõŠøõ║åÕłøÕ╗║ÕÆīķÖäÕŖĀµ¢░µ£ŹÕŖĪńÜäÕ¤║ńĪĆ’╝īõ╗ÄĶĆīõ┐صīüõ║åõ║żõ╗śķƤÕ║”ŃĆé

Ķäܵēŗµ×ČÕ¤║õ║ĵłæõ╗¼õ╗ÄõĖÄÕÉäń¦ŹĶ¦äµ©ĪńÜäÕ«óµłĘńÜäĶ«ĖÕżÜõ║żÕŠĆõĖŁµöČķøåńÜäÕ«×ĶĘĄŃĆéĶ┐Öõ║øÕ«óµłĘÕīģµŗ¼õ╗ÄÕ╝ĆÕÅæõ║æĶ¦ŻÕå│µ¢╣µĪłńÜäÕ░ÅÕ×ŗń╗äń╗ćÕł░Õż¦Õ×ŗĶĘ©ÕøĮõ╝üõĖÜõ╗źÕÅŖµŁŻÕ£©Ķ┐üń¦╗ÕĘźõĮ£Ķ┤¤ĶĮĮÕÆīÕ╝ĆÕÅæõ║æÕĤńö¤Ķ¦ŻÕå│µ¢╣µĪłńÜäńŗ¼ń½ŗĶĮ»õ╗ČõŠøÕ║öÕĢåŃĆéõ╝üõĖܵ×ȵ×䵜»ŌĆ£õĖōķŚ©µ×äÕ╗║ńÜäŌĆØ’╝īÕÅ»õ╗źńüĄµ┤╗Õ£░µö»µīüõ╝Āń╗¤ńÜäITÕĘźõĮ£Ķ┤¤ĶĮĮÕÆīµĢŵŹĘńÜäÕĘźõĮ£Ķ┤¤ĶĮĮ;õŠŗÕ”é’╝īÕ╝ĆÕÅæõ║║ÕæśÕ¤║õ║ÄAzureÕ╣│ÕÅ░ÕŖ¤ĶāĮÕłøÕ╗║ĶĮ»õ╗ČÕŹ│µ£ŹÕŖĪ’╝łSaaS’╝ēÕ║öńö©ń©ŗÕ║ÅŃĆé

õ╝üõĖܵö»µ×ȵŚ©Õ£©µłÉõĖ║AzureõĖŁµ»ÅõĖ¬µ¢░Ķ«óķśģńÜäÕ¤║ńĪĆŃĆéÕ«āõĮ┐ń«ĪńÉåÕæśĶāĮÕż¤ńĪ«õ┐ØÕĘźõĮ£Ķ┤¤ĶĮĮµ╗ĪĶČ│ń╗äń╗ćńÜäµ£ĆõĮĵ▓╗ńÉåĶ”üµ▒é’╝īĶĆīõĖŹõ╝Üķś╗µŁóõĖÜÕŖĪń╗äÕÆīÕ╝ĆÕÅæõ║║ÕæśÕ┐½ķĆ¤Õ«×ńÄ░Ķć¬ÕĘ▒ńÜäńø«µĀćŃĆ鵳æõ╗¼ńÜäń╗Åķ¬īĶĪ©µśÄ’╝īĶ┐Öµ×üÕż¦Õ£░ÕŖĀķƤõ║åĶĆīõĖŹµś»ķś╗ńóŹõ║åÕģ¼Õģ▒õ║æńÜäÕó×ķĢ┐ŃĆé

µ│©µäÅ

MicrosoftÕĘ▓ÕÅæÕĖāõĖĆķĪ╣ÕÉŹõĖ║Azure BlueprintsńÜäµ¢░ÕŖ¤ĶāĮ’╝īĶ»źÕŖ¤ĶāĮõĮ┐µé©ĶāĮÕż¤ĶĘ©Ķ«óķśģÕÆīń«ĪńÉåń╗äµēōÕīģ’╝īń«ĪńÉåÕÆīķā©ńĮ▓ÕĖĖĶ¦üµśĀÕāÅ’╝īµ©ĪµØ┐’╝īńŁ¢ńĢźÕÆīĶäܵ£¼ŃĆ鵣żÕŖ¤ĶāĮµś»Ķäܵēŗµ×ČõĮ£õĖ║ÕÅéĶĆāµ©ĪÕ×ŗńÜäńø«ńÜäõĖÄÕ░åĶ»źµ©ĪÕ×ŗķā©ńĮ▓Õł░ń╗äń╗ćõ╣ŗķŚ┤ńÜäµĪźµóüŃĆé

õĖŗÕøŠµśŠńż║õ║åµö»µ×ČńÜäń╗äõ╗ČŃĆé Ķ»źÕ¤║ńĪĆõŠØĶĄ¢õ║Äń«ĪńÉåÕ▒éµ¼Īń╗ōµ×äÕÆīĶ«óķśģńÜäÕÅ»ķØĀĶ«ĪÕłÆŃĆé µö»µ¤▒Õīģµŗ¼ĶĄäµ║Éń«ĪńÉåÕÖ©ńŁ¢ńĢźÕÆīÕ╝║Õż¦ńÜäÕæĮÕÉŹµĀćÕćåŃĆé Ķäܵēŗµ×ČńÜäÕģČõĮÖķā©Õłåµś»µĀĖÕ┐āAzureÕŖ¤ĶāĮÕÆīÕŖ¤ĶāĮ’╝īÕÅ»õ╗źÕÉ»ńö©ÕÆīĶ┐×µÄźÕ«ēÕģ©õĖöÕÅ»ń«ĪńÉåńÜäńÄ»ÕóāŃĆé

Õ«Üõ╣ēÕ▒éµ¼Īń╗ōµ×ä

scaffoldńÜäÕ¤║ńĪƵś»Azureõ╝üõĖܵ│©ÕåīÕł░Ķ«óķśģÕÆīĶĄäµ║Éń╗äńÜäÕ▒éµ¼Īń╗ōµ×äÕÆīÕģ│ń│╗ŃĆé õ╝üõĖܵ│©Õåīõ╗ÄÕÉłÕÉīńÜäĶ¦ÆÕ║”Õ«Üõ╣ēõ║åÕģ¼ÕÅĖÕåģAzureµ£ŹÕŖĪńÜäÕĮóńŖČÕÆīńö©ķĆöŃĆé Õ£©õ╝üõĖÜÕŹÅĶ««õĖŁ’╝īµé©ÕÅ»õ╗źĶ┐øõĖƵŁźÕ░åńÄ»Õóāń╗åÕłåõĖ║ķā©ķŚ©’╝īÕĖɵłĘ’╝īµ£ĆÕÉĵś»Ķ«óķśģÕÆīĶĄäµ║Éń╗ä’╝īõ╗źÕī╣ķģŹń╗äń╗ćńÜäń╗ōµ×äŃĆé

AzureĶ«óķśģµś»ÕīģÕɽµēƵ£ēĶĄäµ║ÉńÜäÕ¤║µ£¼ÕŹĢÕģāŃĆé Õ«āĶ┐śÕ«Üõ╣ēõ║åAzureõĖŁńÜäĶŗźÕ╣▓ķÖÉÕłČ’╝īõŠŗÕ”éµĀĖÕ┐āµĢ░’╝īĶÖܵŗ¤ńĮæń╗£ÕÆīÕģČõ╗¢ĶĄäµ║ÉŃĆé AzureĶĄäµ║Éń╗äńö©õ║ÄĶ┐øõĖƵŁźõ╝śÕī¢Ķ«óķśģµ©ĪÕ×ŗÕ╣ČÕ«×ńÄ░µø┤Ķć¬ńäČńÜäĶĄäµ║ÉÕłåń╗äŃĆé

µ»ÅõĖ¬õ╝üõĖÜķāĮµś»õĖŹÕÉīńÜä’╝īõĖŖÕøŠõĖŁńÜäÕ▒éµ¼Īń╗ōµ×äÕģüĶ«ĖÕ£©Õģ¼ÕÅĖÕåģķā©ń╗äń╗ćAzureńÜäµ¢╣Õ╝ÅÕģʵ£ēÕŠłÕż¦ńÜäńüĄµ┤╗µĆ¦ŃĆé Õ╗║µ©ĪÕ▒éµ¼Īń╗ōµ×äõ╗źÕÅŹµśĀÕģ¼ÕÅĖÕ»╣Ķ«ĪĶ┤╣’╝īĶĄäµ║Éń«ĪńÉåÕÆīĶĄäµ║ÉĶ«┐ķŚ«ńÜäķ£Ćµ▒鵜»µé©Õ£©Õģ¼Õģ▒õ║æõĖŁÕÉ»ÕŖ©µŚČÕüÜÕć║ńÜäń¼¼õĖĆõĖ¬ - õ╣¤µś»µ£ĆķćŹĶ”üńÜä - Õå│ńŁ¢ŃĆé

ķā©ķŚ©ÕÆīĶ┤”µłĘ

Azureµ│©ÕåīńÜäõĖēń¦ŹÕĖĖĶ¦üµ©ĪÕ╝ŵś»’╝Ü

ÕŖ¤ĶāĮµ©ĪÕ╝Å

õĖÜÕŖĪÕŹĢÕģāµ©ĪÕ╝Å

Õ£░ńÉåµĀ╝Õ▒Ć

Õ░Įń«ĪĶ┐Öõ║øµ©ĪÕ╝ÅõĖŁńÜäµ»ÅõĖĆń¦ŹķāĮµ£ēÕģČĶć¬Ķ║½ńÜäÕ£░õĮŹ’╝īõĮåńö▒õ║ÄÕģČÕ£©ń╗äń╗浳ɵ£¼µ©ĪÕ×ŗÕ╗║µ©Īµ¢╣ķØóńÜäńüĄµ┤╗µĆ¦õ╗źÕÅŖÕÅŹµśĀµÄ¦ÕłČĶīāÕø┤’╝īÕøĀµŁżĶČŖµØźĶČŖÕżÜÕ£░ķććńö©õĖÜÕŖĪÕŹĢÕģāµ©ĪÕ╝ÅŃĆé Microsoft Core Engineering and OperationsÕ░Åń╗äÕłøÕ╗║õ║åõĖĆõĖ¬ķØ×ÕĖĖµ£ēµĢłńÜäõĖÜÕŖĪÕŹĢÕģāµ©ĪÕ╝ÅÕŁÉķøå’╝īõ╗źĶüöķé”’╝īÕĘ×ÕÆīµ£¼Õ£░õĖ║µ©ĪÕ×ŗŃĆé ’╝łµ£ēÕģ│µø┤ÕżÜõ┐Īµü»’╝īĶ»ĘÕÅéķśģń╗äń╗ćõ╝üõĖÜõĖŁńÜäĶ«óķśģÕÆīĶĄäµ║Éń╗äŃĆé’╝ē

ń«ĪńÉåń╗ä

Microsoftµ£ĆĶ┐æÕÅæÕĖāõ║åõĖĆń¦Źµ¢░ńÜäÕ▒éµ¼Īń╗ōµ×äÕ╗║µ©Īµ¢╣µ│Ģ’╝ÜAzureń«ĪńÉåń╗äŃĆéń«ĪńÉåń╗äµ»öķā©ķŚ©ÕÆīÕĖɵłĘµø┤ńüĄµ┤╗’╝īÕÅ»õ╗źÕĄīÕźŚÕżÜĶŠŠÕģŁõĖ¬ń║¦Õł½ŃĆéń«ĪńÉåń╗äÕģüĶ«Ėµé©ÕłøÕ╗║õĖÄĶ«ĪĶ┤╣Õ▒éµ¼Īń╗ōµ×äÕłåń”╗ńÜäÕ▒éµ¼Īń╗ōµ×ä’╝īõ╗ģńö©õ║ĵ£ēµĢłń«ĪńÉåĶĄäµ║ÉŃĆéń«ĪńÉåń╗äÕÅ»õ╗źķĢ£Õāŵé©ńÜäń╗ōń«ŚÕ▒éµ¼Īń╗ōµ×ä’╝īķĆÜÕĖĖõ╝üõĖÜõ╣¤õ╝ÜĶ┐ÖµĀĘÕ╝ĆÕ¦ŗŃĆéõĮåµś»’╝īń«ĪńÉåń╗äńÜäÕ╝║Õż¦ÕŖ¤ĶāĮÕ£©õ║Ä’╝īÕĮōµé©õĮ┐ńö©Õ«āõ╗¼õĖ║ń╗äń╗ćÕ╗║µ©ĪµŚČ’╝īńøĖÕģ│Ķ«óķśģ - µŚĀĶ«║Õ«āõ╗¼Õ£©Ķ«ĪĶ┤╣Õ▒éµ¼Īń╗ōµ×äõĖŁńÜäÕō¬õĖ¬õĮŹńĮ« - ķāĮń╗äÕÉłÕ£©õĖĆĶĄĘ’╝īķ£ĆĶ”üÕłåķģŹÕģ▒ÕÉīĶ¦ÆĶē▓õ╗źÕÅŖńŁ¢ńĢźÕÆīĶ«ĪÕłÆŃĆéÕćĀõĖ¬õŠŗÕŁÉ’╝Ü

ńö¤õ║¦/ķØ×ńö¤õ║¦ŃĆéõĖĆõ║øõ╝üõĖÜÕłøÕ╗║ń«ĪńÉåń╗äõ╗źĶ»åÕł½ÕģČńö¤õ║¦ÕÆīķØ×ńö¤õ║¦Ķ«óķśģŃĆéń«ĪńÉåń╗äÕģüĶ«ĖĶ┐Öõ║øÕ«óµłĘµø┤ĶĮ╗µØŠÕ£░ń«ĪńÉåĶ¦ÆĶē▓ÕÆīńŁ¢ńĢź’╝īõŠŗÕ”é’╝ÜķØ×ńö¤õ║¦Ķ«óķśģÕÅ»ĶāĮÕģüĶ«ĖÕ╝ĆÕÅæõ║║ÕæśŌĆ£Ķ┤Īńī«ĶĆģŌĆØĶ«┐ķŚ«’╝īõĮåÕ£©ńö¤õ║¦õĖŁ’╝īõ╗¢õ╗¼ÕŬµ£ēŌĆ£Ķ»╗ĶĆģŌĆØĶ«┐ķŚ«µØāķÖÉŃĆé

Õåģķā©µ£ŹÕŖĪ/Õż¢ķā©µ£ŹÕŖĪŃĆéõĖÄńö¤õ║¦/ķØ×ńö¤õ║¦ķØ×ÕĖĖńøĖõ╝╝’╝īõ╝üõĖÜķĆÜÕĖĖÕ»╣Õåģķā©µ£ŹÕŖĪõĖÄÕż¢ķā©’╝łķØóÕÉæÕ«óµłĘ’╝ēµ£ŹÕŖĪµ£ēõĖŹÕÉīńÜäĶ”üµ▒é’╝īµö┐ńŁ¢ÕÆīĶ¦ÆĶē▓ŃĆé

ń╗ÅĶ┐ćµĘ▒µĆØńå¤ĶÖæńÜäń«ĪńÉåÕøóķś¤õ╗źÕÅŖAzureńŁ¢ńĢźÕÆīĶ«ĪÕłÆµś»Azureµ£ēµĢłµ▓╗ńÉåńÜäµö»µ¤▒ŃĆé

Ķ«óķśģ

Õ£©Õå│Õ«Üķā©ķŚ©ÕÆīÕĖɵłĘ’╝łµł¢ń«ĪńÉåń╗ä’╝ēµŚČ’╝īµé©õĖ╗Ķ”üÕģ│µ│©ńÜ䵜»Õ”éõĮĢÕłÆÕłåAzureńÄ»Õóāõ╗źÕī╣ķģŹµé©ńÜäń╗äń╗ćŃĆéõĮåµś»’╝īĶ«óķśģµś»Õ«×ķÖģÕĘźõĮ£ÕÅæńö¤ńÜäÕ£░µ¢╣’╝īµé©ńÜäÕå│ńŁ¢õ╝ÜÕĮ▒ÕōŹÕ«ēÕģ©µĆ¦’╝īÕÅ»µē®Õ▒ĢµĆ¦ÕÆīĶ«ĪĶ┤╣ŃĆéĶ«ĖÕżÜń╗äń╗ćÕ░åõ╗źõĖŗµ©ĪÕ╝ÅĶ¦åõĖ║µīćÕŹŚ’╝Ü

ńö│Ķ»Ę/µ£ŹÕŖĪ’╝ÜĶ«óķśģõ╗ŻĶĪ©Õ║öńö©ń©ŗÕ║ŵł¢µ£ŹÕŖĪ’╝łÕ║öńö©ń©ŗÕ║Åń╗äÕÉł’╝ē

ńö¤ÕæĮÕ橵£¤’╝ÜĶ«óķśģõ╗ŻĶĪ©µ£ŹÕŖĪńÜäńö¤ÕæĮÕ橵£¤’╝īõŠŗÕ”éńö¤õ║¦µł¢Õ╝ĆÕÅæŃĆé

ķā©ķŚ©’╝ÜĶ«óķśģõ╗ŻĶĪ©ń╗äń╗ćõĖŁńÜäķā©ķŚ©ŃĆé

ÕēŹõĖżń¦Źµ©ĪÕ╝ŵś»µ£ĆÕĖĖńö©ńÜ䵩ĪÕ╝Å’╝īÕ╝║ńāłÕ╗║Ķ««õĮ┐ńö©Ķ┐ÖõĖżń¦Źµ©ĪÕ╝ÅŃĆéńö¤ÕæĮÕ橵£¤µ¢╣µ│ĢķĆéńö©õ║ÄÕż¦ÕżÜµĢ░ń╗äń╗ćŃĆéÕ£©Ķ┐Öń¦ŹµāģÕåĄõĖŗ’╝īõĖĆĶł¼Õ╗║Ķ««µś»õĮ┐ńö©õĖżõĖ¬Õ¤║µ£¼Ķ«óķśģŃĆé ŌĆ£ńö¤õ║¦ŌĆØÕÆīŌĆ£ķØ×ńö¤õ║¦ŌĆØ’╝īńäČÕÉÄõĮ┐ńö©ĶĄäµ║Éń╗äĶ┐øõĖƵŁźµēōńĀ┤ńÄ»ÕóāŃĆé

ĶĄäµ║Éń╗ä

Azure Resource ManagerõĮ┐µé©ÕÅ»õ╗źÕ░åĶĄäµ║ɵöŠÕģźµ£ēµäÅõ╣ēńÜäń╗äõĖŁ’╝īõ╗źÕ«×ńÄ░ń«ĪńÉå’╝īĶ«ĪĶ┤╣µł¢Ķć¬ńäČÕģ│ĶüöŃĆéĶĄäµ║Éń╗䵜»Õģʵ£ēÕģ▒ÕÉīńö¤ÕæĮÕ橵£¤µł¢Õģ▒õ║½Ķ»ĖÕ”éŌĆ£µēƵ£ēSQLµ£ŹÕŖĪÕÖ©ŌĆصł¢ŌĆ£Õ║öńö©ń©ŗÕ║ÅAŌĆØõ╣ŗń▒╗ńÜäÕ▒׵ƦńÜäĶĄäµ║ÉńÜäÕ«╣ÕÖ©ŃĆé

ĶĄäµ║Éń╗äõĖŹĶāĮÕĄīÕźŚ’╝īĶĄäµ║ÉÕŬĶāĮÕ▒×õ║ÄõĖĆõĖ¬ĶĄäµ║Éń╗äŃĆ鵤Éõ║øµōŹõĮ£ÕÅ»õ╗źÕ»╣ĶĄäµ║Éń╗äõĖŁńÜäµēƵ£ēĶĄäµ║ɵē¦ĶĪīµōŹõĮ£ŃĆéõŠŗÕ”é’╝īÕłĀķÖżĶĄäµ║Éń╗äõ╝ÜÕłĀķÖżĶĄäµ║Éń╗äõĖŁńÜäµēƵ£ēĶĄäµ║ÉŃĆéõĖÄĶ«óķśģõĖƵĀĘ’╝īÕłøÕ╗║ĶĄäµ║Éń╗䵌Čõ╣¤ÕŁśÕ£©ÕĖĖĶ¦üµ©ĪÕ╝Å’╝īõ╗ÄŌĆ£õ╝Āń╗¤ITŌĆØÕĘźõĮ£Ķ┤¤ĶĮĮÕł░ŌĆ£µĢŵŹĘITŌĆØÕĘźõĮ£Ķ┤¤ĶĮĮõ╝ܵ£ēµēĆõĖŹÕÉī’╝Ü

ŌĆ£õ╝Āń╗¤ITŌĆØÕĘźõĮ£Ķ┤¤ĶĮĮķĆÜÕĖĖµīēÕÉīõĖĆńö¤ÕæĮÕ橵£¤ÕåģńÜäķĪ╣ńø«’╝łõŠŗÕ”éÕ║öńö©ń©ŗÕ║Å’╝ēĶ┐øĶĪīÕłåń╗äŃĆéµīēÕ║öńö©ń©ŗÕ║ÅÕłåń╗äÕģüĶ«ĖÕŹĢńŗ¼ńÜäÕ║öńö©ń©ŗÕ║Åń«ĪńÉåŃĆé

ŌĆ£µĢŵŹĘITŌĆØÕĘźõĮ£Ķ┤¤ĶĮĮÕĆŠÕÉæõ║ÄÕģ│µ│©ķØóÕÉæÕż¢ķā©Õ«óµłĘńÜäõ║æÕ║öńö©ń©ŗÕ║ÅŃĆéĶĄäµ║Éń╗äķĆÜÕĖĖÕÅŹµśĀķā©ńĮ▓Õ▒é’╝łõŠŗÕ”éWeb Tier’╝īApp Tier’╝ēÕÆīń«ĪńÉåÕ▒éŃĆé

µ│©µäÅ

õ║åĶ¦Żµé©ńÜäÕĘźõĮ£Ķ┤¤ĶĮĮÕÅ»ÕĖ«ÕŖ®µé©ÕłČÕ«ÜĶĄäµ║Éń╗äńŁ¢ńĢźŃĆéĶ┐Öõ║øµ©ĪÕ╝ÅÕÅ»õ╗źµĘĘÕÉłÕÆīÕī╣ķģŹŃĆéõŠŗÕ”é’╝īõĖÄŌĆ£AgileŌĆØĶĄäµ║Éń╗äÕ£©ÕÉīõĖĆĶ«óķśģõĖŁńÜäÕģ▒õ║½µ£ŹÕŖĪĶĄäµ║Éń╗äŃĆé

ÕæĮÕÉŹµĀćÕćå

µö»µ×ČńÜäń¼¼õĖĆõĖ¬µö»µ¤▒µś»õĖĆĶć┤ńÜäÕæĮÕÉŹµĀćÕćåŃĆéń▓ŠÕ┐āĶ«ŠĶ«ĪńÜäÕæĮÕÉŹµĀćÕćåõĮ┐µé©ĶāĮÕż¤Ķ»åÕł½ķŚ©µłĘ’╝īĶ┤”ÕŹĢÕÆīĶäܵ£¼õĖŁńÜäĶĄäµ║ÉŃĆéµé©ÕÅ»ĶāĮÕĘ▓ń╗ŵŗźµ£ēµ£¼Õ£░Õ¤║ńĪĆń╗ōµ×äńÜäńÄ░µ£ēÕæĮÕÉŹµĀćÕćåŃĆéÕ░åAzureµĘ╗ÕŖĀÕł░µé©ńÜäńÄ»ÕóāµŚČ’╝īµé©Õ║öĶ»źÕ░åĶ┐Öõ║øÕæĮÕÉŹµĀćÕćåµē®Õ▒ĢÕł░AzureĶĄäµ║ÉŃĆé

µŖĆÕʦ

Õ»╣õ║ÄÕæĮÕÉŹń║”Õ«Ü’╝Ü

Õ£©ÕÅ»ĶāĮńÜäµāģÕåĄõĖŗÕ«Īµ¤źÕ╣Čķććńö©µ©ĪÕ╝ÅÕÆīÕ«×ĶĘĄµīćÕŹŚŃĆéµ£¼µīćÕŹŚÕÅ»ÕĖ«ÕŖ®µé©ńĪ«Õ«Üµ£ēµäÅõ╣ēńÜäÕæĮÕÉŹµĀćÕćåÕ╣ȵÅÉõŠøÕż¦ķćÅńż║õŠŗŃĆé

õĮ┐ńö©ĶĄäµ║Éń«ĪńÉåÕÖ©ńŁ¢ńĢźµØźÕĖ«ÕŖ®Õ«×µ¢ĮÕæĮÕÉŹµĀćÕćå

Ķ»ĘĶ«░õĮÅ’╝īõ╗źÕÉĵø┤µö╣ÕÉŹń¦░ÕŠłÕø░ķÜŠ’╝īµēĆõ╗źńÄ░Õ£©ÕćĀÕłåķƤÕ░▒ÕÅ»õ╗źõĖ║µé©ĶŖéń£üķ║╗ńā”ŃĆé

Õ░åµé©ńÜäÕæĮÕÉŹµĀćÕćåķøåõĖŁÕ£©ķéŻõ║øµø┤ÕĖĖńö©ÕÆīµÉ£ń┤óńÜäĶĄäµ║ÉõĖŖŃĆéõŠŗÕ”é’╝īõĖ║µĖģµÖ░ĶĄĘĶ¦ü’╝īµēƵ£ēĶĄäµ║Éń╗äķāĮÕ║öķüĄÕŠ¬Õ╝║µ£ēÕŖøńÜäµĀćÕćåŃĆé

ĶĄäµ║ɵĀćńŁŠ

ĶĄäµ║ɵĀćńŁŠõĖÄÕæĮÕÉŹµĀćÕćåń┤¦Õ»åń╗ōÕÉłŃĆéķÜÅńØĆĶĄäµ║ÉĶó½µĘ╗ÕŖĀÕł░Ķ«óķśģõĖŁ’╝īÕ»╣Õ«āõ╗¼Ķ┐øĶĪīķĆ╗ĶŠæÕłåń▒╗õ╗źńö©õ║ÄĶ«ĪĶ┤╣’╝īń«ĪńÉåÕÆīµōŹõĮ£ńø«ńÜäÕÅśÕŠŚĶČŖµØźĶČŖķćŹĶ”üŃĆéµ£ēÕģ│µø┤ÕżÜõ┐Īµü»’╝īĶ»ĘÕÅéķśģõĮ┐ńö©µĀćĶ«░µØźń╗äń╗ćAzureĶĄäµ║ÉŃĆé

ķćŹĶ”ü

µĀćńŁŠÕÅ»ĶāĮÕīģÕɽõĖ¬õ║║õ┐Īµü»’╝īÕÅ»ĶāĮÕ▒×õ║ÄGDPRńÜäĶ¦äÕ«ÜŃĆéĶ«ĪÕłÆõ╗öń╗åń«ĪńÉåµé©ńÜäµĀćńŁŠŃĆéÕ”éµ×£µé©µŁŻÕ£©Õ»╗µēŠµ£ēÕģ│GDPRńÜäõĖĆĶł¼õ┐Īµü»’╝īĶ»ĘÕÅéķśģµ£ŹÕŖĪõ┐Īõ╗╗ķŚ©µłĘńÜäGDPRķā©ÕłåŃĆé

ķÖżõ║åĶ«ĪĶ┤╣ÕÆīń«ĪńÉåõ╣ŗÕż¢’╝īµĀćńŁŠĶ┐śõ╗źÕżÜń¦Źµ¢╣Õ╝ÅõĮ┐ńö©ŃĆéÕ«āõ╗¼ķĆÜÕĖĖńö©õĮ£Ķć¬ÕŖ©Õī¢ńÜäõĖĆķā©Õłå’╝łÕÅéĶ¦üÕÉÄķØóńÜäķā©Õłå’╝ēŃĆéÕ”éµ×£õĖŹõ║ŗÕģłĶĆāĶÖæ’╝īĶ┐ÖÕÅ»ĶāĮõ╝ÜÕ»╝Ķć┤Õå▓ń¬üŃĆéÕ╗║Ķ««ńÜäÕüܵ│Ģµś»Ķ»åÕł½õ╝üõĖÜń║¦Õł½ńÜäµēƵ£ēÕĖĖńö©µĀćĶ«░’╝łõŠŗÕ”éApplicationOwner’╝īCostCenter’╝ē’╝īÕ╣ČÕ£©õĮ┐ńö©Ķć¬ÕŖ©Õī¢ķā©ńĮ▓ĶĄäµ║ɵŚČõĖĆĶć┤Õ£░Õ║öńö©Õ«āõ╗¼ŃĆé

Azureµö┐ńŁ¢ÕÆīÕĆĪĶ««

Ķäܵēŗµ×ČńÜäń¼¼õ║īõĖ¬µö»µ¤▒µČēÕÅŖõĮ┐ńö©AzureńŁ¢ńĢźÕÆīĶ«ĪÕłÆķĆÜĶ┐ćÕ»╣Ķ«óķśģõĖŁńÜäĶĄäµ║ÉÕÆīµ£ŹÕŖĪÕ«×µ¢ĮĶ¦äÕłÖ’╝łÕĖ”µĢłµ×£’╝ēµØźń«ĪńÉåķŻÄķÖ®ŃĆé Azure Initiativesµś»µŚ©Õ£©Õ«×ńÄ░ÕŹĢõĖĆńø«µĀćńÜäńŁ¢ńĢźķøåÕÉłŃĆéńäČÕÉÄ’╝īÕ░åAzureńŁ¢ńĢźÕÆīĶ«ĪÕłÆÕłåķģŹÕł░ĶĄäµ║ÉĶīāÕø┤’╝īõ╗źÕ╝ĆÕ¦ŗÕ«×µ¢Įńē╣Õ«ÜńŁ¢ńĢźŃĆé

õĖÄÕēŹķØóµÅÉÕł░ńÜäń«ĪńÉåń╗äõĖĆĶĄĘõĮ┐ńö©µŚČ’╝īAzureńŁ¢ńĢźÕÆīĶ«ĪÕłÆµø┤ÕŖĀÕ╝║Õż¦ŃĆéń«ĪńÉåń╗äÕÅ»õ╗źÕ░åĶ«ĪÕłÆµł¢ńŁ¢ńĢźÕłåķģŹń╗ÖµĢ┤õĖ¬Ķ«óķśģķøåŃĆé

ĶĄäµ║Éń«ĪńÉåÕÖ©ńŁ¢ńĢźńÜäÕĖĖĶ¦üńö©µ│Ģ

AzureńŁ¢ńĢźÕÆīĶ«ĪÕłÆµś»AzureÕĘźÕģĘÕīģõĖŁńÜäÕ╝║Õż¦ÕĘźÕģĘŃĆéńŁ¢ńĢźÕģüĶ«ĖÕģ¼ÕÅĖõĖ║ŌĆ£õ╝Āń╗¤ITŌĆØÕĘźõĮ£Ķ┤¤ĶĮĮµÅÉõŠøµÄ¦ÕłČ’╝īõ╗źÕ«×ńÄ░LOBÕ║öńö©ń©ŗÕ║ŵēĆķ£ĆńÜäń©│Õ«ÜµĆ¦’╝īÕÉīµŚČĶ┐śÕģüĶ«ĖŌĆ£µĢŵŹĘŌĆØÕĘźõĮ£Ķ┤¤ĶĮĮ;õŠŗÕ”é’╝īÕ╝ĆÕÅæÕ«óµłĘÕ║öńö©ń©ŗÕ║ÅĶĆīõĖŹõ╝ÜõĮ┐õ╝üõĖÜķØóõĖ┤ķóØÕż¢ķŻÄķÖ®ŃĆ鵳æõ╗¼Õ£©µö┐ńŁ¢õĖŁń£ŗÕł░ńÜäµ£ĆÕĖĖĶ¦üµ©ĪÕ╝ŵś»’╝Ü

Õ£░ńÉåÕÉłĶ¦ä/µĢ░µŹ«õĖ╗µØāŃĆé AzureÕ£©Õģ©ńÉāĶīāÕø┤ÕåģńÜäÕ£░Õī║ÕÉŹÕŹĢĶČŖµØźĶČŖÕżÜŃĆéõ╝üõĖÜķĆÜÕĖĖķ£ĆĶ”üńĪ«õ┐Øńē╣Õ«ÜĶīāÕø┤ÕåģńÜäĶĄäµ║Éõ┐ØńĢÖÕ£©Õ£░ńÉåÕī║Õ¤¤õ╗źµ╗ĪĶČ│µ│ĢĶ¦äĶ”üµ▒éŃĆé

ķü┐ÕģŹÕģ¼Õ╝ƵÜ┤ķ£▓µ£ŹÕŖĪÕÖ©ŃĆé AzureńŁ¢ńĢźÕÅ»õ╗źń”üµŁóķā©ńĮ▓µ¤Éõ║øĶĄäµ║Éń▒╗Õ×ŗŃĆéÕĖĖĶ¦üńÜäńö©ķĆöµś»ÕłøÕ╗║õĖĆõĖ¬ńŁ¢ńĢźµØźµŗÆń╗ØÕ£©ńē╣Õ«ÜĶīāÕø┤ÕåģÕłøÕ╗║Õģ¼Õģ▒IP’╝īõ╗ÄĶĆīķü┐ÕģŹµ£ŹÕŖĪÕÖ©µŚĀµäÅõĖŁµÜ┤ķ£▓õ║Äõ║ÆĶüöńĮæŃĆé

µłÉµ£¼ń«ĪńÉåÕÆīÕģāµĢ░µŹ«ŃĆéĶĄäµ║ɵĀćĶ«░ķĆÜÕĖĖńö©õ║ÄÕ░åķćŹĶ”üńÜäĶ«ĪĶ┤╣µĢ░µŹ«µĘ╗ÕŖĀÕł░ĶĄäµ║ÉÕÆīĶĄäµ║Éń╗ä’╝īõŠŗÕ”éCostCenter’╝īµēƵ£ēĶĆģńŁēŃĆéĶ┐Öõ║øµĀćńŁŠÕ»╣õ║ÄÕćåńĪ«Ķ«ĪĶ┤╣ÕÆīń«ĪńÉåĶĄäµ║ÉķØ×ÕĖĖµ£ēńö©ŃĆéńŁ¢ńĢźÕÅ»õ╗źÕ╝║ÕłČÕ░åĶĄäµ║ɵĀćĶ«░Õ║öńö©õ║ĵēƵ£ēÕĘ▓ķā©ńĮ▓ńÜäĶĄäµ║É’╝īõ╗ÄĶĆīõĮ┐Õģȵø┤µśōõ║Äń«ĪńÉåŃĆé

ÕĆĪĶ««ńÜäÕģ▒ÕÉīńö©ķĆö

Õ╝ĢÕģźĶ«ĪÕłÆõĖ║õ╝üõĖܵÅÉõŠøõ║åõĖĆń¦ŹÕ░åķĆ╗ĶŠæńŁ¢ńĢźń╗äÕÉłÕ£©õĖĆĶĄĘÕ╣ȵĢ┤õĮōĶʤĶĖ¬ńÜäµ¢╣µ│ĢŃĆéÕĆĪĶ««Ķ┐øõĖƵŁźµö»µīüõ╝üõĖܵ╗ĪĶČ│ŌĆ£µĢŵŹĘŌĆØÕÆīŌĆ£õ╝Āń╗¤ŌĆØÕĘźõĮ£Ķ┤¤ĶĮĮńÜäķ£Ćµ▒éŃĆ鵳æõ╗¼ÕĘ▓ń╗Åń£ŗÕł░õ║åķØ×ÕĖĖµ£ēÕłøµäÅńÜäõĖŠµÄ¬ńö©ķĆö’╝īõĮåµłæõ╗¼ķĆÜÕĖĖõ╝Üń£ŗÕł░’╝Ü

Õ£©AzureÕ«ēÕģ©õĖŁÕ┐āõĖŁÕÉ»ńö©ńøæĶ¦åŃĆéĶ┐Öµś»AzureńŁ¢ńĢźõĖŁńÜäķ╗śĶ«żĶ«ĪÕłÆ’╝īõ╣¤µś»Ķ«ĪÕłÆńÜäõĖĆõĖ¬ÕŠłÕźĮńÜäńż║õŠŗŃĆéÕ«āµö»µīüĶ»åÕł½µ£¬ÕŖĀÕ»åńÜäSQLµĢ░µŹ«Õ║ō’╝īVMµ╝ŵ┤×ÕÆīµø┤ÕĖĖĶ¦üńÜäÕ«ēÕģ©ńøĖÕģ│ķ£Ćµ▒éńÜäńŁ¢ńĢźŃĆé

ńøæń«ĪÕģĘõĮōõĖŠµÄ¬ŃĆéõ╝üõĖÜķĆÜÕĖĖÕ░åńøæń«ĪĶ”üµ▒éÕģ▒ÕÉīńÜäµö┐ńŁ¢’╝łõŠŗÕ”éHIPAA’╝ēÕłåń╗ä’╝īõ╗źõŠ┐µ£ēµĢłÕ£░ĶʤĶĖ¬Õ»╣Ķ┐Öõ║øµÄ¦ÕłČńÜäµÄ¦ÕłČÕÆīÕÉłĶ¦äµĆ¦ŃĆé

ĶĄäµ║Éń▒╗Õ×ŗÕÆīSKUŃĆéÕłøÕ╗║ķÖÉÕłČÕÅ»õ╗źķā©ńĮ▓ńÜäĶĄäµ║Éń▒╗Õ×ŗõ╗źÕÅŖÕÅ»õ╗źķā©ńĮ▓ńÜäSKUńÜäĶ«ĪÕłÆÕÅ»õ╗źÕĖ«ÕŖ®µÄ¦ÕłČµłÉµ£¼Õ╣ČńĪ«õ┐صé©ńÜäń╗äń╗ćõ╗ģķā©ńĮ▓µé©ńÜäÕøóķś¤µŗźµ£ēµö»µīüńÜäµŖĆĶāĮń╗äÕÆīĶ┐ćń©ŗńÜäĶĄäµ║ÉŃĆé

µŖĆÕʦ

µłæõ╗¼Õ╗║Ķ««µé©Õ¦ŗń╗łõĮ┐ńö©õĖ╗ÕŖ©Õ«Üõ╣ēĶĆīõĖŹµś»ńŁ¢ńĢźÕ«Üõ╣ēŃĆéÕ░åõĖ╗ÕŖ©µØāÕłåķģŹń╗ÖĶīāÕø┤’╝łõŠŗÕ”éĶ«óķśģµł¢ń«ĪńÉåń╗ä’╝ēÕÉÄ’╝īµé©ÕÅ»õ╗źĶĮ╗µØŠÕ£░ÕÉæõĖ╗ÕŖ©µĘ╗ÕŖĀÕÅ”õĖĆõĖ¬ńŁ¢ńĢź’╝īĶĆīµŚĀķ£Ćµø┤µö╣õ╗╗õĮĢÕłåķģŹŃĆéĶ┐ÖõĮ┐ÕŠŚńÉåĶ¦ŻÕ║öńö©ńÜäÕåģÕ«╣ÕÆīĶʤĶĖ¬ÕÉłĶ¦äµĆ¦ÕÅśÕŠŚµø┤ÕŖĀÕ«╣µśōŃĆé

µö┐ńŁ¢ÕÆīÕĆĪĶ««õ╗╗ÕŖĪ

ÕłøÕ╗║ńŁ¢ńĢźÕ╣ČÕ░åÕģČÕłåń╗äõĖ║ķĆ╗ĶŠæĶ«ĪÕłÆÕÉÄ’╝īÕ┐ģķĪ╗Õ░åńŁ¢ńĢźÕłåķģŹń╗ÖõĮ£ńö©Õ¤¤’╝īµŚĀĶ«║µś»ń«ĪńÉåń╗ä’╝īĶ«óķśģĶ┐śµś»ĶĄäµ║Éń╗äŃĆéķĆÜĶ┐ćÕłåķģŹ’╝īµé©Ķ┐śÕÅ»õ╗źõ╗ÄńŁ¢ńĢźÕłåķģŹõĖŁµÄÆķÖżÕŁÉĶīāÕø┤ŃĆéõŠŗÕ”é’╝īÕ”éµ×£µé©µŗÆń╗ØÕ£©Ķ«óķśģõĖŁÕłøÕ╗║Õģ¼Õģ▒IP’╝īÕłÖÕÅ»õ╗źõĖ║Ķ┐×µÄźÕł░ÕÅŚõ┐صŖżDMZńÜäĶĄäµ║Éń╗äÕłøÕ╗║õĖĆõĖ¬µÄÆķÖżķĪ╣ŃĆé

µé©Õ░åµēŠÕł░ÕćĀõĖ¬ńŁ¢ńĢźńż║õŠŗ’╝īĶ»┤µśÄÕ”éõĮĢÕ£©µŁżGitHubÕŁśÕé©Õ║ōõĖŁÕ░åńŁ¢ńĢźÕÆīĶ«ĪÕłÆÕ║öńö©õ║ÄAzureõĖŁńÜäÕÉäń¦ŹĶĄäµ║ÉŃĆé

Ķ║½õ╗ĮÕÆīĶ«┐ķŚ«ń«ĪńÉå

Õ£©Õ╝ĆÕ¦ŗõĮ┐ńö©Õģ¼Õģ▒õ║æµŚČ’╝īµé©ķ”¢ÕģłĶ”üķŚ«Ķć¬ÕĘ▒ńÜäń¼¼õĖĆõĖ¬õ╣¤µś»µ£ĆÕģ│ķö«ńÜäķŚ«ķóśõ╣ŗõĖƵś»ŌĆ£Ķ░üÕ║öĶ»źµ£ēµØāĶ«┐ķŚ«ĶĄäµ║É’╝¤ŌĆØ ÕÆīŌĆ£µłæĶ»źÕ”éõĮĢµÄ¦ÕłČĶ┐Öń¦ŹĶ«┐ķŚ«’╝¤ŌĆØ ÕģüĶ«Ėµł¢ń”üµŁóĶ«┐ķŚ«AzureķŚ©µłĘõ╗źÕÅŖµÄ¦ÕłČÕ»╣ķŚ©µłĘõĖŁĶĄäµ║ÉńÜäĶ«┐ķŚ«µØāķÖÉÕ»╣õ║ÄĶĄäõ║¦Õ£©õ║æõĖŁńÜäķĢ┐µ£¤µłÉÕŖ¤ÕÆīÕ«ēÕģ©Ķć│Õģ│ķćŹĶ”üŃĆé

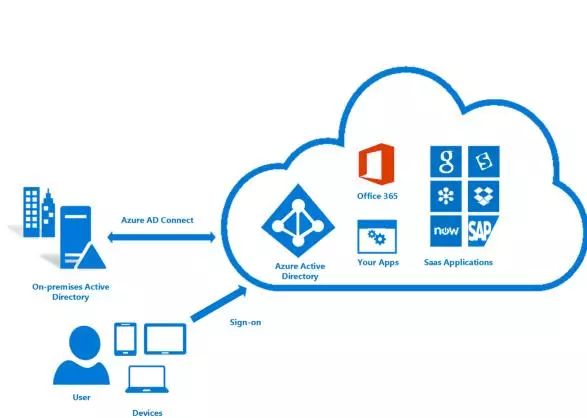

Ķ”üÕ«īµłÉõ┐صŖżĶĄäµ║ÉĶ«┐ķŚ«ńÜäõ╗╗ÕŖĪ’╝īķ”¢ÕģłĶ”üķģŹńĮ«Ķ║½õ╗ĮµÅÉõŠøń©ŗÕ║Å’╝īńäČÕÉÄķģŹńĮ«Ķ¦ÆĶē▓ÕÆīĶ«┐ķŚ«µØāķÖÉŃĆé Azure Active Directory’╝łAzure AD’╝ēĶ┐×µÄźÕł░µ£¼Õ£░Active Directory’╝īµś»Azure IdentityńÜäÕ¤║ńĪĆŃĆé õ╣¤Õ░▒µś»Ķ»┤’╝īAzure ADõĖŹµś»Active Directory’╝īõ║åĶ¦ŻAzure ADń¦¤µłĘµś»õ╗Ćõ╣łõ╗źÕÅŖÕ«āõĖÄAzureµ│©ÕåīńÜäÕģ│ń│╗ķØ×ÕĖĖķćŹĶ”üŃĆé µ¤źń£ŗÕÅ»ńö©õ┐Īµü»õ╗źĶÄĘÕŠŚAzure ADÕÆīADńÜäÕØÜÕ«×Õ¤║ńĪĆŃĆé ĶŗźĶ”üÕ░åActive DirectoryĶ┐׵ğÕ╣ČÕÉīµŁźÕł░Azure AD’╝īĶ»ĘÕ£©µ£¼Õ£░Õ«ēĶŻģÕÆīķģŹńĮ«AD ConnectÕĘźÕģĘŃĆé

µ£ĆÕłØÕÅæÕĖāAzureµŚČ’╝īÕ»╣Ķ«óķśģńÜäĶ«┐ķŚ«µÄ¦ÕłČµś»Õ¤║µ£¼ńÜä’╝Üń«ĪńÉåÕæśµł¢Õģ▒ÕÉīń«ĪńÉåÕæśŃĆéĶ«┐ķŚ«Classicµ©ĪÕ×ŗõĖŁńÜäĶ«óķśģµäÅÕæ│ńØĆÕÅ»õ╗źĶ«┐ķŚ«ķŚ©µłĘõĖŁńÜäµēƵ£ēĶĄäµ║ÉŃĆéń╝║õ╣Åń╗åń▓ÆÕ║”µÄ¦ÕłČÕ»╝Ķć┤Ķ«óķśģµĢ░ķćŵ┐ĆÕó×’╝īõĖ║Azureµ│©ÕåīµÅÉõŠøõ║åõĖĆÕ«Üń©ŗÕ║”ńÜäÕÉłńÉåĶ«┐ķŚ«µÄ¦ÕłČŃĆéõĖŹÕåŹķ£ĆĶ”üĶ┐Öń¦ŹĶ«óķśģńÜäµ┐ĆÕó×ŃĆéõĮ┐ńö©Õ¤║õ║ÄĶ¦ÆĶē▓ńÜäĶ«┐ķŚ«µÄ¦ÕłČ’╝łRBAC’╝ē’╝īµé©ÕÅ»õ╗źÕ░åńö©µłĘÕłåķģŹń╗ÖµÅÉõŠøÕģ¼Õģ▒Ķ«┐ķŚ«ńÜäµĀćÕćåĶ¦ÆĶē▓’╝īõŠŗÕ”éŌĆ£µēƵ£ēĶĆģŌĆØ’╝īŌĆ£Ķ┤Īńī«ĶĆģŌĆصł¢ŌĆ£Ķ»╗ĶĆģŌĆØ’╝īńöÜĶć│ÕÅ»õ╗źÕłøÕ╗║Ķć¬ÕĘ▒ńÜäĶ¦ÆĶē▓

Õ£©Õ«×µ¢ĮÕ¤║õ║ÄĶ¦ÆĶē▓ńÜäĶ«┐ķŚ«µŚČ’╝īÕ╝║ńāłÕ╗║Ķ««õ╗źõĖŗÕåģÕ«╣’╝Ü

µÄ¦ÕłČĶ«óķśģńÜäń«ĪńÉåÕæś/Õģ▒ÕÉīń«ĪńÉåÕæś’╝īÕøĀõĖ║Ķ┐Öõ║øĶ¦ÆĶē▓Õģʵ£ēÕ╣┐µ│øńÜäµØāķÖÉŃĆéÕ”éµ×£ķ£ĆĶ”üń«ĪńÉåAzure Classicķā©ńĮ▓’╝īÕłÖÕŬķ£ĆÕ░åĶ«óķśģµēƵ£ēĶĆģµĘ╗ÕŖĀõĖ║Õģ▒ÕÉīń«ĪńÉåÕæśŃĆé

õĮ┐ńö©ń«ĪńÉåń╗äõĖ║ÕżÜõĖ¬Ķ«óķśģÕłåķģŹĶ¦ÆĶē▓’╝īÕ╣ČÕćÅÕ░æÕ£©Ķ«óķśģń║¦Õł½ń«ĪńÉåĶ¦ÆĶē▓ńÜäĶ┤¤µŗģŃĆé

Õ░åAzureńö©µłĘµĘ╗ÕŖĀÕł░Active DirectoryõĖŁńÜäń╗ä’╝łõŠŗÕ”é’╝īApplication X Owners’╝ēŃĆéõĮ┐ńö©ÕÉīµŁźń╗äõĖ║ń╗䵳ÉÕæśµÅÉõŠøń«ĪńÉåÕīģÕɽÕ║öńö©ń©ŗÕ║ÅńÜäĶĄäµ║Éń╗äńÜäķĆéÕĮōµØāķÖÉŃĆé

ķüĄÕŠ¬µÄłõ║łµē¦ĶĪīķóäµ£¤ÕĘźõĮ£µēĆķ£ĆńÜäµ£ĆÕ░ŵØāķÖÉńÜäÕÄ¤ÕłÖŃĆé

ķćŹĶ”ü

ĶĆāĶÖæõĮ┐ńö©Azure ADńē╣µØāĶ║½õ╗Įń«ĪńÉå’╝īAzureÕżÜķćŹĶ║½õ╗Įķ¬īĶ»üÕÆīµØĪõ╗ČĶ«┐ķŚ«ÕŖ¤ĶāĮ’╝īõ╗źõŠ┐õĖ║AzureĶ«óķśģõĖŁńÜäń«ĪńÉåµōŹõĮ£µÅÉõŠøµø┤ÕźĮńÜäÕ«ēÕģ©µĆ¦ÕÆīµø┤ķ½śńÜäÕÅ»Ķ¦üµĆ¦ŃĆéĶ┐Öõ║øÕŖ¤ĶāĮµØźĶ欵£ēµĢłńÜäAzure AD PremiumĶ«ĖÕÅ»Ķ»ü’╝łÕÅ¢Õå│õ║ÄÕŖ¤ĶāĮ’╝ē’╝īõ╗źĶ┐øõĖƵŁźõ┐صŖżÕÆīń«ĪńÉåµé©ńÜäĶ║½õ╗ĮŃĆé Azure AD PIMķĆÜĶ┐ćµē╣ÕćåÕĘźõĮ£µĄüÕ«×ńÄ░ŌĆ£ÕŹ│µŚČŌĆØń«ĪńÉåĶ«┐ķŚ«’╝īÕ╣ČÕ»╣ń«ĪńÉåÕæśµ┐Ƶ┤╗ÕÆīµ┤╗ÕŖ©Ķ┐øĶĪīÕģ©ķØóÕ«ĪµĀĖŃĆé Azure MFAµś»ÕÅ”õĖĆķĪ╣Õģ│ķö«ÕŖ¤ĶāĮ’╝īÕÅ»õ╗źķĆÜĶ┐ćõĖżµŁźķ¬īĶ»üńÖ╗ÕĮĢAzureķŚ©µłĘŃĆéõĖĵØĪõ╗ČĶ«┐ķŚ«µÄ¦ÕłČńøĖń╗ōÕÉł’╝īµé©ÕÅ»õ╗źµ£ēµĢłÕ£░ń«ĪńÉåµé©ńÜäÕ”źÕŹÅķŻÄķÖ®ŃĆé

Ķ¦äÕłÆÕÆīÕćåÕżćµé©ńÜäĶ║½õ╗ĮÕÆīĶ«┐ķŚ«µÄ¦ÕłČõ╗źÕÅŖķüĄÕŠ¬AzureĶ║½õ╗Įń«ĪńÉåµ£ĆõĮ│Õ«×ĶĘĄ’╝łķōŠµÄź’╝ēµś»µé©ÕÅ»õ╗źķććńö©ńÜäµ£ĆõĮ│ķŻÄķÖ®ń╝ōĶ¦ŻńŁ¢ńĢźõ╣ŗõĖĆ’╝īÕ╣ČõĖöÕ║öĶ»źĶó½Ķ¦åõĖ║µ»ÅõĖ¬ķā©ńĮ▓ńÜäÕ╝║ÕłČńŁ¢ńĢźŃĆé

Õ«ēÕģ©

õ║æĶ«Īń«Śķććńö©ńÜäµ£ĆÕż¦ķś╗ńóŹõ╣ŗõĖĆõ╝Āń╗¤õĖŖõĖĆńø┤µś»Õ»╣Õ«ēÕģ©µĆ¦ńÜäµŗģÕ┐¦ŃĆé ITķŻÄķÖ®ń╗ÅńÉåÕÆīÕ«ēÕģ©ķā©ķŚ©ķ£ĆĶ”üńĪ«õ┐Øķ╗śĶ«żµāģÕåĄõĖŗAzureõĖŁńÜäĶĄäµ║ÉÕÅŚÕł░õ┐صŖżÕÆīÕ«ēÕģ©ŃĆé AzureµÅÉõŠøõ║åĶ«ĖÕżÜÕŖ¤ĶāĮ’╝īµé©ÕÅ»õ╗źÕł®ńö©Ķ┐Öõ║øÕŖ¤ĶāĮµØźõ┐صŖżĶĄäµ║ÉÕ╣ȵŻĆµĄŗ/ķś▓µŁóķÆłÕ»╣Ķ┐Öõ║øĶĄäµ║ÉńÜäÕ©üĶāüŃĆé

AzureÕ«ēÕģ©õĖŁÕ┐ā

ķÖżõ║åķ½śń║¦Õ©üĶāüķś▓µŖżõ╣ŗÕż¢’╝īAzureÕ«ēÕģ©õĖŁÕ┐āĶ┐śµÅÉõŠøµĢ┤õĖ¬ńÄ»ÕóāõĖŁĶĄäµ║ÉÕ«ēÕģ©ńŖȵĆüńÜäń╗¤õĖĆĶ¦åÕøŠŃĆé AzureÕ«ēÕģ©õĖŁÕ┐āµś»õĖĆõĖ¬Õ╝ƵöŠÕ╝ÅÕ╣│ÕÅ░’╝īõĮ┐MicrosoftÕÉłõĮ£õ╝Öõ╝┤ĶāĮÕż¤ÕłøÕ╗║µÅÆÕģźÕ╣ČÕó×Õ╝║ÕģČÕŖ¤ĶāĮńÜäĶĮ»õ╗ČŃĆé AzureÕ«ēÕģ©õĖŁÕ┐ā’╝łÕģŹĶ┤╣ÕźŚķżÉ’╝ēńÜäÕ¤║ÕćåÕŖ¤ĶāĮµÅÉõŠøĶ»äõ╝░ÕÆīÕ╗║Ķ««’╝īÕÅ»õ╗źÕó×Õ╝║µé©ńÜäÕ«ēÕģ©ńŖČÕåĄŃĆéÕģČõ╗śĶ┤╣Õ▒éÕŻի×ńÄ░ķóØÕż¢õĖöµ£ēõ╗ĘÕĆ╝ńÜäÕŖ¤ĶāĮ’╝īõŠŗÕ”éJust In Timeń«ĪńÉåÕæśĶ«┐ķŚ«ÕÆīĶć¬ķĆéÕ║öÕ║öńö©ń©ŗÕ║ÅµÄ¦ÕłČ’╝łńÖĮÕÉŹÕŹĢ’╝ēŃĆé

µŖĆÕʦ

AzureÕ«ēÕģ©õĖŁÕ┐āµś»õĖĆõĖ¬ķØ×ÕĖĖÕ╝║Õż¦ńÜäÕĘźÕģĘ’╝īõĖŹµ¢ŁÕŠŚÕł░Õó×Õ╝║’╝īÕ╣ČķøåµłÉõ║åÕÅ»ńö©õ║ĵŻĆµĄŗÕ©üĶāüÕÆīõ┐صŖżõ╝üõĖÜńÜäµ¢░ÕŖ¤ĶāĮŃĆéÕ╝║ńāłÕ╗║Ķ««Õ¦ŗń╗łÕÉ»ńö©ASCŃĆé

AzureĶĄäµ║ÉķöüÕ«Ü

ķÜÅńØƵé©ńÜäń╗äń╗ćÕÉæĶ«óķśģµĘ╗ÕŖĀµĀĖÕ┐āµ£ŹÕŖĪ’╝īķü┐ÕģŹõĖÜÕŖĪõĖŁµ¢ŁÕÅśÕŠŚĶČŖµØźĶČŖķćŹĶ”üŃĆ鵳æõ╗¼ń╗ÅÕĖĖń£ŗÕł░ńÜäõĖĆń¦Źń▒╗Õ×ŗńÜäõĖŁµ¢Łµś»ķÆłÕ»╣AzureĶ«óķśģńÜäĶäܵ£¼ÕÆīÕĘźÕģĘńÜäµäÅÕż¢ÕÉĵף’╝īķöÖĶ»»Õ£░ÕłĀķÖżõ║åĶĄäµ║ÉŃĆéĶĄäµ║ÉķöüõĮ┐µé©ÕÅ»õ╗źķÖÉÕłČÕ»╣ķ½śõ╗ĘÕĆ╝ĶĄäµ║ÉńÜäµōŹõĮ£’╝īĶĆīõ┐«µö╣µł¢ÕłĀķÖżÕ«āõ╗¼õ╝Üõ║¦ńö¤ķćŹÕż¦ÕĮ▒ÕōŹŃĆéķöüÕ«ÜÕ║öńö©õ║ÄĶ«óķśģ’╝īĶĄäµ║Éń╗äńöÜĶć│ÕŹĢõĖ¬ĶĄäµ║ÉŃĆéÕĖĖĶ¦üńö©õŠŗµś»Õ░åķöüÕ║öńö©õ║ÄÕ¤║ńĪĆĶĄäµ║É’╝īõŠŗÕ”éĶÖܵŗ¤ńĮæń╗£’╝īńĮæÕģ│’╝īńĮæń╗£Õ«ēÕģ©ń╗äÕÆīÕ»åķÆźÕŁśÕé©ÕĖɵłĘŃĆé

Õ«ēÕģ©ńÜäDevOpsÕĘźÕģĘÕīģ

ŌĆ£AzureńÜäÕ«ēÕģ©DevOpsÕĘźÕģĘÕīģŌĆØ’╝łAzSK’╝ēµś»µ£ĆÕłØńö▒MicrosoftĶć¬ÕĘ▒ńÜäITÕøóķś¤ÕłøÕ╗║Õ╣ČķĆÜĶ┐ćGithub’╝łķōŠµÄź’╝ēÕ£©OpenSourceõĖŁÕÅæÕĖāńÜäĶäܵ£¼’╝īÕĘźÕģĘ’╝īµē®Õ▒Ģ’╝īĶć¬ÕŖ©Õī¢ńŁēńÜäķøåÕÉłŃĆé AzSKĶ┐ÄÕÉłõ║åń╗ōµØ¤AzureĶ«óķśģÕÆīĶĄäµ║ÉÕ«ēÕģ©ķ£Ćµ▒éńÜäÕøóķś¤õĮ┐ńö©Õ╣┐µ│øńÜäĶć¬ÕŖ©Õī¢Õ╣ČÕ░åÕ«ēÕģ©µĆ¦Õ╣│ń©│Õ£░ķøåµłÉÕł░µ£¼Õ£░Õ╝ĆÕÅæÕĘźõĮ£µĄüń©ŗõĖŁ’╝īÕĖ«ÕŖ®Õ«×ńÄ░Ķ┐Ö6õĖ¬ķćŹńé╣ķóåÕ¤¤ńÜäÕ«ēÕģ©Õ╝ĆÕÅæ’╝Ü

õ┐صŖżĶ«óķśģ

Õ«×ńÄ░Õ«ēÕģ©Õ╝ĆÕÅæ

Õ░åÕ«ēÕģ©µĆ¦ķøåµłÉÕł░CICDõĖŁ

µīüń╗Łõ┐ØĶ»ü

ĶŁ”µŖźÕÆīńøæµÄ¦

õ║æķŻÄķÖ®µ▓╗ńÉå

AzSKµś»õĖĆÕźŚõĖ░Õ»īńÜäÕĘźÕģĘ’╝īĶäܵ£¼ÕÆīõ┐Īµü»’╝īµś»Õ«īµĢ┤Azureµ▓╗ńÉåĶ«ĪÕłÆńÜäķćŹĶ”üń╗䵳Éķā©Õłå’╝īÕ╣ČÕ░åÕģȵĢ┤ÕÉłÕł░µé©ńÜäµö»µ×ČõĖŁÕ»╣õ║ĵö»µīüµé©ńÜäń╗äń╗ćķŻÄķÖ®ń«ĪńÉåńø«µĀćĶć│Õģ│ķćŹĶ”ü

Azureµø┤µ¢░ń«ĪńÉå

µé©ÕÅ»õ╗źķććÕÅ¢ńÜäõ┐صŖżńÄ»ÕóāÕ«ēÕģ©ńÜäÕģ│ķö«õ╗╗ÕŖĪõ╣ŗõĖƵś»ńĪ«õ┐ØõĮ┐ńö©µ£Ćµ¢░µø┤µ¢░õ┐«ĶĪźµ£ŹÕŖĪÕÖ©ŃĆéĶÖĮńäȵ£ēĶ«ĖÕżÜÕĘźÕģĘÕÅ»õ╗źÕ«×ńÄ░Ķ┐ÖõĖĆńø«µĀć’╝īõĮåAzureµÅÉõŠøõ║åAzureµø┤µ¢░ń«ĪńÉåĶ¦ŻÕå│µ¢╣µĪł’╝īõ╗źĶ¦ŻÕå│Õģ│ķö«µōŹõĮ£ń│╗ń╗¤ĶĪźõĖüńÜäĶ»åÕł½ÕÆīķā©ńĮ▓ķŚ«ķóśŃĆéÕ«āõĮ┐ńö©AzureĶć¬ÕŖ©Õī¢’╝łµ£¼µīćÕŹŚÕÉÄķØóńÜäŌĆ£Ķć¬ÕŖ©Õī¢ŌĆØķā©ÕłåÕ»╣µŁżĶ┐øĶĪīõ║åõ╗ŗń╗ŹŃĆé

ńøæµÄ¦ÕÆīĶŁ”µŖź

µöČķøåÕÆīÕłåµ×ÉķüźµĄŗ’╝īµÅÉõŠøµé©Õ£©µēƵ£ēAzureĶ«óķśģõĖŁõĮ┐ńö©ńÜäµ£ŹÕŖĪńÜäµ┤╗ÕŖ©’╝īµĆ¦ĶāĮµīćµĀć’╝īĶ┐ÉĶĪīńŖČÕåĄÕÆīÕÅ»ńö©µĆ¦ńÜäĶ¦åń║┐’╝īÕ»╣õ║ÄõĖ╗ÕŖ©ń«ĪńÉåµé©ńÜäÕ║öńö©ń©ŗÕ║ÅÕÆīÕ¤║ńĪƵ×ȵ×äĶć│Õģ│ķćŹĶ”ü’╝īÕ╣ČõĖöµś»µ»ÅõĖ¬AzureĶ«óķśģńÜäÕ¤║µ£¼ķ£Ćµ▒éŃĆéµ»ÅõĖ¬Azureµ£ŹÕŖĪķāĮõ╗źµ┤╗ÕŖ©µŚźÕ┐Ś’╝īÕ║”ķćŵĀćÕćåÕÆīĶ»Ŗµ¢ŁµŚźÕ┐ŚńÜäÕĮóÕ╝ÅÕÅæÕć║ķüźµĄŗŃĆé

µ┤╗ÕŖ©µŚźÕ┐ŚµÅÅĶ┐░Õ»╣Ķ«óķśģõĖŁńÜäĶĄäµ║ɵē¦ĶĪīńÜäµēƵ£ēµōŹõĮ£

Õ║”ķćŵĀćÕćåµś»õ╗ÄĶĄäµ║ÉõĖŁÕÅæÕć║ńÜäµÅÅĶ┐░ĶĄäµ║ɵƦĶāĮÕÆīĶ┐ÉĶĪīńŖČÕåĄńÜäµĢ░ÕŁŚõ┐Īµü»

Ķ»Ŗµ¢ŁµŚźÕ┐Śńö▒Azureµ£ŹÕŖĪÕÅæÕć║’╝īÕ╣ȵÅÉõŠøµ£ēÕģ│Ķ»źµ£ŹÕŖĪµōŹõĮ£ńÜäõĖ░Õ»ī’╝īķóæń╣üńÜäµĢ░µŹ«ŃĆé

ÕÅ»õ╗źÕ£©ÕżÜõĖ¬ń║¦Õł½µ¤źń£ŗÕÆīÕżäńÉåµŁżõ┐Īµü»’╝īÕ╣ČõĖŹµ¢Łµö╣Ķ┐øŃĆé AzureķĆÜĶ┐ćõĖŗÕøŠõĖŁÕłŚÕć║ńÜäµ£ŹÕŖĪµÅÉõŠøAzureĶĄäµ║ÉńÜäÕģ▒õ║½’╝īµĀĖÕ┐āÕÆīµĘ▒Õ▒éńøæĶ¦åÕŖ¤ĶāĮŃĆé

Õģ▒õ║½ÕŖ¤ĶāĮ

ĶŁ”µŖź’╝ܵé©ÕÅ»õ╗źõ╗ÄAzureĶĄäµ║ɵöČķøåµ»ÅõĖ¬µŚźÕ┐Ś’╝īõ║ŗõ╗ČÕÆīµīćµĀć’╝īõĮåµŚĀµ│ĢĶÄĘÕŠŚÕģ│ķö«µØĪõ╗ČÕÆīĶĪīõĖ║ńÜäķĆÜń¤ź’╝īµŁżµĢ░µŹ«õ╗ģÕ»╣ÕÄåÕÅ▓ńø«ńÜäÕÆīÕÅ¢Ķ»üµ£ēńö©ŃĆé AzureĶŁ”µŖźõ╝ÜõĖ╗ÕŖ©ķĆÜń¤źµé©Õ£©µēƵ£ēÕ║öńö©ń©ŗÕ║ÅÕÆīÕ¤║ńĪƵ×ȵ×äõĖŁÕ«Üõ╣ēńÜäµØĪõ╗ČŃĆéµé©ÕÅ»õ╗źÕ£©õĮ┐ńö©µōŹõĮ£ń╗äķĆÜń¤źµöČõ╗Čõ║║ķøåńÜ䵌źÕ┐Ś’╝īõ║ŗõ╗ČÕÆīµīćµĀćõ╣ŗķŚ┤ÕłøÕ╗║ĶŁ”µŖźĶ¦äÕłÖŃĆéµōŹõĮ£ń╗äĶ┐śµÅÉõŠøõĮ┐ńö©Õż¢ķā©µōŹõĮ£’╝łÕ”éwebhooks’╝ēĶć¬ÕŖ©µē¦ĶĪīõ┐«ÕżŹõ╗źĶ┐ÉĶĪīAzureĶć¬ÕŖ©Õī¢RunbookÕÆīAzureÕŖ¤ĶāĮńÜäÕŖ¤ĶāĮŃĆé

õ╗¬ĶĪ©µØ┐’╝Üõ╗¬ĶĪ©µØ┐õĮ┐µé©ÕÅ»õ╗źĶüÜÕÉłńøæĶ¦åĶ¦åÕøŠÕ╣ČĶĘ©ĶĄäµ║ÉÕÆīĶ«óķśģń╗äÕÉłµĢ░µŹ«’╝īõ╗ÄĶĆīõĖ║µé©µÅÉõŠøõ╝üõĖÜĶīāÕø┤ÕåģńÜäAzureĶĄäµ║ÉķüźµĄŗĶ¦åÕøŠŃĆéµé©ÕÅ»õ╗źÕłøÕ╗║ÕÆīķģŹńĮ«Ķć¬ÕĘ▒ńÜäĶ¦åÕøŠÕ╣ČõĖÄõ╗¢õ║║Õģ▒õ║½ŃĆéõŠŗÕ”é’╝īµé©ÕÅ»õ╗źÕłøÕ╗║õĖĆõĖ¬ńö▒DBAńÜäÕÉäń¦ŹńŻüĶ┤┤ń╗䵳ÉńÜäõ╗¬ĶĪ©µØ┐’╝īõ╗źµÅÉõŠøĶĘ©µēƵ£ēAzureµĢ░µŹ«Õ║ōµ£ŹÕŖĪńÜäõ┐Īµü»’╝īÕīģµŗ¼Azure SQL DB’╝īńö©õ║ÄPostgreSQLńÜäAzure DBÕÆīńö©õ║ÄMySQLńÜäAzure DBŃĆé

Õ║”ķćÅĶĄäµ║Éń«ĪńÉåÕÖ©’╝ÜÕ║”ķćŵĀćÕćåµś»ńö▒AzureĶĄäµ║Éńö¤µłÉńÜäµĢ░ÕĆ╝’╝łõŠŗÕ”é’╝ģCPU’╝īńŻüńøśI / O’╝īÕÅ»µÅÉõŠøÕ»╣ĶĄäµ║ÉńÜäµōŹõĮ£ÕÆīµĆ¦ĶāĮńÜäµĘ▒Õģźõ║åĶ¦ŻŃĆéķĆÜĶ┐ćõĮ┐ńö©Metrics Explorer’╝īµé©ÕÅ»õ╗źÕ«Üõ╣ēÕ╣ČÕÅæķĆüµé©µä¤Õģ┤ĶČŻńÜäÕ║”ķćŵĀćÕćåŃĆé Log Analyticsńö©õ║ÄĶüÜÕÉłÕÆīÕłåµ×ÉŃĆé

µĀĖÕ┐āńøæµĄŗ

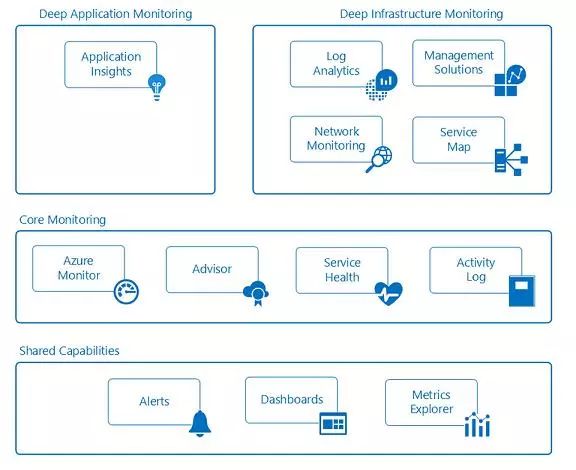

AzureńøæĶ¦åÕÖ©’╝ÜAzureńøæĶ¦åÕÖ©µś»µĀĖÕ┐āÕ╣│ÕÅ░µ£ŹÕŖĪ’╝īÕ«āµÅÉõŠøńö©õ║ÄńøæĶ¦åAzureĶĄäµ║ÉńÜäÕŹĢõĖƵ║ÉŃĆé Azure MonitorńÜäAzureķŚ©µłĘńĢīķØóõĖ║AzureõĖŁńÜäµēƵ£ēńøæµÄ¦ÕŖ¤ĶāĮµÅÉõŠøõ║åķøåõĖŁńÜäĶĘ│ĶĮ¼ńé╣’╝īÕīģµŗ¼Application Insights’╝īLog Analytics’╝īńĮæń╗£ńøæµÄ¦’╝īń«ĪńÉåĶ¦ŻÕå│µ¢╣µĪłÕÆīµ£ŹÕŖĪµśĀÕ░äńÜäµĘ▒Õ▒éńøæµÄ¦ÕŖ¤ĶāĮŃĆéõĮ┐ńö©Azure Monitor’╝īµé©ÕÅ»õ╗źÕ»╣µĢ┤õĖ¬õ║æńÄ»ÕóāõĖŁµØźĶć¬AzureĶĄäµ║ÉńÜäµīćµĀćÕÆīµŚźÕ┐ŚĶ┐øĶĪīÕÅ»Ķ¦åÕī¢’╝īµ¤źĶ»ó’╝īĶĘ»ńö▒’╝īÕĮƵĪŻÕÆīµōŹõĮ£ŃĆéķÖżķŚ©µłĘÕż¢’╝īµé©Ķ┐śÕÅ»õ╗źķĆÜĶ┐ćMonitor PowerShell Cmdlet’╝īĶĘ©Õ╣│ÕÅ░CLIµł¢Azure Monitor REST APIµŻĆń┤óµĢ░µŹ«ŃĆé

Azure Advisor’╝ÜAzure Advisorµīüń╗ŁńøæµÄ¦µé©ńÜäĶ«óķśģÕÆīńÄ»ÕóāõĖŁńÜäķüźµĄŗ’╝īÕ╣ȵÅÉõŠøµ£ēÕģ│Õ”éõĮĢõ╝śÕī¢AzureĶĄäµ║ÉńÜäµ£ĆõĮ│Õ«×ĶĘĄÕ╗║Ķ««’╝īõ╗źĶŖéń£üĶĄäķćæÕ╣ȵÅÉķ½śµ×䵳ÉÕ║öńö©ń©ŗÕ║ÅńÜäĶĄäµ║ÉńÜäµĆ¦ĶāĮ’╝īÕ«ēÕģ©µĆ¦ÕÆīÕÅ»ńö©µĆ¦ŃĆé

µ£ŹÕŖĪĶ┐ÉĶĪīńŖČÕåĄ’╝ÜAzureµ£ŹÕŖĪĶ┐ÉĶĪīńŖČÕåĄÕÅ»Ķ»åÕł½ÕÅ»ĶāĮÕĮ▒ÕōŹÕ║öńö©ń©ŗÕ║ÅńÜäAzureµ£ŹÕŖĪńÜäõ╗╗õĮĢķŚ«ķóś’╝īÕ╣ČÕĖ«ÕŖ®µé©Ķ¦äÕłÆĶ«ĪÕłÆńÜäń╗┤µŖżµŚČµ«ĄŃĆé

µ┤╗ÕŖ©µŚźÕ┐Ś’╝ܵ┤╗ÕŖ©µŚźÕ┐ŚµÅÅĶ┐░Ķ«óķśģõĖŁĶĄäµ║ÉńÜäµēƵ£ēµōŹõĮ£ŃĆéÕ«āµÅÉõŠøõ║åõĖĆõĖ¬Õ«ĪĶ«ĪĶʤĶĖ¬’╝īõ╗źńĪ«Õ«ÜÕ»╣ĶĄäµ║ÉńÜäõ╗╗õĮĢÕłøÕ╗║’╝īµø┤µ¢░’╝īÕłĀķÖżµōŹõĮ£ńÜäŌĆ£õ╗Ćõ╣łŌĆØ’╝īŌĆ£Ķ░üŌĆØÕÆīŌĆ£õĮĢµŚČŌĆØŃĆéµ┤╗ÕŖ©µŚźÕ┐Śõ║ŗõ╗ČÕŁśÕé©Õ£©Õ╣│ÕÅ░õĖŁ’╝īÕÅ»õŠøµ¤źĶ»ó90Õż®ŃĆéµé©ÕÅ»õ╗źÕ░åµ┤╗ÕŖ©µŚźÕ┐ŚµÅÉÕÅ¢Õł░Log AnalyticsõĖŁ’╝īõ╗źÕ«×ńÄ░µø┤ķĢ┐ńÜäõ┐ØńĢÖµ£¤’╝īÕ╣ČĶĘ©ÕżÜõĖ¬ĶĄäµ║ÉĶ┐øĶĪīµø┤µĘ▒ÕģźńÜ䵤źĶ»óÕÆīÕłåµ×ÉŃĆé

µĘ▒Õ║”Õ║öńö©ńøæµÄ¦

Õ║öńö©ń©ŗÕ║ŵ┤×Õ»¤’╝ÜApplication InsightsõĮ┐µé©ĶāĮÕż¤µöČķøåńē╣Õ«Üõ║ÄÕ║öńö©ń©ŗÕ║ÅńÜäķüźµĄŗÕ╣ČńøæĶ¦åõ║æµł¢Õåģķā©ķā©ńĮ▓õĖŁÕ║öńö©ń©ŗÕ║ÅńÜäµĆ¦ĶāĮ’╝īÕÅ»ńö©µĆ¦ÕÆīõĮ┐ńö©µāģÕåĄŃĆéķĆÜĶ┐ćõĮ┐ńö©µö»µīüńÜäSDKõĖ║ÕżÜń¦ŹĶ»ŁĶ©ĆĶ«ŠńĮ«Õ║öńö©ń©ŗÕ║Å’╝īÕīģµŗ¼.NET’╝īJavaScript’╝īJAVA’╝īNode.js’╝īRubyÕÆīPythonŃĆé Application Insightsõ║ŗõ╗ČĶó½µÅÉÕÅ¢Õł░µö»µīüÕ¤║ńĪƵ×ȵ×äÕÆīÕ«ēÕģ©ńøæĶ¦åńÜäÕÉīõĖĆLog AnalyticsµĢ░µŹ«ÕŁśÕé©õĖŁ’╝īõĮ┐µé©ĶāĮÕż¤ķĆÜĶ┐ćõĖ░Õ»īńÜ䵤źĶ»óĶ»ŁĶ©ĆķÜŵŚČķŚ┤Õģ│ĶüöÕÆīĶüÜÕÉłõ║ŗõ╗ČŃĆé

µĘ▒Õ¤║ńĪĆĶ«Šµ¢ĮńøæµÄ¦

µŚźÕ┐ŚÕłåµ×É’╝ܵŚźÕ┐ŚÕłåµ×ÉķĆÜĶ┐ćõ╗ÄÕÉäń¦ŹµØźµ║ɵöČķøåķüźµĄŗµĢ░µŹ«ÕÆīÕģČõ╗¢µĢ░µŹ«’╝īÕ╣ȵÅÉõŠøµ¤źĶ»óĶ»ŁĶ©ĆÕÆīÕłåµ×ÉÕ╝ĢµōÄ’╝īĶ«®µé©µĘ▒Õģźõ║åĶ¦ŻÕ║öńö©ń©ŗÕ║ÅÕÆīĶĄäµ║ÉńÜäĶ┐ÉĶĪīµāģÕåĄ’╝īõ╗ÄĶĆīÕ£©AzureńøæµÄ¦õĖŁÕÅæµīźµĀĖÕ┐āõĮ£ńö©ŃĆéµé©ÕÅ»õ╗źķĆÜĶ┐ćķ½śµĆ¦ĶāĮńÜ䵌źÕ┐ŚµÉ£ń┤óÕÆīĶ¦åÕøŠńø┤µÄźõĖÄLog AnalyticsµĢ░µŹ«Ķ┐øĶĪīõ║żõ║Æ’╝īõ╣¤ÕÅ»õ╗źÕ£©ÕģČõ╗¢Azureµ£ŹÕŖĪõĖŁõĮ┐ńö©Õłåµ×ÉÕĘźÕģĘÕ░åÕģȵĢ░µŹ«ÕŁśÕé©Õ£©Log AnalyticsõĖŁ’╝īõŠŗÕ”éApplication Insightsµł¢AzureÕ«ēÕģ©õĖŁÕ┐āŃĆé

ńĮæń╗£ńøæµÄ¦’╝ÜAzureńÜäńĮæń╗£ńøæµÄ¦µ£ŹÕŖĪõĮ┐µé©ĶāĮÕż¤µĘ▒Õģźõ║åĶ¦ŻńĮæń╗£µĄüķćÅ’╝īµĆ¦ĶāĮ’╝īÕ«ēÕģ©µĆ¦’╝īĶ┐׵ğµĆ¦ÕÆīńōČķółŃĆéń▓ŠÕ┐āĶ¦äÕłÆńÜäńĮæń╗£Ķ«ŠĶ«ĪÕ║öÕīģµŗ¼ķģŹńĮ«AzureńĮæń╗£ńøæµÄ¦µ£ŹÕŖĪ’╝īÕ”éNetwork WatcherÕÆīExpre***oute MonitorŃĆé

ń«ĪńÉåĶ¦ŻÕå│µ¢╣µĪł’╝Üń«ĪńÉåĶ¦ŻÕå│µ¢╣µĪłµś»ķÆłÕ»╣Õ║öńö©ń©ŗÕ║ŵł¢µ£ŹÕŖĪńÜäµēōÕīģķĆ╗ĶŠæ’╝īĶ¦üĶ¦ŻÕÆīķóäÕ«Üõ╣ēLog Analyticsµ¤źĶ»óķøåŃĆéõ╗¢õ╗¼õŠØķØĀLog AnalyticsõĮ£õĖ║ÕŁśÕé©ÕÆīÕłåµ×Éõ║ŗõ╗ȵĢ░µŹ«ńÜäÕ¤║ńĪĆŃĆéµĀʵ£¼ń«ĪńÉåĶ¦ŻÕå│µ¢╣µĪłÕīģµŗ¼ńøæĶ¦åÕ«╣ÕÖ©ÕÆīAzure SQLµĢ░µŹ«Õ║ōÕłåµ×ÉŃĆé

µ£ŹÕŖĪÕ£░ÕøŠ’╝ܵ£ŹÕŖĪÕ£░ÕøŠµÅÉõŠøõ║åÕ¤║ńĪƵ×ȵ×äń╗äõ╗Č’╝īÕģȵĄüń©ŗõ╗źÕÅŖÕģČõ╗¢Ķ«Īń«Śµ£║ÕÆīÕż¢ķā©µĄüń©ŗõ╣ŗķŚ┤ńøĖõ║ÆõŠØĶĄ¢Õģ│ń│╗ńÜäÕøŠÕĮóĶ¦åÕøŠŃĆéÕ«āÕ£©Log AnalyticsõĖŁķøåµłÉõ║åõ║ŗõ╗Č’╝īµĆ¦ĶāĮµĢ░µŹ«ÕÆīń«ĪńÉåĶ¦ŻÕå│µ¢╣µĪłŃĆé

µŖĆÕʦ

Õ£©ÕłøÕ╗║ÕŹĢõĖ¬ĶŁ”µŖźõ╣ŗÕēŹ’╝īĶ»ĘÕłøÕ╗║Õ╣Čń╗┤µŖżõĖĆń╗äÕŻգ©AzureĶŁ”µŖźõĖŁõĮ┐ńö©ńÜäÕģ▒õ║½µōŹõĮ£ń╗äŃĆéĶ┐ÖÕ░åõĮ┐µé©ĶāĮÕż¤ķøåõĖŁń╗┤µŖżµöČõ╗Čõ║║ÕłŚĶĪ©ńÜäńö¤ÕæĮÕ橵£¤’╝īķĆÜń¤źõ╝ĀķĆƵ¢╣µ│Ģ’╝łńöĄÕŁÉķé«õ╗Č’╝īSMSńöĄĶ»ØÕÅĘńĀü’╝ēÕÆīWebhookÕł░Õż¢ķā©µōŹõĮ£’╝łAzureĶć¬ÕŖ©Õī¢Runbook’╝īAzureÕŖ¤ĶāĮ/ķĆ╗ĶŠæÕ║öńö©ń©ŗÕ║Å’╝īITSM’╝ēŃĆé

µłÉµ£¼ń«ĪńÉå

ÕĮōµé©õ╗ĵ£¼Õ£░õ║æĶ┐üń¦╗Õł░Õģ¼Õģ▒õ║æµŚČ’╝īµé©Õ░åķØóõĖ┤ńÜäõĖ╗Ķ”üÕÅśÕī¢õ╣ŗõĖƵś»õ╗ÄĶĄäµ£¼µö»Õć║’╝łĶ┤Łõ╣░ńĪ¼õ╗Č’╝ēĶĮ¼µŹóõĖ║Ķ┐ÉĶÉźµö»Õć║’╝łÕ£©õĮ┐ńö©µŚČµö»õ╗śµ£ŹÕŖĪĶ┤╣ńö©’╝ēŃĆéõ╗ÄCAPEXÕł░OPEXńÜäĶ┐Öń¦ŹĶĮ¼µŹóõ╣¤ķ£ĆĶ”üµø┤õ╗öń╗åÕ£░ń«ĪńÉåµé©ńÜ䵳ɵ£¼ŃĆéõ║æńÜäÕźĮÕżäÕ£©õ║Ä’╝īÕŬķ£ĆÕ£©õĖŹķ£ĆĶ”üµŚČÕ░åÕģČÕģ│ķŚŁ’╝łµł¢Ķ░āµĢ┤Õż¦Õ░Å’╝ē’╝īÕ░▒ÕÅ»õ╗źõ╗ĵĀ╣µ£¼õĖŖń¦»µ×üÕ£░ÕĮ▒ÕōŹµé©õĮ┐ńö©ńÜäµ£ŹÕŖĪńÜ䵳ɵ£¼ŃĆéµĢģµäÅÕ£©õ║æõĖŁń«ĪńÉåµé©ńÜ䵳ɵ£¼µś»õĖĆń¦ŹµÄ©ĶŹÉńÜäÕüܵ│Ģ’╝īõ╣¤µś»µłÉńå¤Õ«óµłĘµ»ÅÕż®µēĆÕüÜńÜäõĖĆń¦ŹÕüܵ│ĢŃĆé

MicrosoftµÅÉõŠøõ║åÕżÜń¦ŹÕĘźÕģĘ’╝īõĮ┐µé©ĶāĮÕż¤ÕÅ»Ķ¦åÕī¢’╝īĶʤĶĖ¬ÕÆīń«ĪńÉåµłÉµ£¼ŃĆ鵳æõ╗¼Ķ┐śµÅÉõŠøõ║åõĖƵĢ┤ÕźŚAPI’╝īõĮ┐µé©ĶāĮÕż¤Ķć¬Õ«Üõ╣ēµłÉµ£¼Õ╣ČÕ░åµłÉµ£¼ń«ĪńÉåķøåµłÉÕł░µé©Ķć¬ÕĘ▒ńÜäÕĘźÕģĘÕÆīõ╗¬ĶĪ©µØ┐õĖŁŃĆéĶ┐Öõ║øÕĘźÕģĘÕż¦Ķć┤ÕłåõĖ║’╝ÜAzureķŚ©µłĘÕŖ¤ĶāĮÕÆīÕż¢ķā©ÕŖ¤ĶāĮ

AzureķŚ©µłĘÕŖ¤ĶāĮ

Ķ┐Öõ║øÕĘźÕģĘÕÅ»õĖ║µé©µÅÉõŠøµ£ēÕģ│µłÉµ£¼ńÜäÕŹ│µŚČõ┐Īµü»õ╗źÕÅŖķććÕÅ¢µÄ¬µ¢ĮńÜäĶāĮÕŖø

Ķ«óķśģĶĄäµ║ɵłÉµ£¼’╝ÜAzureµłÉµ£¼Õłåµ×ÉĶ¦åÕøŠõĮŹõ║ÄķŚ©µłĘõĖŁ’╝īÕÅ»Õ┐½ķƤµ¤źń£ŗµ£ēÕģ│ĶĄäµ║ɵł¢ĶĄäµ║Éń╗䵻ŵŚźµö»Õć║ńÜ䵳ɵ£¼ÕÆīõ┐Īµü»ŃĆé

AzureµłÉµ£¼ń«ĪńÉå’╝ܵŁżõ║¦Õōüµś»MicrosoftĶ┤Łõ╣░CloudynńÜäń╗ōµ×£’╝īÕ«āÕģüĶ«Ėµé©ń«ĪńÉåÕÆīÕłåµ×ÉAzureµö»Õć║õ╗źÕÅŖµé©Õ£©ÕģČõ╗¢Õģ¼Õģ▒õ║æµÅÉõŠøÕĢåõĖŖńÜäµö»Õć║ŃĆéµ£ēÕģŹĶ┤╣ÕÆīõ╗śĶ┤╣Õ▒é’╝īÕģʵ£ēõĖ░Õ»īńÜäÕŖ¤ĶāĮ’╝īՔ鵔éĶ┐░õĖŁµēĆńż║ŃĆé

Azureķóäń«ŚÕÆīĶĪīÕŖ©Õ░Åń╗äńø┤Õł░µ£ĆĶ┐æµēŹń¤źķüōµ¤Éõ║øõ║ŗµāģńÜ䵳ɵ£¼Õ╣ČķććÕÅ¢õ║åõĖĆõ║øµÄ¬µ¢Įµø┤ÕżÜńÜ䵜»µēŗÕŖ©ń╗āõ╣ĀŃĆéķÜÅńØĆAzureķóäń«ŚÕÅŖÕģČAPIńÜäÕ╝ĢÕģź’╝īńÄ░Õ£©ÕÅ»õ╗źÕ£©µłÉµ£¼ĶŠŠÕł░ķśłÕĆ╝µŚČÕłøÕ╗║µōŹõĮ£’╝łÕ”éµ£¼õŠŗµēĆńż║’╝ēŃĆéõŠŗÕ”é’╝īÕ£©ĶŠŠÕł░ķóäń«ŚńÜä100’╝ģµŚČÕģ│ķŚŁŌĆ£µĄŗĶ»ĢŌĆØĶĄäµ║Éń╗ä’╝īµł¢ĶĆģ[ÕÅ”õĖĆõĖ¬õŠŗÕŁÉ]ŃĆé

AzureķĪŠķŚ«ń¤źķüōõ╗Ćõ╣łµś»µłÉµ£¼ÕŬµś»µłÉÕŖ¤ńÜäõĖĆÕŹŖ;ÕÅ”õĖĆÕŹŖµś»ń¤źķüōÕ”éõĮĢÕżäńÉåĶ┐Öõ║øõ┐Īµü»ŃĆé Azure AdvisorõĖ║µé©µÅÉõŠøµ£ēÕģ│õĖ║ĶŖéń£üĶĄäķćæ’╝īµÅÉķ½śÕÅ»ķØĀµĆ¦ńöÜĶć│µÅÉķ½śÕ«ēÕģ©µĆ¦ĶĆīķććÕÅ¢ńÜäµÄ¬µ¢ĮńÜäÕ╗║Ķ««ŃĆé

Õż¢ķā©µłÉµ£¼ń«ĪńÉåÕĘźÕģĘ

PowerBI AzureµČłĶ┤╣µ┤×Õ»¤ŃĆéµé©µā│õĖ║µé©ńÜäń╗äń╗ćÕłøÕ╗║Ķć¬ÕĘ▒ńÜäÕÅ»Ķ¦åÕī¢ÕÉŚ’╝¤Õ”éµ×£µś»Ķ┐ÖµĀĘ’╝īķéŻõ╣łPowerBIńÜäAzure Consumer InsightsÕåģÕ«╣Õīģµś»µé©ńÜäķ”¢ķĆēÕĘźÕģĘŃĆéõĮ┐ńö©µŁżÕåģÕ«╣ÕīģÕÆīPowerBI’╝īµé©ÕÅ»õ╗źÕłøÕ╗║Ķć¬Õ«Üõ╣ēÕÅ»Ķ¦åÕī¢µØźõ╗ŻĶĪ©µé©ńÜäń╗äń╗ć’╝īÕ»╣µłÉµ£¼Ķ┐øĶĪīµø┤µĘ▒ÕģźńÜäÕłåµ×É’╝īÕ╣ȵĘ╗ÕŖĀÕģČõ╗¢µĢ░µŹ«µ║Éõ╗źĶ┐øõĖƵŁźõĖ░Õ»īŃĆé

µČłĶ┤╣APIŃĆéķÖżõ║åµ£ēÕģ│ķóäń«Ś’╝īķóäńĢÖÕ«×õŠŗÕÆīÕĖéÕ£║Ķ┤╣ńö©ńÜäõ┐Īµü»õ╣ŗÕż¢’╝īõĮ┐ńö©APIĶ┐śÕÅ»õ╗źõ╗źń╝¢ń©ŗµ¢╣Õ╝ÅĶ«┐ķŚ«µłÉµ£¼ÕÆīõĮ┐ńö©µĢ░µŹ«ŃĆéĶ┐Öõ║øAPIõ╗ģķĆéńö©õ║ÄEnterprise EnrollmentsÕÆīõĖĆõ║øWeb DirectĶ«óķśģ’╝īõĮåµś»Õ«āõ╗¼õĮ┐µé©ĶāĮÕż¤Õ░åµłÉµ£¼µĢ░µŹ«ķøåµłÉÕł░µé©Ķć¬ÕĘ▒ńÜäÕĘźÕģĘÕÆīµĢ░µŹ«õ╗ōÕ║ōõĖŁŃĆéµé©Ķ┐śÕÅ»õ╗źõĮ┐ńö©Azure CLIĶ«┐ķŚ«Ķ┐Öõ║øAPI’╝īÕ”éµŁżÕżäµēĆńż║ŃĆé

ÕĮōµłæõ╗¼µ¤źń£ŗķĢ┐µ£¤õĮ┐ńö©õ║æÕ╣ČõĖöÕ£©õĮ┐ńö©õĖŁŌĆ£µłÉńå¤ŌĆØńÜäÕ«óµłĘµŚČ’╝īµłæõ╗¼õ╝Üń£ŗÕł░õĖĆõ║øÕ╝║ńāłµÄ©ĶŹÉńÜäÕüܵ│Ģ

ń¦»µ×üńøæµÄ¦µłÉµ£¼ŃĆ鵳Éńå¤Azureń╗äń╗ćńÜäń╗äń╗ćõ╝ÜõĖŹµ¢ŁńøæµÄ¦µłÉµ£¼Õ╣ČÕ£©ķ£ĆĶ”üµŚČķććÕÅ¢µÄ¬µ¢ĮŃĆéµ£ēõ║øń╗äń╗ćńöÜĶć│Ķć┤ÕŖøõ║Äõ║║õ╗¼Ķ┐øĶĪīÕłåµ×ÉÕ╣ČÕ╗║Ķ««µö╣ÕÅśõĮ┐ńö©µāģÕåĄ’╝īĶĆīĶ┐Öõ║øõ║║Õ£©ń¼¼õĖƵ¼ĪµēŠÕł░õĖĆõĖ¬ÕĘ▓ń╗ÅĶ┐ÉĶĪīõ║åµĢ░µ£łńÜäµ£¬õĮ┐ńö©ńÜäHDInsightķøåńŠżµŚČ’╝īõĖŹõ╗ģõ╗ģõĖ║Ķć¬ÕĘ▒õ╣░ÕŹĢŃĆé

õĮ┐ńö©ķóäńĢÖÕ«×õŠŗŃĆéń«ĪńÉåõ║æõĖŁµłÉµ£¼ńÜäÕÅ”õĖĆõĖ¬Õģ│ķö«ń¦¤µłĘµś»õĮ┐ńö©µŁŻńĪ«ńÜäÕĘźÕģĘµØźÕ«īµłÉÕĘźõĮ£ŃĆéÕ”éµ×£µé©ńÜäIaaSĶÖܵŗ¤µ£║Õ┐ģķĪ╗Õģ©Õż®ÕĆÖĶ┐ÉĶĪī’╝īķéŻõ╣łõĮ┐ńö©ķóäńĢÖÕ«×õŠŗÕ░åõĖ║µé©ĶŖéń£üÕż¦ķćÅĶĄäķćæŃĆéÕ£©Ķć¬ÕŖ©Õģ│ķŚŁVMÕÆīõĮ┐ńö©RIõ╣ŗķŚ┤µēŠÕł░ķĆéÕĮōńÜäÕ╣│ĶĪĪķ£ĆĶ”üń╗Åķ¬īÕÆīÕłåµ×ÉŃĆé

µ£ēµĢłÕ£░õĮ┐ńö©Ķć¬ÕŖ©Õī¢’╝ÜĶ«ĖÕżÜÕĘźõĮ£Ķ┤¤ĶĮĮõĖŹķ£ĆĶ”üµ»ÅÕż®Ķ┐ÉĶĪīŃĆéÕŹ│õĮ┐µ»ÅÕż®Õģ│ķŚŁVM 4Õ░ŵŚČõ╣¤ÕÅ»õ╗źĶŖéń£ü15’╝ģńÜ䵳ɵ£¼ŃĆéĶć¬ÕŖ©Õī¢Õ░åÕŠłÕ┐½µöČÕø×µłÉµ£¼ŃĆé

õĮ┐ńö©ĶĄäµ║ɵĀćĶ«░Ķ┐øĶĪīÕÅ»Ķ¦üµĆ¦’╝ÜՔ鵣¼µ¢ćµĪŻõĖŁÕģČõ╗¢Õ£░µ¢╣µēĆĶ┐░’╝īõĮ┐ńö©ĶĄäµ║ɵĀćĶ«░ÕÅ»õ╗źµø┤ÕźĮÕ£░Õłåµ×ɵłÉµ£¼ŃĆé

µłÉµ£¼ń«ĪńÉåµś»õĖĆõĖ¬µ£ēµĢłÕÆīķ½śµĢłĶ┐ÉĶĪīÕģ¼Õģ▒õ║æńÜäµĀĖÕ┐āÕŁ”ń¦æŃĆéÕÅ¢ÕŠŚµłÉÕŖ¤ńÜäõ╝üõĖÜÕ░åĶāĮÕż¤µÄ¦ÕłČµłÉµ£¼Õ╣ČÕ░åÕģČõĖÄÕ«×ķÖģķ£Ćµ▒éńøĖÕī╣ķģŹ’╝īĶĆīõĖŹµś»Ķ┐ćÕ║”Ķ┤Łõ╣░ÕÆīÕĖīµ£øķ£Ćµ▒éŃĆé

Ķć¬ÕŖ©Õī¢

õĮ┐ńö©õ║æµÅÉõŠøÕĢåÕī║Õłåń╗äń╗浳Éńå¤Õ║”ńÜäõ╝ŚÕżÜÕŖ¤ĶāĮõ╣ŗõĖƵś»Õ«āõ╗¼µēĆÕīģÕɽńÜäĶć¬ÕŖ©Õī¢µ░┤Õ╣│ŃĆéĶć¬ÕŖ©Õī¢µś»õĖĆõĖ¬µ░ĖµŚĀµŁóÕóāńÜäĶ┐ćń©ŗ’╝īķÜÅńØƵé©ńÜäń╗äń╗ćĶ┐üń¦╗Õł░õ║æ’╝īµé©ķ£ĆĶ”üµŖĢÕģźĶĄäµ║ÉÕÆīµŚČķŚ┤Ķ┐øĶĪīµ×äÕ╗║ŃĆéĶć¬ÕŖ©Õī¢µ£ēĶ«ĖÕżÜńö©ķĆö’╝īÕīģµŗ¼õĖĆĶć┤Õ£░µÄ©Õć║ĶĄäµ║É’╝łÕ«āńø┤µÄźõĖÄÕÅ”õĖĆõĖ¬µĀĖÕ┐āĶäܵēŗµ×ȵ”éÕ┐Ą’╝īµ©ĪµØ┐ÕÆīDevOpsńøĖÕģ│Ķüö’╝ēõ╗źĶ¦ŻÕå│ķŚ«ķóśŃĆéĶć¬ÕŖ©Õī¢µś»AzureĶäܵēŗµ×ČńÜäŌĆ£ń╗ōń╝öń╗äń╗ćŌĆØ’╝īÕ░åµ»ÅõĖ¬Õī║Õ¤¤Ķ┐×µÄźÕ£©õĖĆĶĄĘŃĆé

Õ£©µ×äÕ╗║µŁżÕŖ¤ĶāĮµŚČ’╝īÕÅ»õ╗źõĮ┐ńö©Ķ«ĖÕżÜÕĘźÕģĘ’╝īõ╗Äń¼¼õĖƵ¢╣ÕĘźÕģĘ’╝łÕ”éAzureĶć¬ÕŖ©Õī¢’╝īEventGridÕÆīAzureCLI’╝ēÕł░Õż¦ķćÅń¼¼õĖēµ¢╣ÕĘźÕģĘ’╝łÕ”éTerraform’╝īJenkins’╝īChefÕÆīPuppet’╝ē’╝łõ╗źµŁżÕæĮÕÉŹÕ░æµĢ░’╝ēŃĆéµé©ńÜäĶ┐ÉĶÉźÕøóķś¤Ķć¬ÕŖ©Õī¢ĶāĮÕŖøńÜäµĀĖÕ┐āµś»AzureĶć¬ÕŖ©Õī¢’╝īõ║ŗõ╗ČńĮæµĀ╝ÕÆīAzureõ║æShell’╝Ü

AzureĶć¬ÕŖ©Õī¢’╝ܵś»õĖĆń¦ŹÕ¤║õ║Äõ║æńÜäÕŖ¤ĶāĮ’╝īÕģüĶ«Ėµé©ÕłøÕ╗║Runbook’╝łÕ£©PowerShellµł¢PythonõĖŁ’╝ē’╝īÕ╣ČÕģüĶ«Ėµé©Ķć¬ÕŖ©Õī¢µĄüń©ŗ’╝īķģŹńĮ«ĶĄäµ║É’╝īńöÜĶć│Õ║öńö©ĶĪźõĖüŃĆé AzureĶć¬ÕŖ©Õī¢µŗźµ£ēÕ╣┐µ│øńÜäĶĘ©Õ╣│ÕÅ░ÕŖ¤ĶāĮ’╝īĶ┐Öõ║øÕŖ¤ĶāĮÕ»╣õ║ĵé©ńÜäķā©ńĮ▓ĶĆīĶ©Ćµś»õĖŹÕÅ»µł¢ń╝║ńÜä’╝īõĮåĶ┐Öõ║øÕŖ¤ĶāĮĶ┐ćõ║ÄÕ╣┐µ│ø’╝īµŚĀµ│ĢÕ£©µŁżµĘ▒Õģźõ╗ŗń╗ŹŃĆé

õ║ŗõ╗ČńĮæµĀ╝’╝ܵŁżµ£ŹÕŖĪµś»õĖĆõĖ¬Õ«īÕģ©ń«ĪńÉåńÜäõ║ŗõ╗ČĶĘ»ńö▒ń│╗ń╗¤’╝īÕÅ»Ķ«®µé©Õ»╣AzureńÄ»ÕóāõĖŁńÜäõ║ŗõ╗ČÕüÜÕć║ÕÅŹÕ║öŃĆéÕ░▒ÕāÅĶć¬ÕŖ©Õī¢µś»µłÉńå¤õ║æń╗äń╗ćńÜäń╗ōÕÉłń╗äń╗ćõĖƵĀĘ’╝īEvent Gridµś»Ķē»ÕźĮĶć¬ÕŖ©Õī¢ńÜäń╗ōÕÉłń╗äń╗ćŃĆéõĮ┐ńö©Event Grid’╝īµé©ÕÅ»õ╗źÕłøÕ╗║õĖĆõĖ¬ń«ĆÕŹĢńÜ䵌Āµ£ŹÕŖĪÕÖ©µōŹõĮ£’╝īõ╗źõŠ┐Õ£©ÕłøÕ╗║µ¢░ĶĄäµ║ɵŚČÕÉæń«ĪńÉåÕæśÕÅæķĆüńöĄÕŁÉķé«õ╗ČÕ╣ČÕ░åĶ»źĶĄäµ║ÉĶ«░ÕĮĢÕ£©µĢ░µŹ«Õ║ōõĖŁŃĆéńøĖÕÉīńÜäõ║ŗõ╗ČńĮæµĀ╝ÕÅ»õ╗źÕ£©ÕłĀķÖżĶĄäµ║ɵŚČķĆÜń¤ź’╝īÕ╣Čõ╗ĵĢ░µŹ«Õ║ōõĖŁÕłĀķÖżĶ»źķĪ╣ŃĆé

Azure Cloud Shell’╝ܵś»õĖĆõĖ¬Õ¤║õ║ĵĄÅĶ¦łÕÖ©ńÜäõ║żõ║ÆÕ╝Åshell’╝īńö©õ║Äń«ĪńÉåAzureõĖŁńÜäĶĄäµ║ÉŃĆéÕ«āõĖ║PowerShellµł¢BashµÅÉõŠøõ║åõĖĆõĖ¬Õ«īµĢ┤ńÜäńÄ»Õóā’╝īÕÅ»õ╗źµĀ╣µŹ«ķ£ĆĶ”üÕÉ»ÕŖ©’╝łÕ╣ČõĖ║µé©ń╗┤µŖż’╝ē’╝īõ╗źõŠ┐µé©µŗźµ£ēõĖĆĶć┤ńÜäńÄ»ÕóāµØźĶ┐ÉĶĪīĶäܵ£¼ŃĆé Azure Cloud ShellµÅÉõŠøÕ»╣ÕĘ▓Õ«ēĶŻģńÜäÕģČõ╗¢Õģ│ķö«ÕĘźÕģĘńÜäĶ«┐ķŚ«’╝īõ╗źĶć¬ÕŖ©Õī¢µé©ńÜäńÄ»Õóā’╝īÕīģµŗ¼Azure CLI’╝īTerraformõ╗źÕÅŖńö©õ║Äń«ĪńÉåÕ«╣ÕÖ©’╝īµĢ░µŹ«Õ║ō’╝łsqlcmd’╝ēńŁēńÜäÕģČõ╗¢ÕĘźÕģĘÕłŚĶĪ©ŃĆé

Ķć¬ÕŖ©Õī¢µś»õĖĆķĪ╣Õģ©ĶüīÕĘźõĮ£’╝īÕ«āÕ░åĶ┐ģķƤµłÉõĖ║õ║æÕøóķś¤õĖŁµ£ĆķćŹĶ”üńÜäµōŹõĮ£õ╗╗ÕŖĪõ╣ŗõĖĆŃĆéķććńö©ŌĆ£Ķć¬ÕŖ©Õī¢ń¼¼õĖĆŌĆص¢╣µ│ĢńÜäń╗äń╗ćÕ£©õĮ┐ńö©Azureµ¢╣ķØóÕÅ¢ÕŠŚõ║åµø┤Õż¦ńÜ䵳ÉÕŖ¤’╝Ü

ń«ĪńÉåµłÉµ£¼’╝Üń¦»µ×üÕ»╗µēŠµ£║õ╝ÜÕ╣ČÕłøÕ╗║Ķć¬ÕŖ©Õī¢õ╗źķ揵¢░Ķ░āµĢ┤ĶĄäµ║ÉÕż¦Õ░Å’╝īµē®Õż¦/ń╝®Õ░ÅÕÆīÕģ│ķŚŁµ£¬õĮ┐ńö©ńÜäĶĄäµ║ÉŃĆé

µōŹõĮ£ńüĄµ┤╗µĆ¦’╝ÜķĆÜĶ┐ćõĮ┐ńö©Ķć¬ÕŖ©Õī¢’╝łõ╗źÕÅŖµ©ĪµØ┐ÕÆīDevOps’╝ē’╝īµé©ÕÅ»õ╗źĶÄĘÕŠŚõĖĆÕ«Üń©ŗÕ║”ńÜäÕÅ»ķćŹÕżŹµĆ¦’╝īõ╗ÄĶĆīµÅÉķ½śÕÅ»ńö©µĆ¦’╝īÕó×Õ╝║Õ«ēÕģ©µĆ¦Õ╣ČõĮ┐µé©ńÜäÕøóķś¤ĶāĮÕż¤õĖōµ│©õ║ÄĶ¦ŻÕå│õĖÜÕŖĪķŚ«ķóśŃĆé

µ©ĪµØ┐ÕÆīDevOps

Õ”éŌĆ£Ķć¬ÕŖ©Õī¢ŌĆØķā©ÕłåµēĆĶ┐░’╝īµé©õĮ£õĖ║ń╗äń╗ćńÜäńø«µĀćÕ║öĶ»źµś»ķĆÜĶ┐ćµ║ÉµÄ¦ÕłČńÜ䵩ĪµØ┐ÕÆīĶäܵ£¼ķģŹńĮ«ĶĄäµ║É’╝īÕ╣ȵ£ĆÕż¦ķÖÉÕ║”Õ£░ÕćÅÕ░æńÄ»ÕóāńÜäõ║żõ║ÆķģŹńĮ«ŃĆéĶ┐Öń¦ŹŌĆ£Õ¤║ńĪƵ×ȵ×äõĮ£õĖ║õ╗ŻńĀüŌĆØńÜäµ¢╣µ│Ģõ╗źÕÅŖńö©õ║ĵīüń╗Łķā©ńĮ▓ńÜäõĖźµĀ╝ńÜäDevOpsµĄüń©ŗÕÅ»õ╗źńĪ«õ┐ØõĖĆĶć┤µĆ¦Õ╣ČÕćÅÕ░æµĢ┤õĖ¬ńÄ»ÕóāńÜäµ╝éń¦╗ŃĆéÕćĀõ╣ĵēƵ£ēAzureĶĄäµ║ÉķāĮÕÅ»õ╗źķĆÜĶ┐ćAzureĶĄäµ║Éń«ĪńÉåÕÖ©’╝łARM’╝ēJSONµ©ĪµØ┐õĖÄPowerShellµł¢AzureĶĘ©Õ╣│ÕÅ░CLIÕÆīÕĘźÕģĘ’╝łÕ”éHashicorpńÜäTerraform’╝łÕģʵ£ēõĖƵĄüµö»µīüÕ╣ČķøåµłÉÕł░Azure Cloud Shell’╝ē’╝ēĶ┐øĶĪīķā©ńĮ▓ŃĆé

Ķ┐Öń»ćµ¢ćń½ĀÕ»╣õĮ┐ńö©Azure DevOpsÕĘźÕģĘķōŠÕ░åDevOpsµ¢╣µ│ĢÕ║öńö©õ║ÄARMµ©ĪµØ┐ńÜäµ£ĆõĮ│Õ«×ĶĘĄÕÆīń╗Åķ¬īµĢÖĶ«ŁĶ┐øĶĪīõ║åÕŠłÕźĮńÜäĶ«©Ķ«║ŃĆéĶŖ▒Ķ┤╣µŚČķŚ┤ÕÆīń▓ŠÕŖøÕ╝ĆÕÅæńē╣Õ«Üõ║Äń╗äń╗ćĶ”üµ▒éńÜäµĀĖÕ┐āµ©ĪµØ┐ķøå’╝īÕ╣ČõĮ┐ńö©DevOpsÕĘźÕģĘķōŠ’╝łAzure DevOps’╝īJenkins’╝īBamboo’╝īTeamcity’╝īConcourse’╝ēÕ╝ĆÕÅæµīüń╗Łõ║żõ╗śń«Īķüō’╝īÕ░żÕģČķĆéńö©õ║ĵé©ńÜäńö¤õ║¦ÕÆīQAńÄ»ÕóāŃĆé GitHubõĖŖµ£ēõĖĆõĖ¬Õż¦Õ×ŗńÜäAzure Quick Startµ©ĪµØ┐Õ║ō’╝īµé©ÕÅ»õ╗źÕ░åÕģČńö©õĮ£µ©ĪµØ┐ńÜäĶĄĘńé╣’╝īÕ╣ČõĖöÕÅ»õ╗źõĮ┐ńö©Azure DevOpsÕ┐½ķĆ¤ÕłøÕ╗║Õ¤║õ║Äõ║æńÜäõ║żõ╗śń«ĪķüōŃĆé

õĮ£õĖ║ńö¤õ║¦Ķ«óķśģµł¢ĶĄäµ║Éń╗äńÜäµ£ĆõĮ│Õ«×ĶĘĄ’╝īµé©ńÜäńø«µĀćÕ║öĶ»źµś»Õł®ńö©RBACÕ«ēÕģ©µĆ¦ķ╗śĶ«żń”üµŁóõ║żõ║ÆÕ╝Åńö©µłĘ’╝īÕ╣ČÕł®ńö©Õ¤║õ║ĵ£ŹÕŖĪõĖ╗õĮōńÜäĶć¬ÕŖ©Ķ┐×ń╗Łõ║żõ╗śń«ĪķüōµØźķģŹńĮ«µēƵ£ēĶĄäµ║ÉÕ╣ȵÅÉõŠøµēƵ£ēÕ║öńö©ń©ŗÕ║Åõ╗ŻńĀüŃĆéõ╗╗õĮĢń«ĪńÉåÕæśµł¢Õ╝ĆÕÅæõ║║ÕæśķāĮõĖŹÕ║öĶ¦”µæĖAzureķŚ©µłĘõ╗źõ║żõ║ÆÕ╝ÅķģŹńĮ«ĶĄäµ║ÉŃĆéĶ┐ÖõĖĆń║¦Õł½ńÜäDevOpsķ£ĆĶ”üķĮÉÕ┐āÕŹÅÕŖø’╝īÕ╣ČÕł®ńö©AzureĶäܵēŗµ×ČńÜäµēƵ£ēµ”éÕ┐Ą’╝īÕ╣ȵÅÉõŠøõĖĆĶć┤õĖöµø┤Õ«ēÕģ©ńÜäńÄ»Õóā’╝īõ╗źµ╗ĪĶČ│µé©ńÜäń╗äń╗ćĶ¦äµ©Īµē®Õż¦ŃĆé

µŖĆÕʦ

Õ£©Ķ«ŠĶ«ĪÕÆīÕ╝ĆÕÅæÕżŹµØéńÜäARMµ©ĪµØ┐µŚČ’╝īõĮ┐ńö©ķōŠµÄźńÜ䵩ĪµØ┐õ╗ÄÕŹĢõĖ¬JSONµ¢ćõ╗Čń╗äń╗ćÕÆīķ揵×äÕżŹµØéńÜäĶĄäµ║ÉÕģ│ń│╗ŃĆéĶ┐ÖÕ░åõĮ┐µé©ĶāĮÕż¤ÕŹĢńŗ¼ń«ĪńÉåĶĄäµ║É’╝īõĮ┐µé©ńÜ䵩ĪµØ┐µø┤ÕģĘÕÅ»Ķ»╗µĆ¦’╝īÕÅ»µĄŗĶ»ĢµĆ¦ÕÆīÕÅ»ķćŹńö©µĆ¦ŃĆé

Azureµś»õĖĆõĖ¬ĶČģÕż¦Ķ¦äµ©ĪńÜäõ║æµÅÉõŠøÕĢå’╝īÕĮōµé©Õ░åń╗äń╗ćõ╗ĵ£¼Õ£░µ£ŹÕŖĪÕÖ©ńÜäõĖ¢ńĢīĶ┐üń¦╗Õł░õ║æµŚČ’╝īÕł®ńö©õ║æµÅÉõŠøÕĢåÕÆīSaaSÕ║öńö©ń©ŗÕ║ÅõĮ┐ńö©ńÜäńøĖÕÉīµ”éÕ┐ĄÕ░åõĮ┐µé©ńÜäń╗äń╗ćĶāĮÕż¤Õż¦Õż¦Õ£░ÕōŹÕ║öõĖÜÕŖĪķ£Ćµ▒éµø┤µ£ēµĢłńÜäµ¢╣Õ╝ÅŃĆé

µĀĖÕ┐āńĮæń╗£

Azure scaffoldÕÅéĶĆāµ©ĪÕ×ŗńÜäµ£ĆÕÉÄõĖĆõĖ¬ń╗äõ╗ȵś»µé©ńÜäń╗äń╗ćõ╗źÕ«ēÕģ©ńÜäµ¢╣Õ╝ÅĶ«┐ķŚ«AzureńÜäµĀĖÕ┐āŃĆéÕ»╣ĶĄäµ║ÉńÜäĶ«┐ķŚ«ÕÅ»õ╗źµś»Õåģķā©ńÜä’╝łÕ£©Õģ¼ÕÅĖńÜäńĮæń╗£Õåģ’╝ē’╝īõ╣¤ÕÅ»õ╗źµś»Õż¢ķā©ńÜä’╝łķĆÜĶ┐ćõ║ÆĶüöńĮæ’╝ēŃĆéń╗äń╗ćõĖŁńÜäńö©µłĘÕŠłÕ«╣µśōµŚĀµäÅõĖŁÕ░åĶĄäµ║ɵöŠÕ£©ķöÖĶ»»ńÜäõĮŹńĮ«’╝īÕ╣ČÕÅ»ĶāĮÕ░åÕģȵēōÕ╝Ćõ╗źĶ┐øĶĪīµüȵäÅĶ«┐ķŚ«ŃĆéõĖÄÕåģķā©ķā©ńĮ▓Ķ«ŠÕżćõĖƵĀĘ’╝īõ╝üõĖÜÕ┐ģķĪ╗µĘ╗ÕŖĀķĆéÕĮōńÜäµÄ¦ÕłČµÄ¬µ¢Į’╝īõ╗źńĪ«õ┐ØAzureńö©µłĘÕüÜÕć║µŁŻńĪ«ńÜäÕå│ńŁ¢ŃĆéÕ»╣õ║ÄĶ«óķśģµ▓╗ńÉå’╝īµłæõ╗¼ńĪ«Õ«Üõ║åµÅÉõŠøĶ«┐ķŚ«Õ¤║µ£¼µÄ¦ÕłČńÜäµĀĖÕ┐āĶĄäµ║ÉŃĆéµĀĖÕ┐āĶĄäµ║ÉÕīģµŗ¼’╝Ü

ĶÖܵŗ¤ńĮæń╗£µś»ÕŁÉńĮæńÜäÕ«╣ÕÖ©Õ»╣Ķ▒ĪŃĆéĶÖĮńäČõĖŹµś»ń╗ØÕ»╣Õ┐ģĶ”ü’╝īõĮåÕ«āķĆÜÕĖĖÕ£©Õ░åÕ║öńö©ń©ŗÕ║ÅĶ┐×µÄźÕł░Õåģķā©Õģ¼ÕÅĖĶĄäµ║ɵŚČõĮ┐ńö©ŃĆé

ńö©µłĘÕ«Üõ╣ēńÜäĶĘ»ńö▒ÕģüĶ«Ėµé©µōŹõĮ£ÕŁÉńĮæÕåģńÜäĶĘ»ńö▒ĶĪ©’╝īõĮ┐µé©ĶāĮÕż¤ķĆÜĶ┐ćńĮæń╗£ĶÖܵŗ¤Ķ«ŠÕżćµł¢Õ»╣ńŁēĶÖܵŗ¤ńĮæń╗£õĖŖńÜäĶ┐£ń©ŗńĮæÕģ│ÕÅæķĆüµĄüķćÅŃĆé

ķĆÜĶ┐ćĶÖܵŗ¤ńĮæń╗£Õ»╣ńŁē’╝īµé©ÕÅ»õ╗źµŚĀń╝ØĶ┐׵ğõĖżõĖ¬µł¢ÕżÜõĖ¬AzureĶÖܵŗ¤ńĮæń╗£’╝īõ╗ÄĶĆīÕłøÕ╗║µø┤ÕżŹµØéńÜäõĖŁÕ┐āĶŠÉÕ░äĶ«ŠĶ«Īµł¢Õģ▒õ║½µ£ŹÕŖĪńĮæń╗£ŃĆé

µ£ŹÕŖĪń½»ńé╣ŃĆéĶ┐ćÕÄ╗’╝īPaaSµ£ŹÕŖĪõŠØķØĀõĖŹÕÉīńÜäµ¢╣µ│ĢµØźõ┐صŖżõ╗ÄĶÖܵŗ¤ńĮæń╗£Ķ«┐ķŚ«Ķ┐Öõ║øĶĄäµ║ÉŃĆéµ£ŹÕŖĪń½»ńé╣ÕģüĶ«Ėµé©õ╗Äõ╗ģĶ┐׵ğńÜäń½»ńé╣Õ«ēÕģ©Ķ«┐ķŚ«ÕĘ▓ÕÉ»ńö©ńÜäPaaSµ£ŹÕŖĪ’╝īõ╗ÄĶĆīµÅÉķ½śµĢ┤õĮōÕ«ēÕģ©µĆ¦ŃĆé

Õ«ēÕģ©ń╗䵜»õĖĆń╗äÕ╣┐µ│øńÜäĶ¦äÕłÖ’╝īõĮ┐µé©ĶāĮÕż¤ÕģüĶ«Ėµł¢µŗÆń╗ØĶ┐øÕć║AzureĶĄäµ║ÉńÜäÕģźń½ÖÕÆīÕć║ń½ÖµĄüķćÅŃĆéÕ«ēÕģ©ń╗äńö▒Õ«ēÕģ©Ķ¦äÕłÖń╗䵳ɒ╝īÕÅ»õ╗źõĮ┐ńö©µ£ŹÕŖĪµĀćńŁŠ’╝łÕ«Üõ╣ēÕĖĖĶ¦üńÜäAzureµ£ŹÕŖĪ’╝īÕ”éAzureKeyVault’╝īSqlńŁē’╝ēÕÆīÕ║öńö©ń©ŗÕ║Åń╗ä’╝łÕ«Üõ╣ēÕÆīÕ║öńö©ń©ŗÕ║Åń╗ōµ×ä’╝īÕ”éWebServers’╝īAppServerńŁē’╝ēĶ┐øĶĪīµē®ÕģģŃĆé

µŖĆÕʦ

Õ£©ńĮæń╗£Õ«ēÕģ©ń╗äõĖŁõĮ┐ńö©µ£ŹÕŖĪµĀćńŁŠÕÆīÕ║öńö©ń©ŗÕ║Åń╗äõĖŹõ╗ģÕÅ»õ╗źÕó×Õ╝║Ķ¦äÕłÖńÜäÕÅ»Ķ»╗µĆ¦ - Ķ┐ÖÕ»╣õ║ÄńÉåĶ¦ŻÕĮ▒ÕōŹĶć│Õģ│ķćŹĶ”ü - ĶĆīõĖöĶ┐śÕÅ»õ╗źÕ£©µø┤Õż¦ńÜäÕŁÉńĮæÕåģÕ«×ńÄ░µ£ēµĢłńÜäÕŠ«Õłåµ«Ą’╝īõ╗ÄĶĆīÕćÅÕ░æµē®Õ▒ĢÕ╣ȵÅÉķ½śńüĄµ┤╗µĆ¦ŃĆé

ĶÖܵŗ¤µĢ░µŹ«õĖŁÕ┐ā

AzureķĆÜĶ┐浳æõ╗¼Õ╣┐µ│øńÜäÕÉłõĮ£õ╝Öõ╝┤ńĮæń╗£õĖ║µé©µÅÉõŠøÕåģķā©ÕŖ¤ĶāĮÕÆīń¼¼õĖēµ¢╣ÕŖ¤ĶāĮ’╝īõĮ┐µé©ĶāĮÕż¤µŗźµ£ēµ£ēµĢłńÜäÕ«ēÕģ©ń½ŗÕ£║ŃĆéµø┤ķćŹĶ”üńÜ䵜»’╝īMicrosoftõ╗źAzureĶÖܵŗ¤µĢ░µŹ«õĖŁÕ┐āńÜäÕĮóÕ╝ŵÅÉõŠøõ║åµ£ĆõĮ│Õ«×ĶĘĄÕÆīµīćÕ»╝ŃĆéÕĮōµé©õ╗ÄÕŹĢõĖ¬ÕĘźõĮ£Ķ┤¤ĶĮĮĶĮ¼ń¦╗Õł░Õł®ńö©µĘĘÕÉłÕŖ¤ĶāĮńÜäÕżÜõĖ¬ÕĘźõĮ£Ķ┤¤ĶĮĮµŚČ’╝īVDCµīćÕŹŚÕ░åõĖ║µé©µÅÉõŠøŌĆ£ķģŹµ¢╣ŌĆØ’╝īõ╗źÕ«×ńÄ░ķÜÅńØĆAzureõĖŁńÜäÕĘźõĮ£Ķ┤¤ĶĮĮÕó×ķĢ┐ĶĆīÕó×ķĢ┐ńÜäńüĄµ┤╗ńĮæń╗£ŃĆé

õĖŗõĖƵŁź

µ▓╗ńÉåÕ»╣AzureńÜ䵳ÉÕŖ¤Ķć│Õģ│ķćŹĶ”üŃĆéµ£¼µ¢ćķÆłÕ»╣õ╝üõĖܵ×ȵ×äńÜäµŖƵ£»Õ«×ńÄ░’╝īõĮåõ╗ģµČēÕÅŖń╗äõ╗Čõ╣ŗķŚ┤µø┤Õ╣┐µ│øńÜ䵥üń©ŗÕÆīÕģ│ń│╗ŃĆéµö┐ńŁ¢µ▓╗ńÉåõ╗ÄõĖŖÕł░õĖŗµĄüÕŖ©’╝īÕÅ¢Õå│õ║Äõ╝üõĖܵā│Ķ”üÕ«×ńÄ░ńÜäńø«µĀćŃĆéÕĮōńäČ’╝īAzureńÜäµ▓╗ńÉ嵩ĪÕ×ŗńÜäÕłøÕ╗║Õīģµŗ¼µØźĶć¬ITńÜäõ╗ŻĶĪ©’╝īõĮåµø┤ķćŹĶ”üńÜ䵜»’╝īÕ«āÕ║öĶ»źÕģʵ£ēµØźĶć¬õĖÜÕŖĪń╗äķóåÕ»╝ĶĆģõ╗źÕÅŖÕ«ēÕģ©ÕÆīķŻÄķÖ®ń«ĪńÉåńÜäÕ╝║µ£ēÕŖøõ╗ŻĶĪ©ŃĆéµ£ĆÕÉÄ’╝īõ╝üõĖܵö»µ×ȵŚ©Õ£©ķÖŹõĮÄõĖÜÕŖĪķŻÄķÖ®’╝īõ╗źõ┐āĶ┐øń╗äń╗ćńÜäõĮ┐ÕæĮÕÆīńø«µĀć

ńÄ░Õ£©µé©ÕĘ▓ń╗Åõ║åĶ¦Żõ║åĶ«óķśģµ▓╗ńÉå’╝īńÄ░Õ£©µś»µŚČÕĆÖÕ£©Õ«×ĶĘĄõĖŁń£ŗÕł░Ķ┐Öõ║øÕ╗║Ķ««õ║åŃĆéĶ»ĘÕÅéķśģÕ«×µ¢ĮAzureĶ«óķśģµ▓╗ńÉåńÜäńż║õŠŗŃĆé

- Õ”éõĮĢÕ£©iPhoneõĖŖÕ┐½ķƤµēŠÕł░TikTokÕźĮÕÅŗ’╝¤Ķ┐ÖõĖżõĖ¬ń«ĆÕŹĢµ¢╣µ│ĢĶĮ╗µØŠµÉ×Õ«Ü’╝ü

- ÕøĮÕåģńö©µłĘÕ”éõĮĢõĖŗĶĮĮÕÆīõĮ┐ńö©TikTok’╝¤Ķŗ╣µ×£ÕÆīÕ«ēÕŹōĶ«ŠÕżćµ£ēõĖŹÕÉīĶ”üµ▒éÕÉŚ’╝¤

- õĖ╗Ķ┤”ÕÅĘõĖÄÕē»Ķ┤”ÕÅĘÕ”éõĮĢķģŹÕÉłńø┤µÆŁ’╝¤µÅŁń¦śÕż¦ÕÅĘń▓ēõĖØÕó×ķĢ┐ńÜäń¦śĶ»Ć’╝ü

- TikTokĶĮ»ĶĘ»ńö▒ń£¤ńÜäµ£ēÕ┐ģĶ”üÕÉŚ’╝¤Õ”éõĮĢĶ«®õĮĀńÜäńĮæķƤµ»öÕł½õ║║Õ┐½’╝¤

- ÕøĮÕåģµŚĀµ│ĢµŁŻÕĖĖõĮ┐ńö©TikTok’╝¤Ķ┐Öõ║øĶ«ŠńĮ«õĮĀń¤źķüōõ║åÕÉŚ’╝¤

- TikTokÕĖ”Ķ┤¦µØāķÖÉÕ”éõĮĢńö│Ķ»Ę’╝¤ÕĢåÕōüµ®▒ń¬ŚĶĮ╗µØŠÕÅśńÄ░’╝īõĮĀÕŁ”õ╝Üõ║åÕÉŚ’╝¤

- õĖ║õ╗Ćõ╣łÕøĮÕåģÕĮ▒Ķ¦åÕē¬ĶŠæõĖŹĶĄÜķÆ▒õ║å’╝¤TikTokĶāĮÕÉ”µłÉõĖ║õĮĀńÜäõĖŗõĖĆõĖ¬ĶĄÜķÆ▒Õł®ÕÖ©’╝¤

- TikTokń¤ŁĶ¦åķóæÕĖ”Ķ┤¦µĆĵĀʵēŹĶāĮµ£łĶĄÜ20õĖć’╝¤Õ░ÅÕøóķś¤Õ”éõĮĢÕ┐½ķĆ¤Õ«×ńÄ░ķ½śµöČńøŖ’╝¤