Cloudflare OdoH’╝īµö╣Õ¢äDNSÕ«ēÕģ©ÕÆīķÜÉń¦ü

µ¼Ī

µ¼Ī

ÕÄ╗Õ╣┤’╝īCloudflareÕÅæÕĖāõ║åõĖĆķĪ╣ńö©õ║ĵö╣Õ¢äDNSÕ«ēÕģ©ÕÆīķÜÉń¦üńÜäµ¢░ńÜäDNSµĀćÕćåODoHŃĆéµĀćÕćåńö▒Cloudflare’╝īAppleÕÆīFastlyńÜäÕĘźń©ŗÕĖłÕģ▒ÕÉīµÆ░ÕåÖ’╝īµĀćÕćåķĆÜĶ┐ćÕ░åIPÕ£░ÕØĆõĖĵ¤źĶ»óÕłåķÜöÕ╝Ć’╝īķś▓µŁóńøĖÕģ│õ┐Īµü»ńÜäµ│äķ£▓ŃĆéCloudflareõ╣¤Õ£©GithubÕ╝Ƶ║Éõ║åÕŹÅĶ««Õ«×ńÄ░ÕÆīÕ«óµłĘń½»ńÜäµ║Éõ╗ŻńĀü’╝īÕÅ»õ╗źĶ«®Õż¦Õ«ČĶć¬ÕĘ▒Ķ»ĢĶ┐ÉĶĪīÕÆīķ¬īĶ»üOdoHµ£ŹÕŖĪŃĆé

µ”éĶ┐░

Õ¤¤ÕÉŹń│╗ń╗¤’╝łDNS’╝ēµś»õ║║ń▒╗ÕÅ»õ╗źõĮ┐ńö©ńÜäInternetńÜäÕ¤║ńĪĆŃĆéÕ«āÕ░åÕÅ»ńö©ńÜäÕ¤¤ÕÉŹ’╝łõŠŗÕ”écloudflare.com’╝ēµśĀÕ░äÕł░IPÕ£░ÕØĆõ╗źÕÅŖĶ┐×µÄźÕł░Ķ»źÕ¤¤µēĆķ£ĆńÜäÕģČõ╗¢õ┐Īµü»ŃĆéÕ£©µÄźÕģźńĮæń╗£ÕÉÄĶ«ŠÕżćõĖÄDNSĶ¦Żµ×ÉÕÖ©õ╣ŗķŚ┤ńÜäńĮæń╗£ĶĘ»ÕŠäõĖŖńÜäõ╗╗õĮĢõ║║ķāĮÕÅ»õ╗źń£ŗÕł░ÕīģÕɽµēĆķ£ĆõĖ╗µ£║ÕÉŹ’╝łµł¢ńĮæń½Ö’╝ēńÜ䵤źĶ»óõ╗źÕÅŖµĀćĶ»åĶ«ŠÕżćńÜäIPÕ£░ÕØĆŃĆé

õĖ║õ║åõ┐صŖżDNSÕģŹÕÅŚµŚüĶ¦éĶĆģÕÆīń¼¼õĖēµ¢╣ńÜäõŠĄÕ«│’╝īIETFµÄ©Õć║õ║åÕ¤║õ║ÄHTTPSõĖŖńÜäDNS’╝łDoH’╝ēÕÆīTLSÕŹÅĶ««DNS’╝łDoT’╝ēÕ»╣DNSõ╝ĀĶŠōĶ┐øĶĪīµĀćÕćåÕī¢ÕŖĀÕ»åŃĆéõĖżń¦ŹÕŹÅĶ««ķāĮÕÅ»õ╗źķś▓µŁóDNSµ¤źĶ»óÕ£©õĖŁķŚ┤Ķ┐ćń©ŗõĖŁĶó½µŗ”µł¬’╝īķćŹÕ«ÜÕÉæµł¢ń»Īµö╣ŃĆéńø«ÕēŹÕŠłÕżÜÕ«óµłĘń½»ń│╗ń╗¤’╝īÕīģµŗ¼µ¢░ńēłµ£¼ńÜäFirefox’╝īiOSńŁēõĖŁķāĮÕĘ▓ń╗ÅÕ«×ńÄ░õ║åÕ»╣DoTÕÆīDoHńÜäµö»µīü’╝īõĮåµś»Ķ┐śµ£¬ÕŠŚÕł░Õģ©ńĮæĶīāÕø┤ńÜäÕ╣┐µ│øķā©ńĮ▓ÕÆīµö»µīüŃĆé

Õ¤║õ║ÄõĮåµś»õĮ┐ńö©Õ»╣DoTÕÆīDoHÕÉÄńø«’╝īÕŁśÕ£©ńØĆõĖżõĖ¬µśÄµśŠńÜäķŚ«ķóś’╝ÜõĖĆõĖ¬µś»ķøåõĖŁÕī¢ńÜäDNSõ╝ÜÕ╝ĢÕģźÕŹĢńé╣µĢģķÜ£ŃĆé

ÕÅ”õĖĆõĖ¬ķŚ«ķ󜵜»Ķ¦Żµ×ÉÕÖ©õ╗ŹńäČÕ░åµēƵ£ēµ¤źĶ»óķōŠµÄźÕł░Õ«óµłĘń½»IPÕ£░ÕØĆŃĆé

õĖ║õ║åĶ¦ŻÕå│Ķ┐ÖõĖ¬ķŚ«ķóś’╝īCloudflareÕÆīÕÉłõĮ£õ╝Öõ╝┤µÄ©Õć║õ║åõĖĆõĖ¬µö╣Ķ┐øńÜäÕŹÅĶ««’╝īĶ»źÕŹÅĶ««ÕÅ»õ╗źÕ«×ńÄ░õ╗źõĖŗÕŖ¤ĶāĮ’╝ÜHTTPS Oblivious DNS’╝īµł¢ń«Ćń¦░ODoHŃĆéĶ┐Öõ║øÕÉłõĮ£õ╝Öõ╝┤Õīģµŗ¼PCCW’╝īSURFÕÆīEquinixŃĆé

OdoHÕĘźõĮ£ÕĤńÉå

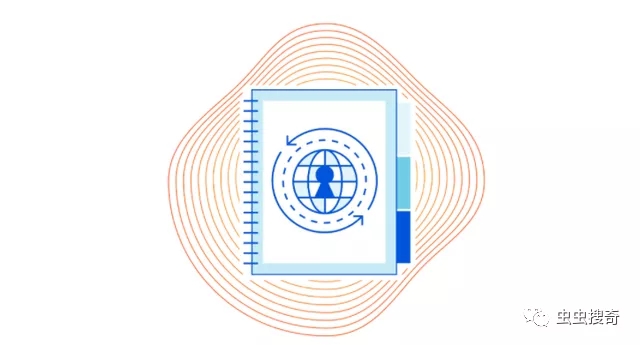

ODoHµś»IETFµŁŻÕ£©Õ╝ĆÕÅæńÜäµ¢░ÕŹÅĶ««ŃĆéODoHķĆÜĶ┐ćµĘ╗ÕŖĀõĖĆÕ▒éÕģ¼Õģ▒Õ»åķÆźÕŖĀջ嵣║ÕłČõ╗źÕÅŖÕ«óµłĘń½»ÕÆīDoHµ£ŹÕŖĪÕÖ©õ╣ŗķŚ┤ńÜäńĮæń╗£õ╗ŻńÉå’╝łõŠŗÕ”é1.1.1.1’╝ēµØźÕĘźõĮ£ŃĆéķĆÜĶ┐ćõĖżõĖ¬µĘ╗ÕŖĀÕģāń┤ĀńÜäń╗äÕÉłńĪ«õ┐ØÕŬµ£ēµ¤źĶ»óńö©µłĘµēŹĶāĮÕÉīµŚČĶ«┐ķŚ«DNSµČłµü»ÕÆīÕÅŖÕģČIPÕ£░ÕØĆŃĆé

OdoHÕ«×ńÄ░õĖŁµ£ēõĖēõĖ¬ÕÅéõĖÄĶĆģŃĆéńø«µĀćµ£ŹÕŖĪÕÖ©ķĆÜĶ┐ćõ╗ŻńÉåĶ¦ŻÕ»åńö▒Õ«óµłĘń½»ÕŖĀÕ»åńÜ䵤źĶ»óŃĆéÕÉīµĀĘ’╝īńø«µĀćÕ»╣ÕōŹÕ║öĶ┐øĶĪīÕŖĀÕ»åÕ╣ČÕ░åÕģČĶ┐öÕø×ń╗Öõ╗ŻńÉåŃĆéńø«µĀćÕÅ»õ╗źµś»Ķ¦Żµ×ÉÕÖ©’╝īõ╣¤ÕÅ»õ╗źõĖŹµś»ŃĆéõ╗ŻńÉåµ£ŹÕŖĪÕÖ©ÕŬĶ┤¤Ķ┤ŻÕ£©Õ«óµłĘń½»ÕÆīńø«µĀćõ╣ŗķŚ┤µČłµü»ĶĮ¼ÕÅæŃĆéÕ«óµłĘń½»ĶĪīõĖ║õĖÄÕ£©DNSÕÆīDoHõĖŁńÜäĶĪīõĖ║ńøĖÕÉī’╝īõĮåµś»ķĆÜĶ┐ćÕ»╣ńø«µĀćńÜ䵤źĶ»óĶ┐øĶĪīÕŖĀÕ»åÕ╣ČĶ¦ŻÕ»åńø«µĀćńÜäÕōŹÕ║öµØźĶ┐øĶĪīÕī║Õł½ŃĆéķĆēµŗ®Ķ┐ÖµĀĘÕüÜńÜäõ╗╗õĮĢÕ«óµłĘń½»ķāĮÕÅ»õ╗źµīćÕ«Üõ╗ŻńÉåÕÆīķĆēµŗ®ńÜäńø«µĀćŃĆé

Õó×ÕŖĀńÜäµĘ╗ÕŖĀńÜäÕŖĀÕ»åÕÆīµ£║ÕłČÕÆīõ╗ŻńÉåµÅÉõŠøõ║åõ╗źõĖŗõ┐ØĶ»ü’╝Ü

ńø«µĀćõ╗ģÕÅ»õ╗źµ¤źń£ŗµ¤źĶ»óÕÆīõ╗ŻńÉåńÜäIPÕ£░ÕØĆŃĆé

õ╗ŻńÉåµŚĀµ│Ģµ¤źń£ŗDNSµČłµü»’╝īµŚĀµ│ĢĶ»åÕł½’╝īĶ»╗ÕÅ¢µł¢õ┐«µö╣Õ«óµłĘń½»ÕÅæķĆüńÜ䵤źĶ»óµł¢ńø«µĀćĶ┐öÕø×ńÜäńŁöµĪłŃĆé

ÕŬµ£ēķóäµ£¤ńÜäńø«µĀćµēŹĶāĮĶ»╗ÕÅ¢µ¤źĶ»óńÜäÕåģÕ«╣Õ╣ČÕÅæÕć║ÕōŹÕ║öŃĆé

Ķ┐ÖõĖēõĖ¬õ┐ØĶ»üÕ£©õ┐صīüDNSµ¤źĶ»óńÜäÕ«ēÕģ©µĆ¦ÕÆīÕ«īµĢ┤µĆ¦ńÜäÕÉīµŚČµö╣Õ¢äõ║åÕ«óµłĘń½»ńÜäķÜÉń¦üŃĆéõĮåµś»Ķ┐Öõ║øõ┐ØĶ»üõĖŁńÜäµ»ÅõĖĆķĪ╣ķāĮõŠØĶĄ¢õ║ÄõĖĆõĖ¬Õ¤║µ£¼Õ▒׵Ʀ’╝Üõ╗ŻńÉåµ£ŹÕŖĪÕÖ©ÕÆīńø«µĀćµ£ŹÕŖĪÕÖ©õĖŹńøĖõ║ÆÕĮ▒ÕōŹŃĆéÕŬĶ”üõĖżĶĆģµ▓Īµ£ēõĖ▓ķĆÜ’╝īµö╗Õć╗ĶĆģÕŬµ£ēÕģ©ķā©µŗ┐õĖŗõ╗ŻńÉåµ£ŹÕŖĪÕÖ©ÕÆīńø«µĀćµ£ŹÕŖĪÕÖ©µēŹĶāĮµłÉÕŖ¤ŃĆé

Õ£©Ķ»źõĮōń│╗µ×ȵ×äõĖŁńø«µĀćõĖĵē¦ĶĪīDNSĶ¦Żµ×ÉńÜäõĖŖµĖĖķĆÆÕĮÆĶ¦Żµ×ÉÕÖ©µś»ÕłåÕ╝ĆńÜäŃĆéÕÉīµĀĘ’╝īķćŹĶ”üńÜ䵜»’╝īÕ«óµłĘÕÅ»õ╗źÕ«īÕģ©µÄ¦ÕłČõ╗ŻńÉåÕÆīńø«µĀćķĆēµŗ®ŃĆ鵌Āķ£Ćõ╗╗õĮĢń▒╗õ╝╝TRRńÜäń©ŗÕ║Å’╝īÕ«óµłĘń½»ķÖżõ║åÕ«ēÕģ©µĆ¦õ╣ŗÕż¢’╝īĶ┐śÕÅ»õ╗źõ┐ØńĢÖÕģȵ¤źĶ»óńÜäķÜÉń¦üµØāŃĆéńö▒õ║Äńø«µĀćÕŬÕÆīõ╗ŻńÉåĶüöń│╗’╝īńø«µĀćµ£ŹÕŖĪÕÖ©ÕÆīõ╗╗õĮĢõĖŖµĖĖĶ¦Żµ×Éń©ŗÕ║ÅķāĮõĖŹĶāĮĶÄĘÕŠŚÕ«óµłĘń½»IPÕ£░ÕØĆŃĆéĶ┐ÖµĀĘÕ«óµłĘÕÅ»õ╗źµø┤ÕźĮÕ£░µÄ¦ÕłČÕģȵ¤źĶ»óÕÅŖÕģČõĮ┐ńö©µ¢╣Õ╝ÅŃĆéõŠŗÕ”é’╝īÕ«óµłĘÕÅ»õ╗źÕć║õ║Äõ╗╗õĮĢÕĤÕøĀķÜŵŚČķĆēµŗ®ÕÆīµø┤µö╣õ╗ŻńÉåÕÆīńø«µĀćµ£ŹÕŖĪÕÖ©ŃĆé

ODoHµČłµü»µĄü

Õ£©ODoHõĖŁ’╝ī"O"ĶĪ©ńż║Oblivious’╝łķüŚÕ┐ś’╝ē’╝īĶ»źÕ▒׵ƦµØźĶć¬DNSµČłµü»µ£¼Ķ║½ńÜäÕŖĀÕ»åń║¦Õł½ŃĆéÕŖĀÕ»åµś»Õ«óµłĘń½»ÕÆīńø«µĀćõ╣ŗķŚ┤ńÜä"ń½»Õł░ń½»"’╝īÕ╣ČõĖöńŗ¼ń½ŗõ║ÄTLS/HTTPSµÅÉõŠøńÜäĶ┐׵ğń║¦ÕŖĀÕ»åŃĆéµ£ēõ║║ÕÅ»ĶāĮõ╝ÜķŚ«õĖ║õ╗Ćõ╣łÕ£©ÕŁśÕ£©õ╗ŻńÉåńÜäµāģÕåĄõĖŗĶ┐śķ£ĆĶ”üķóØÕż¢ńÜäÕŖĀÕ»åŃĆéÕøĀõĖ║ķ£ĆĶ”üõĖżõĖ¬ÕŹĢńŗ¼ńÜäTLSĶ┐׵ğµØźµö»µīüõ╗ŻńÉåÕŖ¤ĶāĮŃĆéÕģĘõĮōµØźĶ»┤’╝īõ╗ŻńÉåõ╝Üń╗łµŁóµØźĶć¬Õ«óµłĘń½»ńÜäTLSĶ┐׵ğ’╝īÕ╣ČÕÉ»ÕŖ©Õł░ńø«µĀćńÜäÕÅ”õĖĆõĖ¬TLSĶ┐׵ğŃĆéÕ£©Ķ┐ÖõĖżõĖ¬Ķ┐׵ğõ╣ŗķŚ┤’╝īDNSµČłµü»õĖŖõĖŗµ¢ćÕ░åõ╗źń║»µ¢ćµ£¼ÕĮóÕ╝ŵśŠńż║ŃĆéõĖ║µŁż’╝īODoHĶ┐śõ╝ÜÕ£©Õ«óµłĘń½»ÕÆīńø«µĀćõ╣ŗķŚ┤ÕŖĀÕ»åµČłµü»’╝īĶ┐ÖµĀĘõ╗ŻńÉåµŚĀµ│ĢĶ«┐ķŚ«µČłµü»ÕåģÕ«╣ŃĆé

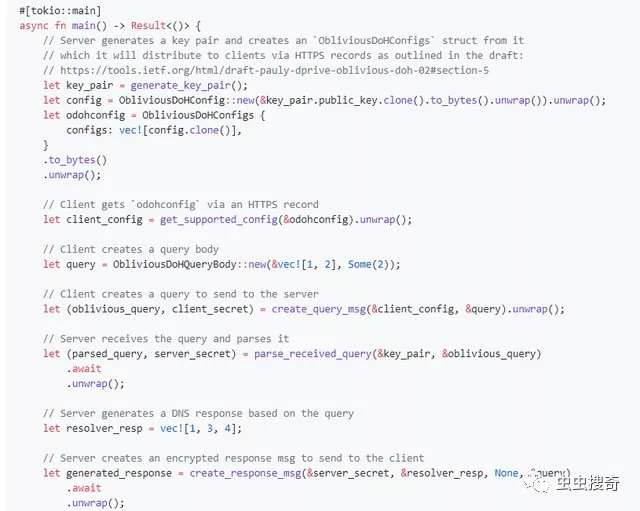

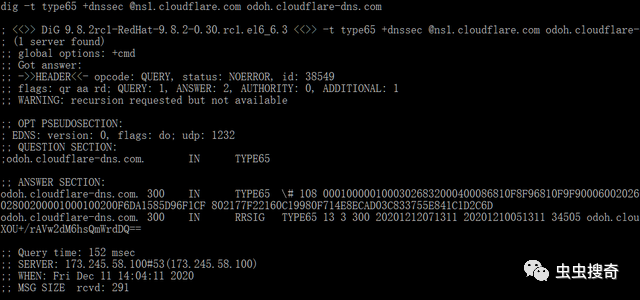

µĢ┤õĖ¬Ķ┐ćń©ŗõ╗ÄÕ«óµłĘń½»õĮ┐ńö©HPKEÕŖĀÕ»åÕ»╣ńø«µĀćńÜ䵤źĶ»óÕ╝ĆÕ¦ŗŃĆéÕ«óµłĘń½»ķĆÜĶ┐ćDNSĶÄĘÕÅ¢ńø«µĀćńÜäÕģ¼ķÆź’╝īÕ╣ČÕ░åÕģȵŹåń╗æÕł░HTTPSĶĄäµ║ÉĶ«░ÕĮĢõĖŁÕ╣Čńö▒DNSSECõ┐صŖżŃĆéÕĮōµŁżÕ»åķÆźńÜäTTLĶ┐ćµ£¤µŚČ’╝īÕ«óµłĘń½»õ╝ܵĀ╣µŹ«ķ£ĆĶ”üĶ»Ęµ▒éÕ»åķÆźńÜäµ¢░Õē»µ£¼’╝łÕ░▒ÕāÅA/AAAAĶ«░ÕĮĢńÜäTTLĶ┐ćµ£¤µŚČõĖƵĀĘ’╝ēŃĆéõĮ┐ńö©ńø«µĀćńÜäDNSSECķ¬īĶ»üńÜäÕģ¼Õģ▒Õ»åķÆźÕÅ»ńĪ«õ┐ØÕŬµ£ēńø«µĀćńø«µĀćÕÅ»õ╗źĶ¦ŻÕ»åµ¤źĶ»óÕ╣ČÕŖĀÕ»åÕōŹÕ║öŃĆé

Õ«óµłĘń½»ķĆÜĶ┐ćHTTPSĶ┐׵ğÕ░åĶ┐Öõ║øÕŖĀÕ»åńÜ䵤źĶ»óõ╝ĀĶŠōÕł░õ╗ŻńÉåŃĆéµöČÕł░ÕÉÄ’╝īõ╗ŻńÉåÕ░嵤źĶ»óĶĮ¼ÕÅæÕł░µīćÕ«Üńø«µĀćŃĆéńäČÕÉÄńø«µĀćĶ¦ŻÕ»åĶ»źµ¤źĶ»ó’╝īķĆÜĶ┐ćÕ░嵤źĶ»óÕÅæķĆüÕł░ķĆÆÕĮÆĶ¦Żµ×ÉÕÖ©’╝łõŠŗÕ”é1.1.1.1’╝ēµØźńö¤µłÉÕōŹÕ║ö’╝īńäČÕÉÄÕ░åÕōŹÕ║öÕŖĀÕ»åÕł░Õ«óµłĘń½»ŃĆéµØźĶć¬Õ«óµłĘń½»ńÜäÕŖĀջ嵤źĶ»óÕīģÕɽÕ░üĶŻģńÜäÕ»åķÆźµØɵ¢Ö’╝īńø«µĀćÕÅ»õ╗ÄõĖŁĶÄĘÕŠŚÕōŹÕ║öÕŖĀÕ»åÕ»╣ń¦░Õ»åķÆźŃĆé

ńäČÕÉÄÕ░åĶ»źÕōŹÕ║öÕÅæķĆüÕø×õ╗ŻńÉå’╝īńäČÕÉÄĶĮ¼ÕÅæń╗ÖÕ«óµłĘń½»ŃĆéÕ░Įń«ĪĶ┐Öõ║øDNSµČłµü»µś»ķĆÜĶ┐ćõĖżõĖ¬ÕŹĢńŗ¼ńÜäHTTPSĶ┐׵ğ’╝łÕ«óµłĘń½»õ╗ŻńÉåÕÆīõ╗ŻńÉåńø«µĀć’╝ēõ╝ĀĶŠōńÜä’╝īõĮåµēƵ£ēķĆÜõ┐ĪķāĮµś»ń╗ÅĶ┐ćń½»Õł░ń½»ÕŖĀÕ»åńÜä’╝īÕøĀµŁżµēƵ£ēķĆÜõ┐ĪķāĮń╗ÅĶ┐ćĶ║½õ╗Įķ¬īĶ»üÕÆīõ┐ØÕ»åŃĆéÕÉ”ÕłÖÕ£©õ╗ŻńÉåõĖŁµśŠńż║õĖ║ń║»µ¢ćµ£¼ńÜäµČłµü»Õ«×ķÖģõĖŖµś»ÕŖĀÕ»åńÜäõ╣▒ńĀüŃĆé

µĆ¦ĶāĮµĄŗĶ»Ģ

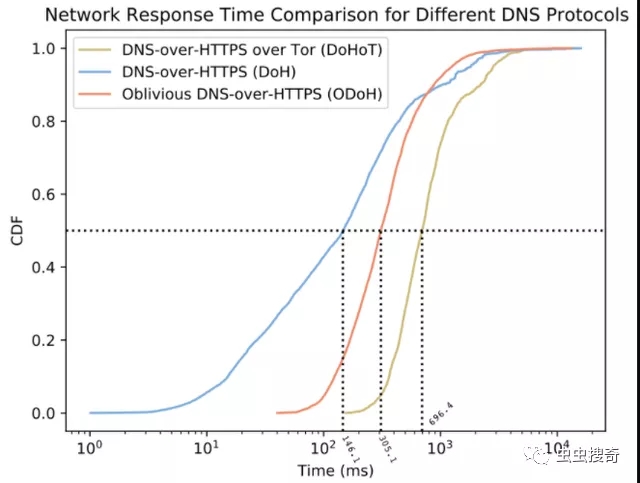

TrancońÖŠõĖćµĢ░µŹ«ķøåõĖŁķÜŵ£║ķĆēµŗ®õ║å10,000õĖ¬Õ¤¤’╝īń╗¤Ķ«Īõ║åõĮ┐ńö©õĖŹÕÉīÕģ¼ķÆźÕ»╣AĶ«░ÕĮĢńÜäÕŖĀÕ»åÕÅŖÕģČĶ¦ŻÕ»åŃĆéń╗ōµ×£õĖŁ’╝ī99%ńÜäõ╗ŻńÉåńÜäDoHµ¤źĶ»ó/ÕōŹÕ║öõĖÄÕģČODoHÕ»╣Õ║öÕ»╣Ķ▒Īõ╣ŗķŚ┤ńÜäķóØÕż¢Õ╝ĆķöĆÕ¦ŗń╗łÕ░Åõ║Ä1µ»½ń¦ÆŃĆé

õĮåµś»’╝īODoHĶ»Ęµ▒é’╝ÜÕōŹÕ║öń«ĪķüōõĖŹõ╗ģķÖÉõ║ÄÕŖĀÕ»åŃĆ鵤źń£ŗÕ║”ķćÅńÜäõĖĆń¦ŹķØ×ÕĖĖµ£ēńö©ńÜäµ¢╣µ│Ģµś»µ¤źń£ŗń┤»ń¦»ÕłåÕĖāÕøŠŃĆéõĖŗÕøŠµśŠńż║õ║åķĆÜĶ┐ćTorńĮæń╗£õ╝ĀĶŠōµŚČDoH’╝īODoHÕÆīDoHõĖŁµ¤źĶ»ó/ÕōŹÕ║öµŚČķŚ┤ńÜäń┤»ń¦»ÕłåÕĖāŃĆéõ╗ÄÕĘ”õŠ¦Õ╝ĆÕ¦ŗńÜäµ░┤Õ╣│ĶÖÜń║┐µś»50%µĀćĶ«░ŃĆéµ▓┐ńØĆĶ»źµ░┤Õ╣│ń║┐’╝īÕ»╣õ║Äõ╗╗õĮĢń╗śÕłČńÜäµø▓ń║┐’╝īĶÖÜń║┐õĖŗµ¢╣ńÜäµø▓ń║┐ķā©ÕłåõĖ║µĢ░µŹ«ńé╣ńÜä50%ŃĆéxĶĮ┤µś»µŚČķŚ┤ńÜäÕ║”ķćÅŃĆéÕĘ”ĶŠ╣ńÜäń║┐µ»öÕÅ│ĶŠ╣ńÜäń║┐ÕÅśÕī¢ńÜäÕ┐½ŃĆéµ£ĆÕÉÄõĖĆõĖ¬ķćŹĶ”üńÜäń╗åĶŖ鵜»xĶĮ┤õ╗źÕ»╣µĢ░Õł╗Õ║”ń╗śÕłČ’╝īµĀćĶ«░ńÜäµĀćĶ«░õ╣ŗķŚ┤ńÜäĶĘØń”╗’╝ł10x’╝ēÕ£©ń┤»ń¦»ÕłåÕĖāõĖŁńøĖńŁē’╝īõĮåµś»'x'µś»µīćµĢ░’╝īõ╗ŻĶĪ©µĢ░ķćÅń║¦ŃĆéÕøĀµŁż’╝īÕ░Įń«ĪÕēŹõĖżõĖ¬µĀćĶ«░õ╣ŗķŚ┤ńÜ䵌ČķŚ┤ÕĘ«õĖ║9µ»½ń¦Æ’╝īõĮåń¼¼3õĖ¬µĀćĶ«░ÕÆīń¼¼4õĖ¬µĀćĶ«░õ╣ŗķŚ┤ńÜ䵌ČÕĘ«õĖ║900µ»½ń¦ÆŃĆé

Õ£©ÕøŠĶĪ©õĖŁ’╝īõĖŁķŚ┤µø▓ń║┐õ╗ŻĶĪ©ODoHµĄŗķćÅÕĆ╝ŃĆéĶ┐śµĄŗķćÅõ║åķÜÉń¦üõ┐صŖżµ¢╣µĪłńÜäµĆ¦ĶāĮ’╝īõŠŗÕ”é’╝īķĆÜĶ┐ćTorńĮæń╗£õ╝ĀĶŠōńÜäDoHµ¤źĶ»ó’╝īÕ”éÕøŠĶĪ©õĖŁńÜäÕÅ│µø▓ń║┐µēĆńż║ŃĆéõĖÄÕģČõ╗¢ķØóÕÉæķÜÉń¦üńÜäDNSÕÅśõĮōńøĖµ»ö’╝īODoHÕ░嵤źĶ»óµŚČķŚ┤ń╝®ń¤Łõ║åõĖĆÕŹŖńöÜĶć│µø┤ÕźĮŃĆé

Õ£©õĖŹÕł░228µ»½ń¦ÆńÜ䵌ČķŚ┤Õåģ’╝īĶ¦ŻÕå│ODoHµ¤źĶ»óńÜ䵌ČķŚ┤ÕŹĀ50%ŃĆéńÄ░Õ£©’╝īÕ░åõĖŁķŚ┤ń║┐õĖÄõ╗ŻĶĪ©"ńø┤ń║┐"’╝łµł¢µŁŻÕĖĖ’╝ēDoHńÜäÕĘ”õŠ¦ń║┐Ķ┐øĶĪīµ»öĶŠā’╝īĶĆīµŚĀķ£ĆĶ┐øĶĪīõ╗╗õĮĢõ┐«µö╣ŃĆéÕĘ”ĶŠ╣ńÜäń╗śÕøŠń║┐ĶĪ©ńż║’╝īÕ£©50%ńÜ䵌ČķŚ┤Õåģ’╝īDoHµ¤źĶ»óÕ£©õĖŹÕł░146msńÜ䵌ČķŚ┤ÕåģÕŠŚÕł░Ķ¦ŻÕå│ŃĆéõ╗ÄõĮÄõ║Ä50%ńÜäµĀćĶ«░ń£ŗ’╝īÕĘ«ÕĆ╝ńÜ䵌ČķŚ┤µ░ĖĶ┐£õĖŹõ╝ÜÕż¦õ║Ä100msŃĆé

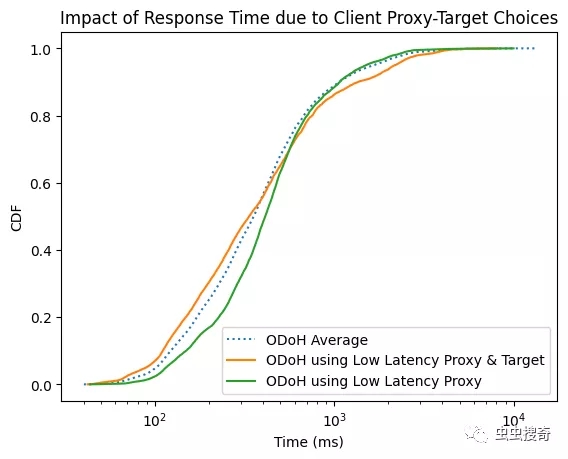

Ķ┐Öõ║øµø▓ń║┐Ķ┐śķÜÉĶŚÅõ║åÕŠłÕżÜõ┐Īµü»’╝īÕøĀµŁżµĘ▒ÕģźńĀöń®ČµĄŗķćÅÕĆ╝ÕŠłķćŹĶ”üŃĆéõĖŗĶĪ©Õģʵ£ēõĖēõĖ¬õĖŹÕÉīńÜäń┤»ń¦»ÕłåÕĖāµø▓ń║┐’╝īĶ┐Öõ║øµø▓ń║┐µÅÅĶ┐░õ║åµłæõ╗¼ķĆÜĶ┐ćõ╗ŻńÉåÕÆīńø«µĀćńÜäÕ╗ČĶ┐¤µØźķĆēµŗ®ODoHńÜäµĆ¦ĶāĮŃĆéĶ┐Öõ╣¤µś»µĄŗķćŵø▓ń║┐õĖŁ’╝īÕģČõĖŁõĖĆõ║øµś»Ķ┐ØÕÅŹńø┤Ķ¦ēńÜäŃĆéõŠŗÕ”é’╝ī0.5õ╣ŗõĖŖń£ŗ’╝īĶ┐Öõ║øµø▓ń║┐ĶĪ©µśÄ’╝īµŚĀĶ«║ķĆēµŗ®õ╗ŻńÉåÕÆīńø«µĀć’╝īODOHµ¤źĶ»ó/ÕōŹÕ║öµŚČķŚ┤ńÜä50%Õ«×ķÖģõĖŖµś»µŚĀµ│ĢÕī║ÕłåńÜäŃĆéÕ£©0.5õ╗źõĖŗ’╝īÕ╣ČÕ░åõĖżµØĪÕ«×ń║┐õĖÄõ╗ŻĶĪ©µĢ┤õĮōÕ╣│ÕØćÕĆ╝ńÜäĶÖÜń║┐ńøĖµ»öĶŠāŃĆéĶ»źÕī║Õ¤¤ĶĪ©µśÄķĆēµŗ®µ£ĆõĮÄÕ╗ČĶ┐¤õ╗ŻńÉåÕÆīńø«µĀćÕ»╣Õ╣│ÕØćÕĆ╝ńÜäµö╣Ķ┐øÕŠłÕ░ÅŃĆéµ£ĆķćŹĶ”üńÜ䵜»’╝īÕģČĶĪ©µśÄķĆēµŗ®µ£ĆõĮÄÕ╗ČĶ┐¤õ╗ŻńÉåõ╝ÜÕ»╝Ķć┤µĆ¦ĶāĮÕÅśÕĘ«ŃĆé

OdoHķ¬īĶ»ü

ńø«ÕēŹCloudflareÕĘ▓ń╗ÅÕ╝Ƶ║Éõ║åodoh-rs’╝łRust’╝ēÕÆīodoh-go’╝łGolang’╝ēõĖŁÕ╝Ƶ║Éõ║åÕÅ»õ║Æ

µōŹõĮ£ńÜäOdoHµ£ŹÕŖĪÕÖ©Õ«×ńÄ░’╝īÕ╣ČÕ░åńø«µĀćķøåµłÉÕł░õ║åCloudflare DNSĶ¦Żµ×ÉÕÖ©õĖŁŃĆé

Ķ┐śÕ╝Ƶ║Éõ║åodoh-client-rs’╝łRust’╝ēÕÆīodoh-client-go’╝łGolang’╝ēÕ«óµłĘµ╝öńż║ODoHµ¤źĶ»óŃĆé

1.1.1.1Õģ¼Õģ▒DNSõĖŁÕĘ▓ń╗ŵö»µīüODoHµ¤źĶ»óŃĆéÕÅ»õ╗źķĆÜĶ┐ćńø┤µÄźµ¤źĶ»óńö▒OdoHÕŖĀÕ»åńÜäHPKEķģŹńĮ«’╝Ü

- Õ”éõĮĢÕ£©iPhoneõĖŖÕ┐½ķƤµēŠÕł░TikTokÕźĮÕÅŗ’╝¤Ķ┐ÖõĖżõĖ¬ń«ĆÕŹĢµ¢╣µ│ĢĶĮ╗µØŠµÉ×Õ«Ü’╝ü

- ÕøĮÕåģńö©µłĘÕ”éõĮĢõĖŗĶĮĮÕÆīõĮ┐ńö©TikTok’╝¤Ķŗ╣µ×£ÕÆīÕ«ēÕŹōĶ«ŠÕżćµ£ēõĖŹÕÉīĶ”üµ▒éÕÉŚ’╝¤

- õĖ╗Ķ┤”ÕÅĘõĖÄÕē»Ķ┤”ÕÅĘÕ”éõĮĢķģŹÕÉłńø┤µÆŁ’╝¤µÅŁń¦śÕż¦ÕÅĘń▓ēõĖØÕó×ķĢ┐ńÜäń¦śĶ»Ć’╝ü

- TikTokĶĮ»ĶĘ»ńö▒ń£¤ńÜäµ£ēÕ┐ģĶ”üÕÉŚ’╝¤Õ”éõĮĢĶ«®õĮĀńÜäńĮæķƤµ»öÕł½õ║║Õ┐½’╝¤

- ÕøĮÕåģµŚĀµ│ĢµŁŻÕĖĖõĮ┐ńö©TikTok’╝¤Ķ┐Öõ║øĶ«ŠńĮ«õĮĀń¤źķüōõ║åÕÉŚ’╝¤

- TikTokÕĖ”Ķ┤¦µØāķÖÉÕ”éõĮĢńö│Ķ»Ę’╝¤ÕĢåÕōüµ®▒ń¬ŚĶĮ╗µØŠÕÅśńÄ░’╝īõĮĀÕŁ”õ╝Üõ║åÕÉŚ’╝¤

- õĖ║õ╗Ćõ╣łÕøĮÕåģÕĮ▒Ķ¦åÕē¬ĶŠæõĖŹĶĄÜķÆ▒õ║å’╝¤TikTokĶāĮÕÉ”µłÉõĖ║õĮĀńÜäõĖŗõĖĆõĖ¬ĶĄÜķÆ▒Õł®ÕÖ©’╝¤

- TikTokń¤ŁĶ¦åķóæÕĖ”Ķ┤¦µĆĵĀʵēŹĶāĮµ£łĶĄÜ20õĖć’╝¤Õ░ÅÕøóķś¤Õ”éõĮĢÕ┐½ķĆ¤Õ«×ńÄ░ķ½śµöČńøŖ’╝¤