你的数据资产,究竟是怎么泄露出去的?

次

次

很多关注信息安全的人都知道,电信运营商Verizon每年会发布一份Data Breach Investigations Report(数据泄露调查报告,DBIR),借此对上一年的信息安全大事件,尤其是会导致数据泄露的事件进行全面的分析和总结,并围绕不同行业和领域提供有价值的结论。

过去五年多来,Akamai每年都参与了这项报告的撰写工作,以合作伙伴身份为这份报告提供了大量数据和见解。最近,2021年版的DBIR报告已正式发布,本文一起看看今年这份报告都有哪些要点值得关注。

主要结论

今年的DBIR报告揭示出一些让人担忧的趋势:

·85%的泄漏涉及人为因素。

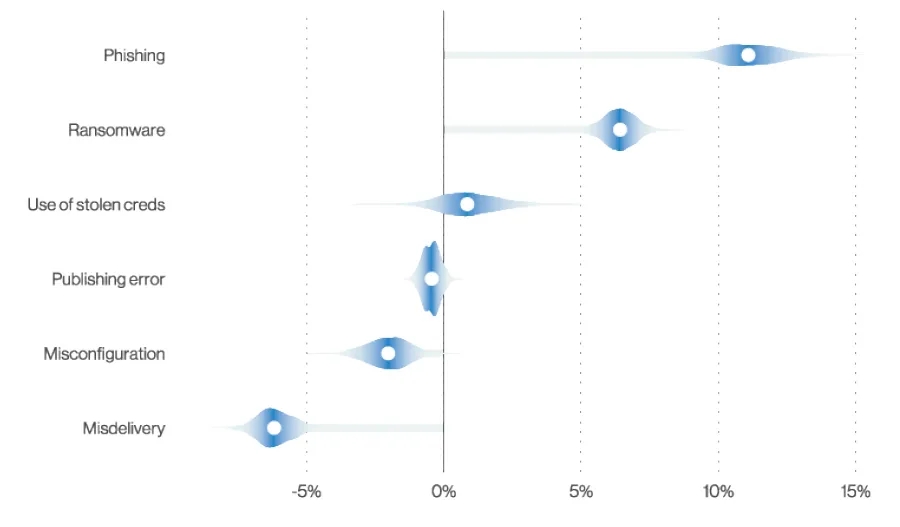

·36%的泄漏涉及钓鱼攻击,相比去年增长11%。

·10%的泄漏涉及勒索软件,相比去年增长一倍。

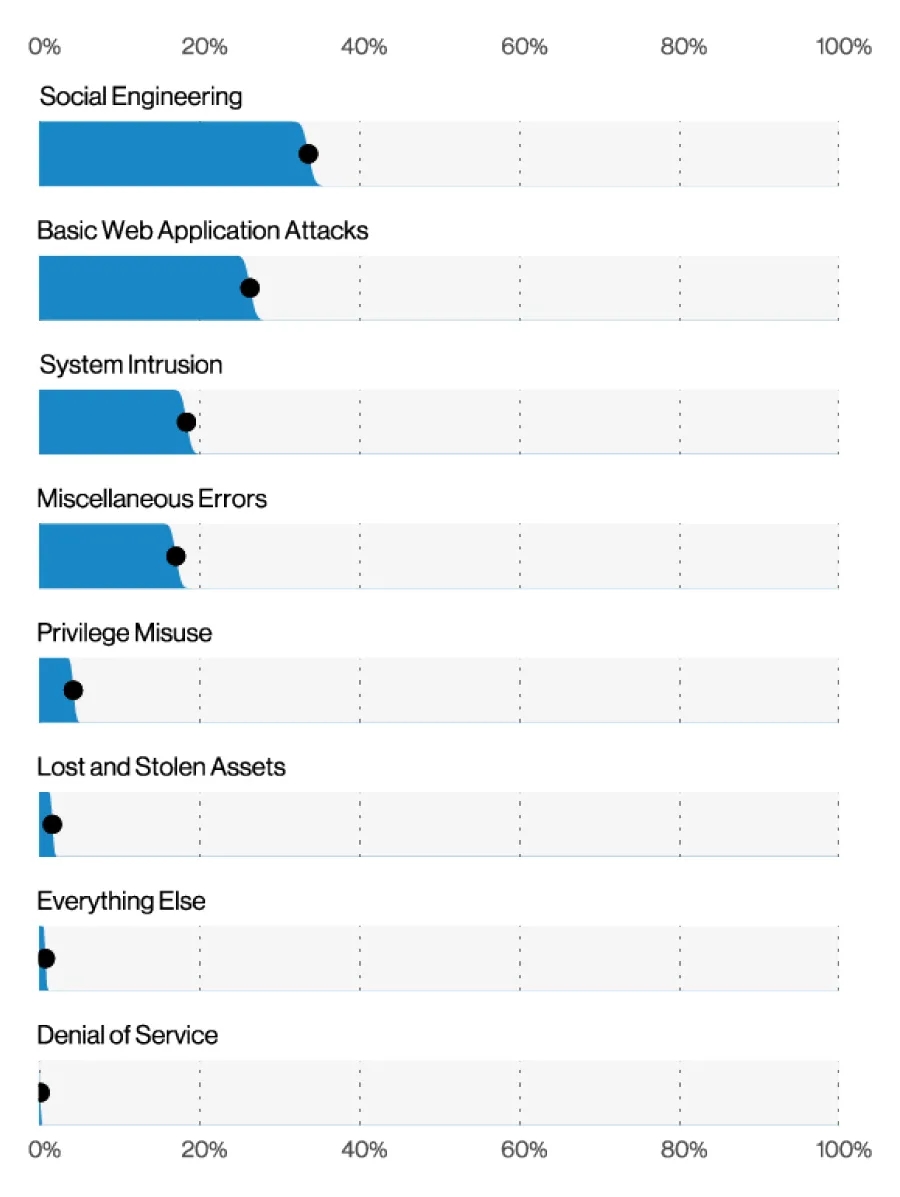

而对于导致数据泄露的攻击模式方面,我们可以发现:社会工程学攻击、Web应用程序攻击以及系统入侵已成为最主要的攻击方式。

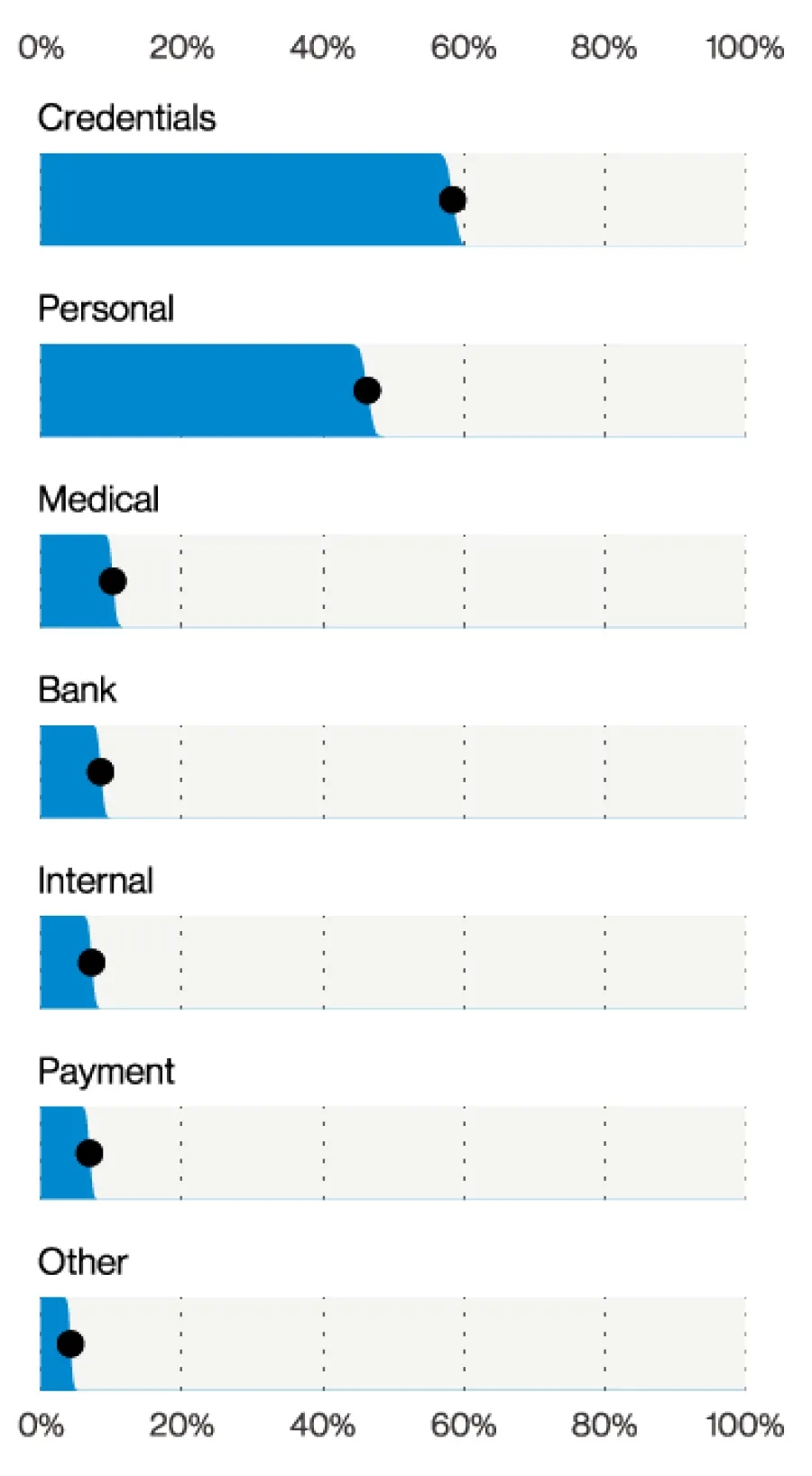

将目光转向被泄露的具体数据类型则会发现,黑客们最偏爱的数据类型排名前三分别为凭据、个人信息以及医疗信息。其实这也挺好理解,有了凭据信息后,用这些信息登录各类系统,想要其他什么数据拿不到呢!

人、钓鱼、勒索软件

Akamai帮你应对三大“危险领域”

从Verizon DBIR报告中很明显可以看出,目前的大部分数据泄露事件都是由人、钓鱼攻击以及勒索软件三大因素导致的。尤其是考虑到全球很多地区因为依然受到疫情的较大影响,很多人依然需要通过在线方式进行工作和学习,而相关攻击也就更显得突出。

根据Akamai自己的研究,发现在过去一年里,疫情已经让全球互联网流量和攻击模式产生了显著变化,不同类型攻击方式的占比有了巨大变化,钓鱼、勒索软件、撞库等攻击方式的比例都有显著提高。

由于用户和应用程序广泛分布在不同位置,在正确时间让正确用户安全地访问正确的应用程序和内容,这已经成为一种愈加困难的目标。这种情况下,传统网络安全工具针对过时的安全防御层概念而构建,已经跟不上当今安全访问需求的步调。这些传统技术使公司容易受到网络内部横向移动的恶意攻击者的侵扰。

要解决这个问题,理想解决方案就是授予用户访问特定应用程序的权限,而不是像虚拟专用网络那样授予整个网络或网段的权限。此外,企业还需要一种通过云平台交付的身份感知型高性能服务,以便随时随地为用户提供安全的应用程序访问。

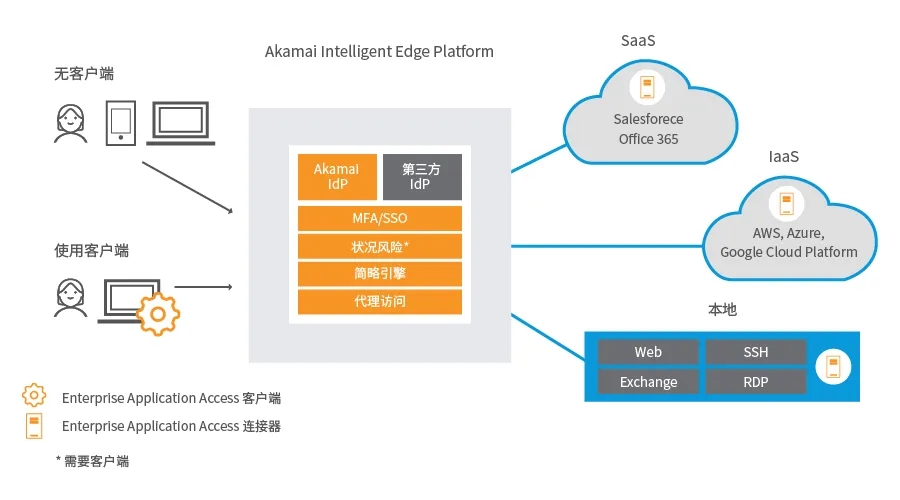

Akamai基于零信任(Zero Trust)打造而成的Enterprise Application Access(Akamai EAA)解决方案很好地解决了这个问题。作为一种云端身份感知代理(IAP),Akamai EAA是一种灵活且适应性强的服务,可根据各种实时信号(比如威胁情报、设备状况和用户信息)进行精细的访问决策。

该解决方案是Akamai高度可扩展的高性能边缘平台的一部分,它可以绕过网络访问需求,同时还可以降低应用程序交付风险、成本和复杂性,跨所有应用程序位置和类型(本地、互联网、IaaS、SaaS等)将数据路径保护、身份和访问管理(IAM)、应用程序安全性、多重身份验证(MFA)、单点登录(SSO)及管理可见性和控制集成到一项统一服务中。

这种在边缘交付的解决方案支持无客户端和需要客户端的应用程序。借助内置的高可用性功能、服务器负载平衡和自动应用程序路由,可以轻松在公有和私有基础架构上扩展和部署应用程序,帮助企业通过简单易行的Zero Trust解决方案大幅简化并保护应用程序和数据,有效降低整体风险,杜绝敏感数据的外泄。