Azure Sentinel ж—Ҙеҝ—еҲҶжһҗSOCиҝҗз»ҙ

ж¬Ў

ж¬Ў

ж•°еӯ—еҢ–иҪ¬еһӢе’Ңдә‘иҪ¬еһӢзҡ„жөӘжҪ®еңЁдёҚж–ӯеҶІеҮ»зқҖдјҒдёҡзҡ„дҝЎжҒҜе®үе…Ёеә”еҜ№иғҪеҠӣгҖӮ

еҗҢж—¶пјҢжҲ‘们еҸ‘зҺ°пјҢдјҒдёҡдҝЎжҒҜе®үе…Ёд»…д»…дҫқйқ зҪ‘з»ңйҳІеҫЎжҳҜдёҚеӨҹзҡ„пјҢеҸӘжңүйҮҮеҸ–дё»еҠЁеә”еҜ№йЈҺйҷ©ж–№жі•жүҚиғҪж»Ўи¶ідјҒдёҡдҝЎжҒҜе®үе…Ёзҡ„йңҖжұӮгҖӮ

еӣ жӯӨпјҢдјҒдёҡйңҖиҰҒиғҪеӨҹиҝһжҺҘжүҖжңүзі»з»ҹпјҢ并且收йӣҶзі»з»ҹдёӯзҡ„ж•°жҚ®пјҢж— и®әиҝҷдәӣж•°жҚ®жҳҜеңЁдә‘дёҠиҝҳжҳҜеңЁдјҒдёҡеҶ…йғЁпјҢжҳҜе•Ҷдёҡж•°жҚ®иҝҳжҳҜзі»з»ҹз”ҹжҲҗзҡ„ж•°жҚ®гҖӮ

дј з»ҹзҡ„ SIEMж–№жі•ж №жң¬ж— жі•и·ҹдёҠеҸҳйқ©зҡ„жӯҘдјҗпјҢдјҒдёҡд№ҹжІЎжңүжӣҙеӨҡзҡ„иө„йҮ‘жқҘи§ЈеҶіиҝҷдёӘй—®йўҳгҖӮ

е…ідәҺе®үе…Ёж—Ҙеҝ—еҲҶжһҗпјҢFlyingnetsдёҚд»…еҸҜд»ҘжҸҗдҫӣsplunkгҖҒelkеҲҶжһҗпјҢ иҝҳеҸҜд»ҘеҹәдәҺsentinelеҜ№ж•°жҚ®иҝӣиЎҢеҲҶжһҗгҖӮ

еӣ жӯӨпјҢй’ҲеҜ№Microsoftз”ЁжҲ·пјҢFlyingnetsдёәдјҒдёҡжҸҗдҫӣдәҶеҹәдәҺAzure Sentinel зҡ„е…Ёйқўж—Ҙеҝ—еҲҶжһҗе®үе…Ёиҝҗз»ҙе’ҢжңҚеҠЎгҖӮ

Azure Sentinel жҳҜд»Җд№Ҳпјҹ

е®ғжҳҜеҸҜзј©ж”ҫзҡ„дә‘еҺҹз”ҹВ е®үе…ЁдҝЎжҒҜдәӢ件管зҗҶ (SIEM)е’ҢВ е®үе…ЁдёҡеҠЎжөҒзЁӢиҮӘеҠЁе“Қеә” (SOAR)В и§ЈеҶіж–№жЎҲгҖӮ

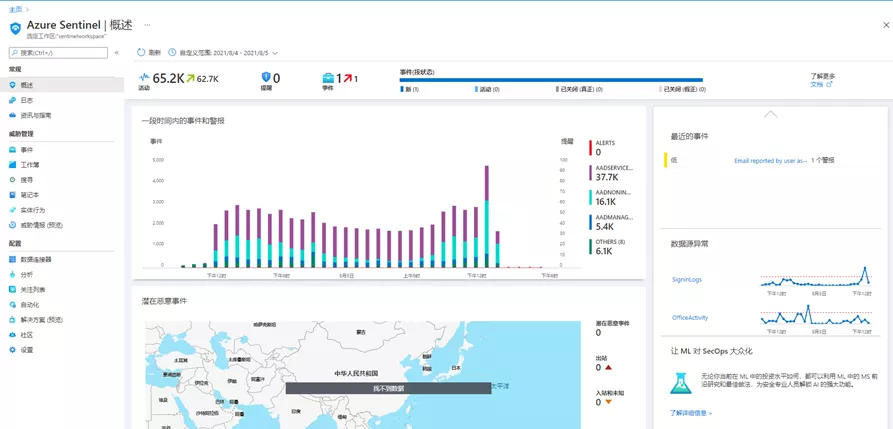

Azure Sentinel еңЁж•ҙдёӘдјҒдёҡиҢғеӣҙеҶ…жҸҗдҫӣжҷәиғҪе®үе…ЁеҲҶжһҗе’ҢеЁҒиғҒжҷәиғҪе‘ҠиӯҰжңҚеҠЎпјҢдёәиӯҰжҠҘзҡ„жЈҖжөӢгҖҒеЁҒиғҒеҸҜи§ҒжҖ§гҖҒдё»еҠЁжҗңеҜ»е’ҢеЁҒиғҒе“Қеә”жҸҗдҫӣз»ҹдёҖи§ЈеҶіж–№жЎҲгҖӮ

и·Ёз”ЁжҲ·гҖҒи®ҫеӨҮгҖҒеә”з”ЁзЁӢеәҸе’ҢеҹәзЎҖз»“жһ„пјҲеҢ…жӢ¬жң¬ең°е’ҢеӨҡдёӘдә‘пјүпјҢеӨ§и§„模收йӣҶж•°жҚ®гҖӮ

дҪҝз”ЁMicrosoft зҡ„еҲҶжһҗе’ҢеҮәиүІзҡ„еЁҒиғҒжғ…жҠҘпјҢиғҪжЈҖжөӢд»ҘеүҚжңӘжЈҖжөӢеҲ°зҡ„еЁҒиғҒпјҢ并жңҖеӨ§йҷҗеәҰең°еҮҸе°‘иҜҜжҠҘгҖӮ

еҖҹеҠ©дәәе·ҘжҷәиғҪи°ғжҹҘеЁҒиғҒпјҢз»“еҗҲMicrosoft еӨҡе№ҙд»ҘжқҘзҡ„зҪ‘з»ңе®үе…Ёе·ҘдҪңз»ҸйӘҢпјҢеҸҜд»ҘеӨ§и§„жЁЎжҗңеҜ»еҸҜз–‘жҙ»еҠЁгҖӮ

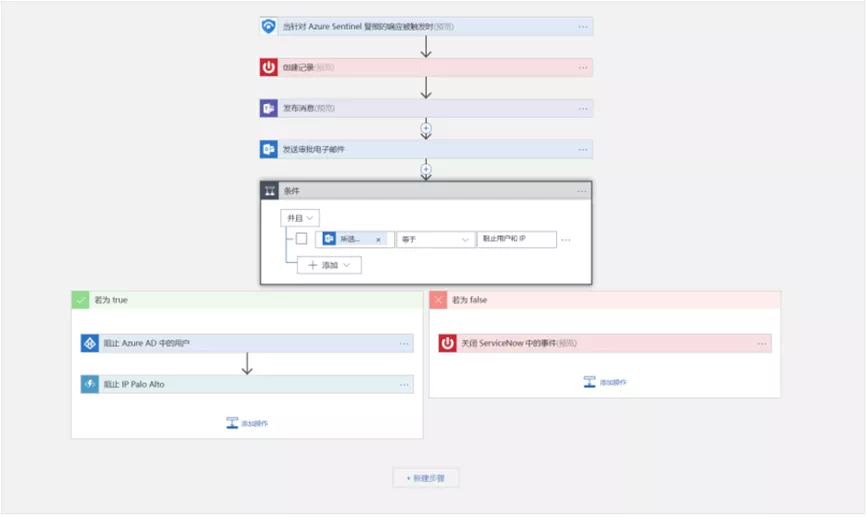

йҖҡиҝҮеҶ…зҪ®зҡ„дёҡеҠЎжөҒзЁӢе’Ңеёёи§Ғд»»еҠЎиҮӘеҠЁеҢ–пјҢиғҪеҝ«йҖҹе“Қеә”дәӢ件

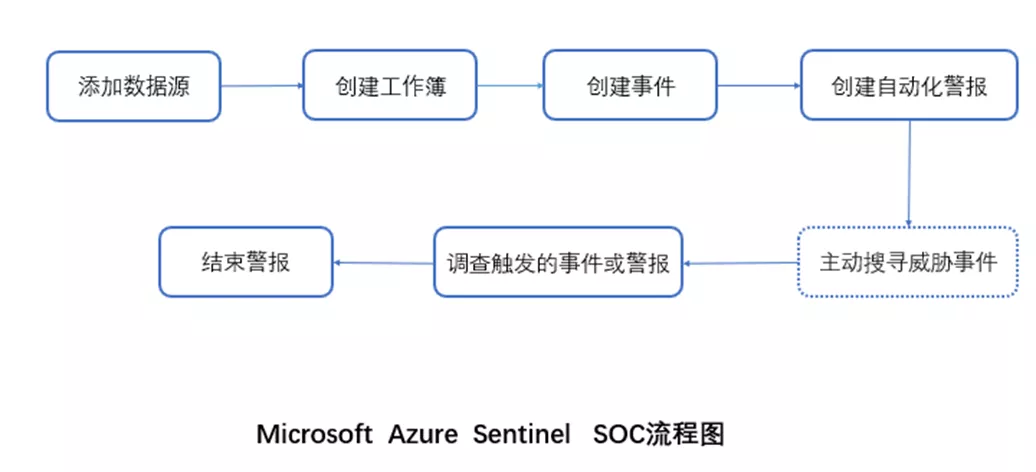

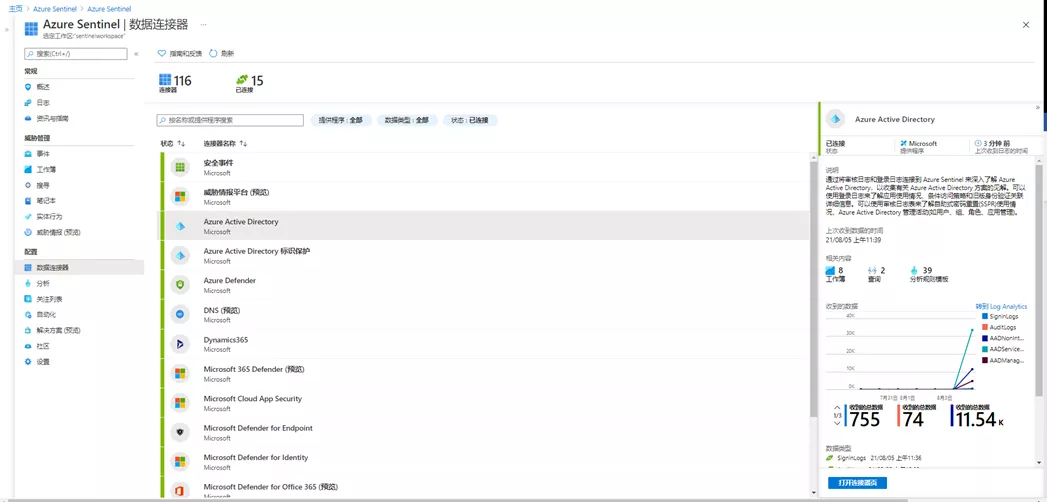

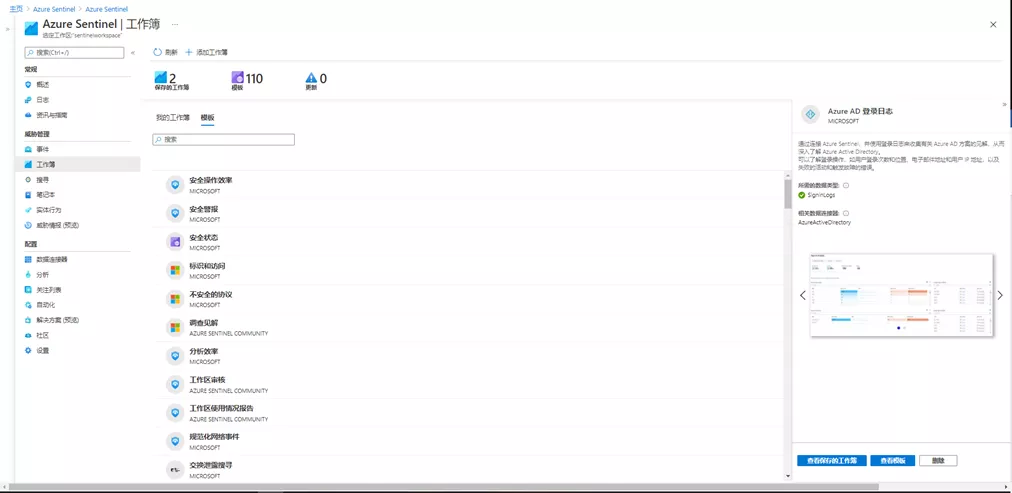

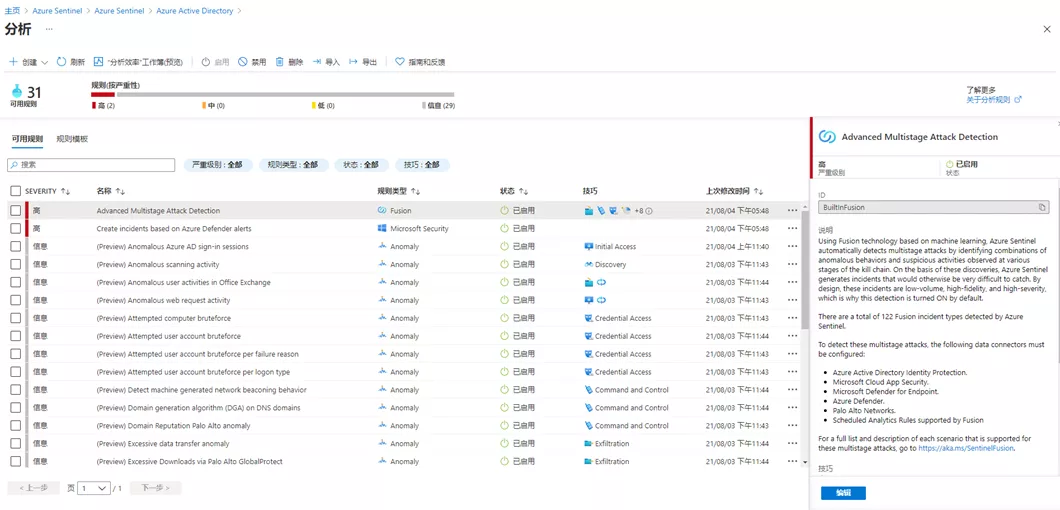

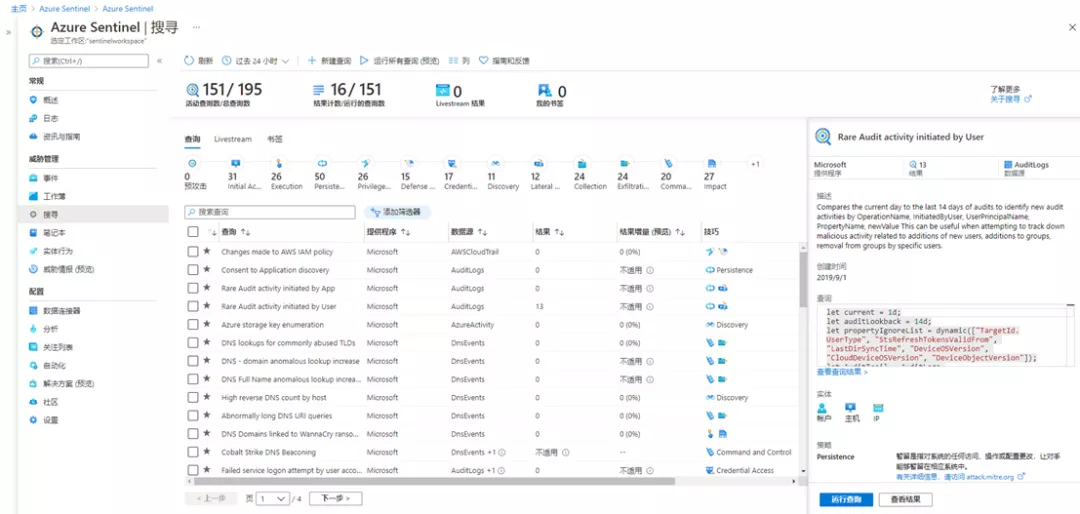

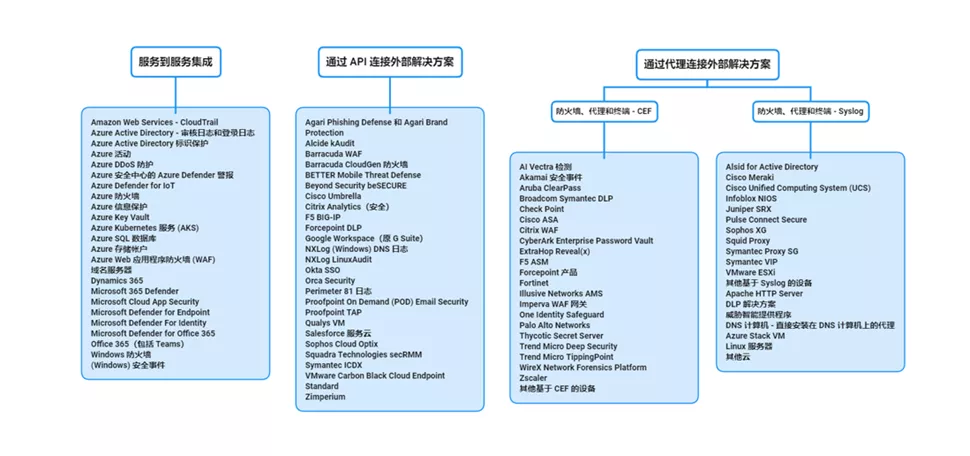

FlyingnetsдҪҝз”ЁAzure SentinelиҝӣиЎҢSOC жңҚеҠЎзҡ„жөҒзЁӢеӣҫ 01 ж·»еҠ ж•°жҚ®жәҗ Azure Sentinel йҡҸйҷ„и®ёеӨҡйҖӮз”ЁдәҺ Microsoft и§ЈеҶіж–№жЎҲзҡ„ејҖз®ұеҚіз”Ёзҡ„иҝһжҺҘеҷЁпјҢжҸҗдҫӣе®һж—¶ж•°жҚ®гҖӮжӯӨеӨ–пјҢеҶ…зҪ®зҡ„иҝһжҺҘеҷЁеҸҜд»Ҙжү©еұ•йқһ Microsoft и§ЈеҶіж–№жЎҲзҡ„е®үе…Ёз”ҹжҖҒзі»з»ҹгҖӮд№ҹеҸҜд»ҘдҪҝз”Ёеёёз”ЁдәӢд»¶ж јејҸ Syslog жҲ– REST-API е°Ҷж•°жҚ®жәҗдёҺ Azure Sentinel зӣёиҝһжҺҘгҖӮе°Ҷж•°жҚ®жәҗжҺҘе…ҘеҗҺжҲ‘们е°ұеҸҜд»ҘдҪҝз”ЁAzure SentinelеҜ№жҺҘе…Ҙзҡ„е®үе…Ёдә§е“Ғзҡ„ж•°жҚ®иҝӣиЎҢеҲҶжһҗгҖӮ е°Ҷж•°жҚ®жәҗиҝһжҺҘеҲ° Azure Sentinel еҗҺпјҢеҸҜд»ҘдҪҝз”Ё Azure Sentinel дёҺ Azure Monitor е·ҘдҪңз°ҝзҡ„йӣҶжҲҗжқҘзӣ‘и§Ҷж•°жҚ®пјҢиҝҷйҮҢдёәеҲӣе»әиҮӘе®ҡд№үе·ҘдҪңз°ҝжҸҗдҫӣдәҶеӨҡж ·жҖ§гҖӮAzure Sentinel еҸҜи®©жӮЁи·Ёж•°жҚ®жәҗеҲӣе»әиҮӘе®ҡд№үе·ҘдҪңз°ҝпјҢ并且иҝҳйҷ„еёҰдәҶеӨ§йҮҸеҶ…зҪ®зҡ„е·ҘдҪңз°ҝжЁЎжқҝдҫӣжӮЁдҪҝз”ЁпјҢдҪҝжӮЁеҸҜд»ҘеңЁиҝһжҺҘж•°жҚ®жәҗеҗҺеҝ«йҖҹдҫҝжҚ·зҡ„иҺ·еҸ–еҲ°еҲҶжһҗз»“жһңгҖӮ дёәдәҶеё®еҠ©йҷҚдҪҺе№Іжү°е№¶е°ҪйҮҸеҮҸе°‘йңҖиҰҒжЈҖжҹҘе’Ңи°ғжҹҘзҡ„иӯҰжҠҘж•°зӣ®пјҢAzure Sentinel дҪҝз”ЁеҲҶжһҗе°ҶиӯҰжҠҘе…іиҒ”еҲ°дәӢ件гҖӮдәӢ件жҳҜзӣёе…іиӯҰжҠҘзҡ„еҲҶз»„пјҢе®ғ们е…ұеҗҢз»„жҲҗдәҶеҸҜд»Ҙи°ғжҹҘе’Ңи§ЈеҶіжҪңеңЁеЁҒиғҒзҡ„е®Ңж•ҙи§ҶеӣҫгҖӮеҸҜд»ҘдҪҝз”ЁеҶ…зҪ®зҡ„е…іиҒ”规еҲҷпјҢд№ҹеҸҜд»ҘдҪҝз”Ёе®ғ们дҪңдёәиө·зӮ№жқҘеҲӣе»әиҮӘе·ұзҡ„е…іиҒ”规еҲҷгҖӮ е°Ҷеёёи§Ғд»»еҠЎиҮӘеҠЁеҢ–пјҢ并дҪҝз”ЁеҸҜдёҺ Azure жңҚеҠЎе’ҢзҺ°жңүе·Ҙе…·йӣҶжҲҗзҡ„ Playbook жқҘз®ҖеҢ–е®үе…ЁдёҡеҠЎжөҒзЁӢгҖӮAzure Sentinel зҡ„иҮӘеҠЁеҢ–е’ҢдёҡеҠЎжөҒзЁӢи§ЈеҶіж–№жЎҲжһ„е»әеңЁ Azure йҖ»иҫ‘еә”з”Ёзҡ„еҹәзЎҖд№ӢдёҠпјҢеҪ“ж–°зҡ„жҠҖжңҜе’ҢеЁҒиғҒеҮәзҺ°ж—¶пјҢе®ғиғҪжҸҗдҫӣй«ҳеәҰеҸҜжү©еұ•зҡ„дҪ“зі»з»“жһ„гҖӮ ж №жҚ® MITRE жЎҶжһ¶дҪҝз”Ё Azure Sentinel зҡ„ејәеӨ§жҗңеҜ»еҠҹиғҪе’ҢжҹҘиҜўе·Ҙе…·пјҢеҸҜд»ҘеңЁи§ҰеҸ‘иӯҰжҠҘд№ӢеүҚпјҢдё»еҠЁжҗңеҜ»з»„з»Үзҡ„дёҚеҗҢж•°жҚ®жәҗдёӯзҡ„е®үе…ЁеЁҒиғҒгҖӮеҪ“еҸ‘зҺ°е“ӘдёӘжҗңзҙўжҹҘиҜўеҸҜд»ҘжҸҗдҫӣжңүе…іжҪңеңЁж”»еҮ»зҡ„е»әи®®еҗҺпјҢеҸҜд»ҘеҹәдәҺиҜҘжҹҘиҜўеҲӣе»әиҮӘе®ҡд№үжЈҖжөӢ规еҲҷпјҢд№ҹеҸҜд»ҘдҪңдёәиӯҰжҠҘеҲӣе»әгҖӮ зӮ№еҮ»дё»йЎөи§ҰеҸ‘зҡ„дәӢ件пјҢеҸҜд»ҘдҪҝз”Ёж·ұе…Ҙи°ғжҹҘе·Ҙе…·дәҶи§ЈжҪңеңЁе®үе…ЁеЁҒиғҒзҡ„иҢғеӣҙпјҢ并жүҫеҲ°дәӢ件и§ҰеҸ‘зҡ„ж №жң¬еҺҹеӣ гҖӮеҸҜд»ҘеңЁдәӨдә’ејҸеӣҫеҪўдёӯйҖүжӢ©дёҖдёӘе®һдҪ“пјҢд»ҘжҸҗеҸ–жңүе…ізү№е®ҡе®һдҪ“зҡ„зӣёе…ідҝЎжҒҜпјҢ然еҗҺеҗ‘дёӢй’»еҸ–еҲ°иҜҘе®һдҪ“еҸҠе…¶иҝһжҺҘпјҢд»ҘиҺ·еҸ–еЁҒиғҒзҡ„ж №жң¬еҺҹеӣ пјҢ然еҗҺе°ҶдёҖдәӣе…ій”®дҝЎжҒҜиҝӣиЎҢз»“еҗҲеҲҶжһҗпјҢеҲӨж–ӯиҜҘдәӢ件жҳҜеҗҰеӯҳеңЁеЁҒиғҒгҖӮпјҲеӣҫдҫӢдёәз”ЁжҲ·дёҫжҠҘй’“йұјйӮ®д»¶зҡ„дәӢ件пјүгҖӮ и§ЈеҶідәҶзү№е®ҡдәӢ件жҲ–иҖ…еҪ“жӮЁзҡ„и°ғжҹҘжңүз»“и®әж—¶пјҢжӮЁеҸҜд»Ҙе°ҶдәӢ件зҡ„зҠ¶жҖҒи®ҫзҪ®дёәе…ій—ӯгҖӮеҪ“жӮЁе…ій—ӯдәӢ件时пјҢжӮЁеҸҜд»ҘйҖҡиҝҮжҢҮе®ҡе…ій—ӯе®ғзҡ„еҺҹеӣ жқҘеҲҶзұ»дәӢ件гҖӮзӮ№еҮ»йҖүжӢ©еҲҶзұ»е№¶д»ҺдёӢжӢүеҲ—иЎЁдёӯйҖүжӢ©д»ҘдёӢе…¶дёӯдёҖдёӘпјҡ зңҹжӯЈ - еҸҜз–‘жҙ»еҠЁ иүҜжҖ§ - еҸҜз–‘дҪҶз¬ҰеҗҲйў„жңҹ еҒҮжӯЈ - иӯҰжҠҘйҖ»иҫ‘дёҚжӯЈзЎ® еҒҮжӯЈ - ж•°жҚ®дёҚжӯЈзЎ® жңӘзЎ®е®ҡ йҖүжӢ©йҖӮеҪ“зҡ„еҲҶзұ»еҗҺпјҢеҸҜд»Ҙж·»еҠ дёҖдәӣжҸҸиҝ°жҖ§зҡ„ж–Үжң¬гҖӮиҝҷж ·дјҡж–№дҫҝеҜ№жӯӨдәӢ件иҝӣиЎҢеӣһйЎҫгҖӮеҪ“жӮЁе®ҢжҲҗеҗҺзӮ№еҮ»еә”з”ЁпјҢдәӢ件е°Ҷиў«е…ій—ӯгҖӮ иҮіжӯӨпјҢиҝҷе°ұжҳҜйЈһз»ңSOCдҪҝз”ЁAzure Sentinelд»ҺжҺҘе…Ҙж•°жҚ®жәҗеҲ°еӨ„зҗҶи§ҰеҸ‘дәӢ件жҲ–иӯҰжҠҘзҡ„дёҖдёӘе®Ңж•ҙжөҒзЁӢгҖӮ еңЁе®үе…ЁйўҶеҹҹпјҢеҖҹеҠ© Azure SentinelпјҢйЈһз»ңSOCе°ҶдёәжӮЁеҲҶжһҗжңҖж–°зҡ„дҝЎжҒҜе®үе…ЁеЁҒиғҒжғ…жҠҘпјҢиҖҢиҝҷдәӣжғ…жҠҘжҳҜMicrosoftйҖҡиҝҮжҜҸеӨ©еҜ№ж•°дёҮдәҝдёӘдҝЎеҸ·иҝӣиЎҢеҲҶжһҗиҖҢиҺ·еҫ—зҡ„гҖӮ еҖҹеҠ© Microsoft ж•°еҚҒе№ҙжқҘеңЁе…ЁзҗғиҢғеӣҙеҶ…з®ЎзҗҶе®үе…ЁжҖ§ж–№йқўзҡ„з»ҸйӘҢпјҢFlyingnets еҸҜд»ҘдёәжӮЁзҡ„дјҒдёҡжү“йҖ жӣҙе®үе…Ёзҡ„дҝЎжҒҜзҺҜеўғгҖӮ дёӢеӣҫжҳҜAzure SentinelеҸҜд»ҘжҺҘе…Ҙж•°жҚ®жәҗзҡ„жё…еҚ•:

05 дё»еҠЁжҗңеҜ»еЁҒиғҒдәӢ件

05 дё»еҠЁжҗңеҜ»еЁҒиғҒдәӢ件

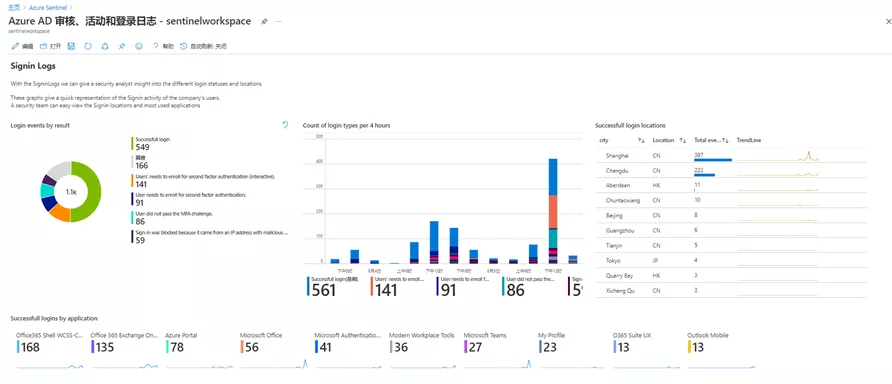

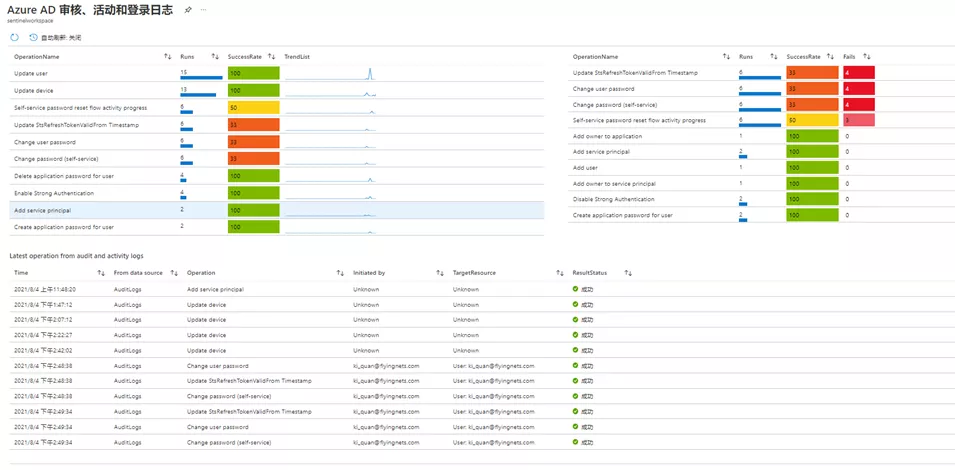

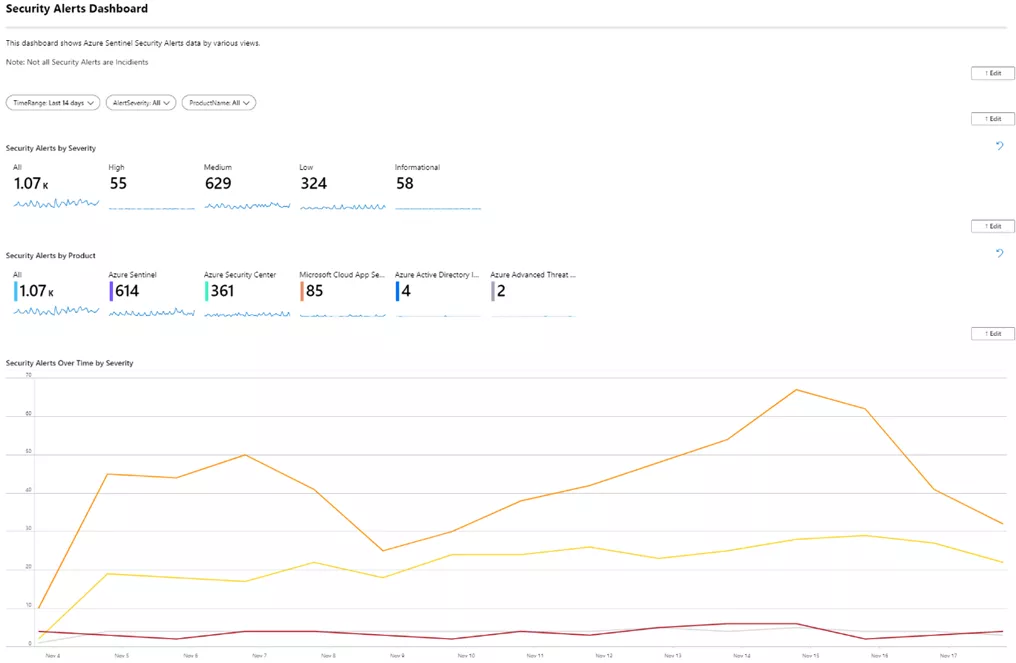

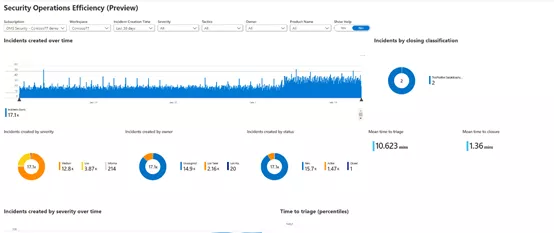

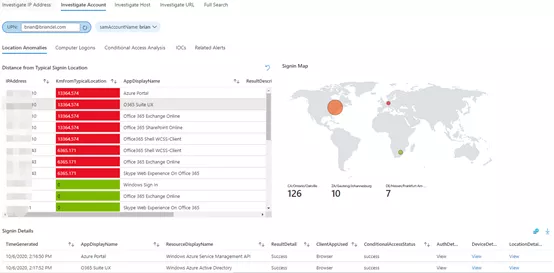

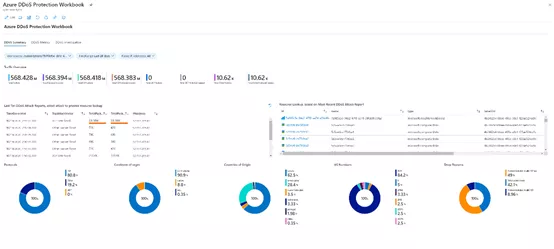

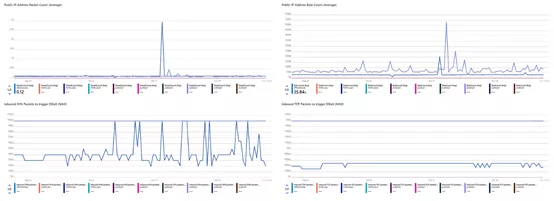

Azure SentinelеҜ№жҺҘе…Ҙж•°жҚ®еҲҶжһҗеҸҜи§ҶеҢ–йЎөйқўпјҡ

- еҰӮдҪ•еңЁiPhoneдёҠеҝ«йҖҹжүҫеҲ°TikTokеҘҪеҸӢпјҹиҝҷдёӨдёӘз®ҖеҚ•ж–№жі•иҪ»жқҫжҗһе®ҡпјҒ

- еӣҪеҶ…з”ЁжҲ·еҰӮдҪ•дёӢиҪҪе’ҢдҪҝз”ЁTikTokпјҹиӢ№жһңе’Ңе®үеҚ“и®ҫеӨҮжңүдёҚеҗҢиҰҒжұӮеҗ—пјҹ

- дё»иҙҰеҸ·дёҺеүҜиҙҰеҸ·еҰӮдҪ•й…ҚеҗҲзӣҙж’ӯпјҹжҸӯз§ҳеӨ§еҸ·зІүдёқеўһй•ҝзҡ„з§ҳиҜҖпјҒ

- TikTokиҪҜи·Ҝз”ұзңҹзҡ„жңүеҝ…иҰҒеҗ—пјҹеҰӮдҪ•и®©дҪ зҡ„зҪ‘йҖҹжҜ”еҲ«дәәеҝ«пјҹ

- еӣҪеҶ…ж— жі•жӯЈеёёдҪҝз”ЁTikTokпјҹиҝҷдәӣи®ҫзҪ®дҪ зҹҘйҒ“дәҶеҗ—пјҹ

- TikTokеёҰиҙ§жқғйҷҗеҰӮдҪ•з”іиҜ·пјҹе•Ҷе“Ғж©ұзӘ—иҪ»жқҫеҸҳзҺ°пјҢдҪ еӯҰдјҡдәҶеҗ—пјҹ

- дёәд»Җд№ҲеӣҪеҶ…еҪұи§ҶеүӘиҫ‘дёҚиөҡй’ұдәҶпјҹTikTokиғҪеҗҰжҲҗдёәдҪ зҡ„дёӢдёҖдёӘиөҡй’ұеҲ©еҷЁпјҹ

- TikTokзҹӯи§Ҷйў‘еёҰиҙ§жҖҺж ·жүҚиғҪжңҲиөҡ20дёҮпјҹе°ҸеӣўйҳҹеҰӮдҪ•еҝ«йҖҹе®һзҺ°й«ҳ收зӣҠпјҹ