д»Һ

ж¬Ў

ж¬Ў

еңЁжң¬зі»еҲ—зҡ„дёҠзҜҮж–Үз« дёӯпјҢжҲ‘们з®ҖиҰҒд»Ӣз»ҚдәҶйӣ¶дҝЎд»»е®үе…Ёж–№жі•жҳҜд»Җд№ҲпјҢд»ҘеҸҠдёәдҪ•иҰҒдҪҝз”ЁиҜҘж–№жі•гҖӮжң¬зҜҮпјҢжҲ‘们е°ҶдёҖиө·жқҘзңӢзңӢеҰӮдҪ•еҖҹеҠ©Akamaiдә§е“Ғе’Ңи§ЈеҶіж–№жЎҲеҝ«йҖҹжһ„е»әйҖӮеҗҲиҮӘе·ұе®һйҷ…жғ…еҶөзҡ„йӣ¶дҝЎд»»зҪ‘з»ңжһ¶жһ„гҖӮ

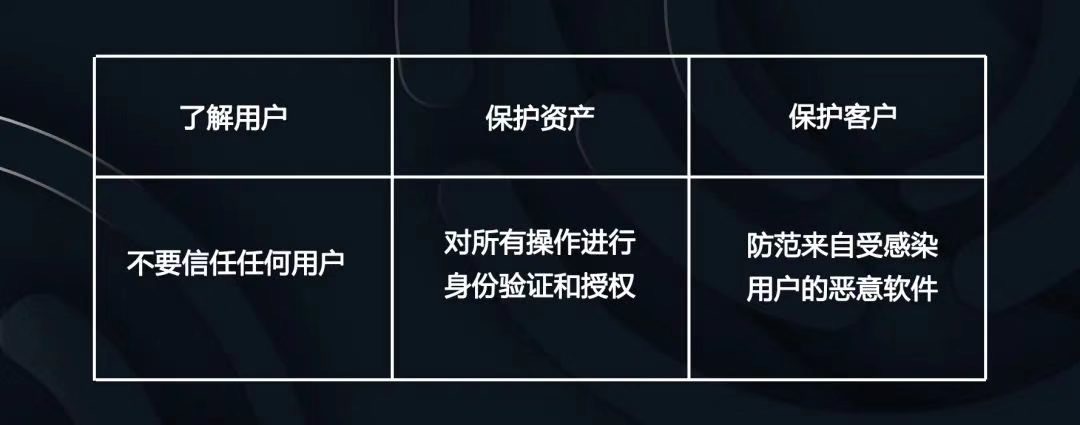

йҰ–е…ҲеҲ«еҝҳдәҶпјҢеҜ№дәҺйӣ¶дҝЎд»»пјҢжҲ‘们жӣҫжҸҗеҮәеҮ дёӘжңҖеҹәжң¬зҡ„еҺҹеҲҷпјҡ

жҺҘдёӢжқҘжҲ‘们е°ұдёҖиө·еӣҙз»•иҝҷдәӣеҺҹеҲҷпјҢејҖе§ӢиҮӘе·ұзҡ„йӣ¶дҝЎд»»д№Ӣж—…еҗ§гҖӮ

Akamai Edge Security Services

йӣ¶дҝЎд»»жһ¶жһ„зҡ„е®һзҺ°ж–№ејҸжңүеҫҲеӨҡпјҢдёҖз§ҚйқһеёёжөҒиЎҢзҡ„ж–№ејҸжҳҜеңЁиҮӘе·ұзҡ„DMZпјҲDemilitarized ZoneпјҢйҡ”зҰ»еҢәпјүдёӯиҝҗиЎҢи®ҝй—®д»ЈзҗҶгҖӮдҪҶиҝҷз§Қж–№ејҸеүҠејұдәҶеҖҹеҠ©дә‘е№іеҸ°еүҠејұж”»еҮ»пјҢиҺ·еҫ—ж— йҷҗеёҰе®Ҫзҡ„зј“еӯҳпјҢд»ҘеҸҠжҢүйңҖиҮӘеҠЁжү©еұ•иө„жәҗзҡ„иғҪеҠӣгҖӮ

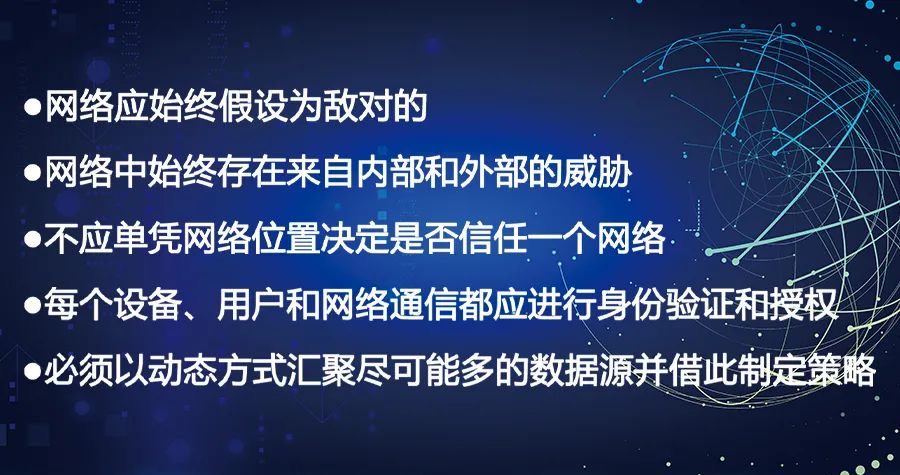

дҪңдёәдёҖ家дә‘еҺҹз”ҹе…¬еҸёпјҢиҮӘ20еӨҡе№ҙеүҚжҲҗз«Ӣд»ҘжқҘпјҢAkamaiе§Ӣз»ҲеңЁиҫ№зјҳдҪҚзҪ®иҝҗиҗҘиҮӘе·ұзҡ„жңҚеҠЎгҖӮжҲ‘们и®ҫи®ЎдәҶдёҖз§Қйӣ¶дҝЎд»»зҪ‘з»ңи®ҝй—®пјҲZTNAпјүжҠҖжңҜпјҡиә«д»Ҫж„ҹзҹҘд»ЈзҗҶгҖӮиҝҷз§Қд»ЈзҗҶиҝҗиЎҢеңЁдә‘дёӯпјҢеҸҜжҢүйңҖжү©еұ•пјҢеңЁAkamaiзҡ„е№іеҸ°пјҲиҖҢйқһз”ЁжҲ·и®ҫеӨҮпјүдёҠжү§иЎҢйңҖиҰҒиҖ—иҙ№еӨ§йҮҸCPUиө„жәҗзҡ„ж“ҚдҪңпјҢеҖҹжӯӨеүҠејұж”»еҮ»е№¶е°Ҷзј“еӯҳзҡ„еҶ…е®№дәӨд»ҳз»ҷи·қзҰ»жңҖиҝ‘зҡ„з”ЁжҲ·гҖӮиҝҷеҘ—еҗҚдёәEnterprise Application Accessзҡ„жҠҖжңҜпјҢе…¶еҹәжң¬жһ¶жһ„жҳҜиҝҷж ·зҡ„пјҡ

еңЁдёҠиҝ°жһ¶жһ„дёӯпјҢжҲ‘们еҸҜд»Ҙеҗ‘зү№е®ҡеә”з”ЁзЁӢеәҸпјҲиҖҢйқһж•ҙдёӘдјҒдёҡзҪ‘з»ңпјүжҸҗдҫӣи®ҝй—®гҖӮдҪҶжӯӨ时并дёҚйңҖиҰҒеңЁDMZдёӯж”ҫзҪ®и®ҝй—®д»ЈзҗҶпјҢиҖҢжҳҜеҸҜд»ҘеңЁйҳІзҒ«еўҷд№ӢеҗҺиҝҗиЎҢдёҖдёӘеҗҚдёәAkamai Enterprise Application Access Connectorзҡ„е°ҸеһӢиҷҡжӢҹжңәпјҢиҜҘиҷҡжӢҹжңәжІЎеҝ…иҰҒпјҢд№ҹдёҚеә”иҜҘж”ҫеңЁDMZдёӯгҖӮе®ғдҪҝз”ЁдәҶз§ҒжңүIPең°еқҖпјҢж— жі•зӣҙжҺҘйҖҡиҝҮдә’иҒ”зҪ‘и®ҝй—®пјҢ并且еңЁиЎЁзҺ°дёҠпјҢе®ғдёҺжҲ‘们ж”ҫеңЁйҳІзҒ«еўҷд№ӢеҗҺзҡ„е…¶д»–еә”з”ЁзЁӢеәҸе®Ңе…ЁзӣёеҗҢгҖӮ

Enterprise Application Access ConnectorеҗҜеҠЁеҗҺпјҢдҫҝдјҡз«ӢеҚідёҺAkamaiе№іеҸ°е»әз«ӢеҠ еҜҶиҝһжҺҘпјҢйҡҸеҗҺеҚіеҸҜд»ҺAkamaiжңҚеҠЎеҷЁдёӢиҪҪй…ҚзҪ®дҝЎжҒҜпјҢејҖе§Ӣдёәз”ЁжҲ·е’Ңеә”з”ЁзЁӢеәҸзҡ„и®ҝй—®жҸҗдҫӣжңҚеҠЎгҖӮ

еҪ“еҶ…йғЁеә”з”ЁзЁӢеәҸиҜ•еӣҫи®ҝй—®дёҖдёӘжңҚеҠЎж—¶пјҢдјҡйҖҡиҝҮDNS CNAMEйҮҚе®ҡеҗ‘иҮіAkamai Intelligent Edge Platform?гҖӮеҰӮжһңжңҖз»Ҳз”ЁжҲ·е’Ң他们зҡ„и®ҫеӨҮйЎәеҲ©йҖҡиҝҮдәҶжүҖжңүжЈҖжҹҘпјҢеҚіеҸҜйҖҡиҝҮи·Ҝз”ұдҫқж¬ЎиҝӣиЎҢиә«д»ҪйӘҢиҜҒгҖҒеӨҡйҮҚиә«д»ҪйӘҢиҜҒпјҲMFAпјүгҖҒеҚ•зӮ№зҷ»еҪ•пјҲSSOпјүпјҢжңҖз»Ҳжү§иЎҢиҺ·еҫ—жү№еҮҶзҡ„ж“ҚдҪңгҖӮ

и®ҝй—®еә”з”ЁзЁӢеәҸпјҢиҖҢйқһи®ҝй—®ж•ҙдёӘзҪ‘з»ң

жҳҜеҗҰи§үеҫ—дёҠиҝ°ж–№ејҸдёҺзӣ®еүҚеӨ§йғЁеҲҶдјҒдёҡе№ҝжіӣдҪҝз”Ёзҡ„иҷҡжӢҹдё“з”ЁзҪ‘з»ңжҠҖжңҜе·®дёҚеӨҡпјҹ并йқһеҰӮжӯӨпјҒиҷҡжӢҹдё“з”ЁзҪ‘з»ңжҠҖжңҜжҸҗдҫӣзҡ„жҳҜзҪ‘з»ңзә§зҡ„и®ҝй—®иғҪеҠӣпјҢдёҖж—ҰйЎәеҲ©йҖҡиҝҮиә«д»ҪйӘҢиҜҒпјҢе°ҶиғҪеңЁеҶ…зҪ‘дёӯйҖҡиЎҢж— йҳ»пјӣAkamai Enterprise Application AccessзЎ®дҝқдәҶз”ЁжҲ·еҸӘиғҪи®ҝй—®иҮӘе·ұжңүжқғи®ҝй—®зҡ„зү№е®ҡеә”з”ЁзЁӢеәҸпјҢиҖҢйқһж•ҙдёӘзҪ‘з»ңгҖӮ

жҖ§иғҪй—®йўҳеҗҢж ·дёҚе®№еҝҪи§ҶгҖӮеңЁжңҖз®ҖеҚ•еҪўжҖҒзҡ„иҷҡжӢҹдё“з”ЁзҪ‘з»ңдёӯпјҢжүҖжңүжөҒйҮҸйғҪиҰҒеӣһжөҒиҮідҪҚдәҺдёӯеӨ®зҡ„ж•°жҚ®дёӯеҝғеҹәзЎҖжһ¶жһ„пјҢиҝҷеҸҜиғҪеҜјиҮҙжҹҗдәӣдә’иҒ”зҪ‘еә”з”ЁжҲ–SaaSеә”з”Ёи®ҝй—®йҖҹеәҰеӨ§еҸ—еҪұе“ҚпјҢ并еҠ еү§дјҒдёҡдә’иҒ”зҪ‘дёҠиЎҢй“ҫи·ҜжӢҘе өжғ…еҶөгҖӮеҜ№дәҺдёҚеңЁжң¬ең°зҡ„з”ЁжҲ·пјҢ他们и®ҝй—®дә’иҒ”зҪ‘еә”з”ЁжүҖдә§з”ҹзҡ„жөҒйҮҸпјҢеҸҲдёәдҪ•иҰҒиҝ”еӣһдјҒдёҡж•°жҚ®дёӯеҝғвҖңз»•дёҖеңҲвҖқе‘ўпјҹ

дёәйҷҚдҪҺжҖ§иғҪиҙҹжӢ…пјҢйҖҡеёёйңҖиҰҒйғЁзҪІеҲҶзҰ»йҡ§йҒ“пјҲSplit tunnelпјүпјҢ并ж Үи®°е“ӘдәӣIPең°еқҖж®өзҡ„и®ҝй—®йңҖиҰҒйҖҡиҝҮиҷҡжӢҹдё“з”ЁзҪ‘з»ңдј иҫ“пјҢе“ӘдәӣеҸҜд»ҘзӣҙжҺҘеҸ‘йҖҒеҲ°дә’иҒ”зҪ‘гҖӮеҪ“дјҒдёҡзҪ‘з»ңеҸӘжңүдёҖдёӘеҶ…йғЁиҫ№з•Ңж—¶пјҢиҝҷжҳҜдёҖз§Қз®ҖеҚ•жңүж•Ҳзҡ„ж–№жі•гҖӮ然иҖҢйҡҸзқҖж•°жҚ®дёӯеҝғе’ҢиҷҡжӢҹз§Ғжңүдә‘пјҲVPCпјүзҡ„йҮҮз”ЁпјҢиҝҷз§Қж–№ејҸд№ҹеҸҳеҫ—ж—ҘзӣҠеӨҚжқӮгҖӮ

Akamai Enterprise Application AccessеңЁиҝҷз§Қжғ…еҶөдёӢеҹәдәҺд»ЈзҗҶпјҢеҸҜд»Ҙе®һзҺ°еә”з”ЁзЁӢеәҸзә§еҲ«и®ҝй—®зҡ„ж–№жі•е°ұжӣҙжңүеҗёеј•еҠӣдәҶгҖӮеңЁеә”з”ЁзЁӢеәҸзә§еҲ«зҡ„и®ҝй—®дёӯпјҢжҖ§иғҪдёҺе®үе…ЁжҖ§еҸҳеҫ—дёҺеӨҚжқӮжҖ§еҪ»еә•ж— е…ігҖӮеңЁе’–е•ЎйҰҶдёӯиҝңзЁӢеҠһе…¬зҡ„е‘ҳе·ҘпјҢдёҺиә«еӨ„еҠһе…¬е®Өзҡ„е‘ҳе·ҘеҸҜд»ҘиҺ·еҫ—е®Ңе…ЁзӣёеҗҢзҡ„дҪ“йӘҢгҖӮиҝҷдёҖеҲҮеҸӘйңҖиҰҒдёҖдёӘеҹәжң¬еүҚжҸҗпјҡз”ЁжҲ·е·ІиҺ·еҫ—еҝ…иҰҒжҺҲжқғпјҢ并且жүҖз”Ёзҡ„и®ҫеӨҮеңЁе®үе…ЁжҖ§ж–№йқўж»Ўи¶іиҰҒжұӮгҖӮ

жҖ»з»“

еңЁйӣ¶дҝЎд»»жһ¶жһ„зҡ„жһ„е»әиҝҮзЁӢдёӯпјҢйҮҚзӮ№еңЁдәҺиҰҒжҳҺзЎ®дёүдёӘе…ій”®зӣ®ж Үпјҡ

йҡҸеҗҺйңҖиҰҒжҳҺзЎ®пјҡдј з»ҹзҡ„дёӯеҝғиҫҗе°„еһӢзҪ‘з»ңжһ¶жһ„д»ҘеҸҠй…ҚеҘ—зҡ„вҖңеҹҺе Ўе’ҢжҠӨеҹҺжІівҖқе®үе…Ёиҫ№з•ҢпјҢе·Із»Ҹж— жі•еңЁеҪ“д»Ҡдә‘е’Ң移еҠЁзҡ„дё–з•ҢдёӯжҸҗдҫӣдјҒдёҡжүҖйңҖзҡ„жҖ§иғҪе’Ңе®үе…ЁжҖ§гҖӮиҝҷжҳҜжүҖжңүдјҒдёҡйғҪдёҚеҫ—дёҚйқўеҜ№зҡ„й—®йўҳгҖӮз®ҖиҖҢиЁҖд№ӢпјҢдҪҚдәҺиҫ№з•ҢеҶ…йғЁдёҚж„Ҹе‘ізқҖе°ұжҳҜе®үе…Ёзҡ„пјҢеӣ дёәиҫ№з•Ңжң¬иә«ж—©е·ІдёҚеӨҚеӯҳеңЁпјҒ

Akamaiж——дёӢдё°еҜҢзҡ„дә‘е®үе…ЁжңҚеҠЎзӣёдә’з»“еҗҲпјҢеҸҜйЎәеҲ©жһ„е»әе…Ёйқўзҡ„йӣ¶дҝЎд»»е®үе…Ёжһ¶жһ„пјҢдёҚд»…еҸҜд»ҘеңЁдә‘еҺҹз”ҹдё–з•ҢдёӯжҸҗдҫӣе®үе…Ёзҡ„еә”з”ЁзЁӢеәҸи®ҝй—®йҖ”еҫ„пјҢиҖҢдё”еҸҜд»ҘеҖҹеҠ©дә‘зҡ„ејәеӨ§иғҪеҠӣеҮ д№Һе®Ңе…Ёж¶ҲйҷӨеҜ№дё”еҶ…йғЁзҪ‘з»ңзҡ„йңҖжұӮгҖӮ

йҖҡиҝҮеҲ©з”Ёе…Ҳиҝӣзҡ„еҲҶеёғејҸZTNAи§ЈеҶіж–№жЎҲпјҢ并й…ҚеҗҲAkamai Intelligent Edge Platform?ејәеӨ§зҡ„еҠҹиғҪпјҢдјҒдёҡеҸҜд»Ҙз”Ёз®ҖеҚ•гҖҒиҪ»жқҫгҖҒеҝ«жҚ·зҡ„ж–№ејҸйЎәеҲ©жӯҘе…ҘвҖңж— иҫ№з•ҢвҖқдё–з•ҢпјҢ并еҖҹеҠ©AkamaiеңЁдёҡз•ҢдәҢеҚҒеӨҡе№ҙжқҘжүҖз§ҜзҙҜзҡ„пјҢд№…з»ҸиҖғйӘҢзҡ„з»ҸйӘҢе’ҢжҠҖжңҜеӨ§е№…зј“и§ЈеҸҜиғҪйҒӯйҒҮзҡ„йЈҺйҷ©пјҢиҺ·еҫ—жӣҙжөҒз•…зҡ„жҖ§иғҪгҖӮ

- еҰӮдҪ•еңЁiPhoneдёҠеҝ«йҖҹжүҫеҲ°TikTokеҘҪеҸӢпјҹиҝҷдёӨдёӘз®ҖеҚ•ж–№жі•иҪ»жқҫжҗһе®ҡпјҒ

- еӣҪеҶ…з”ЁжҲ·еҰӮдҪ•дёӢиҪҪе’ҢдҪҝз”ЁTikTokпјҹиӢ№жһңе’Ңе®үеҚ“и®ҫеӨҮжңүдёҚеҗҢиҰҒжұӮеҗ—пјҹ

- дё»иҙҰеҸ·дёҺеүҜиҙҰеҸ·еҰӮдҪ•й…ҚеҗҲзӣҙж’ӯпјҹжҸӯз§ҳеӨ§еҸ·зІүдёқеўһй•ҝзҡ„з§ҳиҜҖпјҒ

- TikTokиҪҜи·Ҝз”ұзңҹзҡ„жңүеҝ…иҰҒеҗ—пјҹеҰӮдҪ•и®©дҪ зҡ„зҪ‘йҖҹжҜ”еҲ«дәәеҝ«пјҹ

- еӣҪеҶ…ж— жі•жӯЈеёёдҪҝз”ЁTikTokпјҹиҝҷдәӣи®ҫзҪ®дҪ зҹҘйҒ“дәҶеҗ—пјҹ

- TikTokеёҰиҙ§жқғйҷҗеҰӮдҪ•з”іиҜ·пјҹе•Ҷе“Ғж©ұзӘ—иҪ»жқҫеҸҳзҺ°пјҢдҪ еӯҰдјҡдәҶеҗ—пјҹ

- дёәд»Җд№ҲеӣҪеҶ…еҪұи§ҶеүӘиҫ‘дёҚиөҡй’ұдәҶпјҹTikTokиғҪеҗҰжҲҗдёәдҪ зҡ„дёӢдёҖдёӘиөҡй’ұеҲ©еҷЁпјҹ

- TikTokзҹӯи§Ҷйў‘еёҰиҙ§жҖҺж ·жүҚиғҪжңҲиөҡ20дёҮпјҹе°ҸеӣўйҳҹеҰӮдҪ•еҝ«йҖҹе®һзҺ°й«ҳ收зӣҠпјҹ