Azure OMIGODжјҸжҙһеңЁйҮҺеҲ©з”Ё

ж¬Ў

ж¬Ў

ж”»еҮ»иҖ…еҲ©з”ЁMicrosoft Azure OMIGODжјҸжҙһйҮҠж”ҫMiraiе’ҢжҢ–зҹҝжңәгҖӮ

Open Management Infrastructure (OMIпјҢејҖж”ҫз®ЎзҗҶеҹәзЎҖи®ҫж–Ҫ)жҳҜдёәLinuxе’ҢUnixзі»з»ҹи®ҫи®Ўзҡ„зұ»дјјWindows Management Infrastructure (WMIпјҢWindowsз®ЎзҗҶеҹәзЎҖи®ҫж–Ҫ)зҡ„ејҖжәҗе·Ҙе…·пјҢеҸҜд»Ҙз”ЁдәҺITзҺҜеўғзҡ„зӣ‘жҺ§гҖҒиө„дә§з®ЎзҗҶе’ҢеҗҢжӯҘй…ҚзҪ®зӯүгҖӮ

жјҸжҙһжҰӮиҝ°

OMI д»ЈзҗҶд»ҘжңҖй«ҳжқғйҷҗrootиҝҗиЎҢпјҢд»»ж„Ҹз”ЁжҲ·йғҪеҸҜд»ҘдҪҝз”ЁUnix socketжҲ–йҖҡиҝҮHTTP APIдёҺд№ӢйҖҡдҝЎгҖӮз ”з©¶дәәе‘ҳеңЁMicrosoft Azure OMIдёӯеҸ‘зҺ°дәҶ4дёӘ0 dayе®үе…ЁжјҸжҙһвҖ”вҖ”OMIGODпјҢж”»еҮ»иҖ…еҲ©з”ЁиҝҷдәӣжјҸжҙһеҸҜд»ҘдҪҝеӨ–йғЁз”ЁжҲ·жҲ–дҪҺжқғйҷҗз”ЁжҲ·еңЁзӣ®ж ҮжңәеҷЁдёҠиҝңзЁӢжү§иЎҢд»Јз ҒжҲ–е®һзҺ°жқғйҷҗжҸҗеҚҮпјҡ

CVE-2021-38647 (CVSSиҜ„еҲҶ: 9.8) вҖ“ OMIиҝңзЁӢд»Јз Ғжү§иЎҢжјҸжҙһ

CVE-2021-38648 (CVSSиҜ„еҲҶ: 7.8) вҖ“ OMIжқғйҷҗжҸҗеҚҮжјҸжҙһ

CVE-2021-38645 (CVSSиҜ„еҲҶ: 7.8) - OMIжқғйҷҗжҸҗеҚҮжјҸжҙһ

CVE-2021-38649 (CVSSиҜ„еҲҶ: 7.0) - OMIжқғйҷҗжҸҗеҚҮжјҸжҙһ

4дёӘ0 dayжјҸжҙһдёӯжңү3дёӘжҳҜжқғйҷҗжҸҗеҚҮжјҸжҙһпјҢж”»еҮ»иҖ…еҲ©з”Ёзӣёе…іжјҸжҙһеҸҜд»ҘеңЁе®үиЈ…OMIзҡ„жңәеҷЁдёҠиҺ·еҫ—жңҖй«ҳжқғйҷҗпјӣ第4дёӘжјҸжҙһжҳҜиҝңзЁӢд»Јз Ғжү§иЎҢжјҸжҙһпјҢCVSSиҜ„еҲҶ9.8еҲҶпјҢд№ҹжҳҜиҝҷ4дёӘжјҸжҙһдёӯжңҖдёҘйҮҚзҡ„гҖӮ

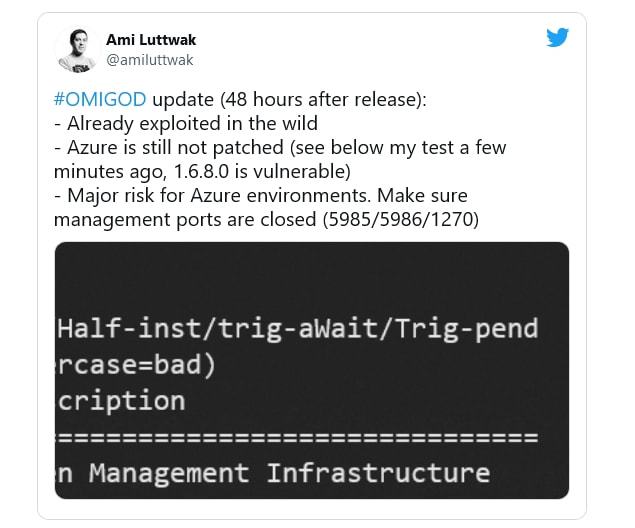

жјҸжҙһеңЁйҮҺеҲ©з”Ё

9жңҲпјҢеҫ®иҪҜеңЁеҫ®иҪҜиЎҘдёҒж—Ҙдҝ®еӨҚдәҶиҝҷ4дёӘе®үе…ЁжјҸжҙһгҖӮдҪҶйҡҸеҗҺе°ұжңүз ”з©¶дәәе‘ҳеҸ‘зҺ°ж”»еҮ»иҖ…еҲ©з”Ёзӣёе…іжјҸжҙһиҝӣиЎҢеғөе°ёзҪ‘з»ңж”»еҮ»е’Ңдј ж’ӯеҠ еҜҶиҙ§еёҒжҢ–зҹҝжҒ¶ж„ҸиҪҜ件гҖӮ

еҫ·еӣҪе®үе…Ёз ”з©¶дәәе‘ҳGermГЎn FernГЎndezз§°пјҢж”»еҮ»иҖ…жү«жҸҸдә’иҒ”зҪ‘дёҠжҡҙйңІзҡ„Azure LinuxиҷҡжӢҹжңәпјҢ然еҗҺеҸ‘зҺ°жңүи¶…иҝҮ110еҸ°жңҚеҠЎеҷЁеӯҳеңЁжјҸжҙһгҖӮ然еҗҺеҲ©з”Ёзӣёе…ізҡ„жјҸжҙһеҲ©з”Ёжһ„йҖ еғөе°ёзҪ‘з»ңгҖӮ

е®үе…Ёз ”з©¶дәәе‘ҳKevin BeaumontиҝҳеҸ‘зҺ°жңүж”»еҮ»иҖ…еҲ©з”ЁOMIGODжјҸжҙһжқҘж”»еҮ»жңүеҸ—еҪұе“Қзҡ„AzureжңәеҷЁжқҘйғЁзҪІеҠ еҜҶиҙ§еёҒжҢ–зҹҝжңәpayloadгҖӮ

еҰӮдҪ•зЎ®дҝқAzureиҷҡжӢҹжңәе®үе…Ё

еҫ®иҪҜе·Із»ҸеҸ‘еёғдәҶжјҸжҙһиЎҘдёҒпјҢеҗҢж—¶еҫ®иҪҜд№ҹжӯЈеңЁеҗ‘жңӘеҗҜз”ЁиҮӘеҠЁжӣҙж–°зҡ„дә‘е®ўжҲ·жҺЁйҖҒе®үе…Ёжӣҙж–°гҖӮRedmondз§°пјҢеҸ—еҪұе“Қзҡ„з”ЁжҲ·еҝ…йЎ»е®үиЈ…иЎҘдёҒпјҢз”ЁжҲ·д№ҹеҸҜд»ҘйҖҡиҝҮеҶ…зҪ®зҡ„LinuxеҢ…з®ЎзҗҶеҷЁжүӢеҠЁжӣҙж–°OMIд»ЈзҗҶпјҢд№ҹеҸҜд»ҘдҪҝз”Ёе№іеҸ°зҡ„еҢ…з®ЎзҗҶеҷЁе·Ҙе…·жқҘжӣҙж–°OMIпјҢжҜ”еҰӮдҪҝз”Ёе‘Ҫд»Өsudo apt-get install omiжҲ–sudo yum install omiгҖӮ

жӣҙеӨҡжҠҖжңҜз»ҶиҠӮеҸӮи§Ғпјҡhttps://www.wiz.io/blog/secret-agent-exposes-azure-customers-to-unauthorized-code-execution

жқҘжәҗпјҡhttps://thehackernews.com/2021/09/critical-flaws-discovered-in-azure-app.htm

еҸӮиҖғеҸҠжқҘжәҗпјҡhttps://www.bleepingcomputer.com/news/security/omigod-microsoft-azure-vms-exploited-to-drop-mirai-miners/

- еҰӮдҪ•еңЁiPhoneдёҠеҝ«йҖҹжүҫеҲ°TikTokеҘҪеҸӢпјҹиҝҷдёӨдёӘз®ҖеҚ•ж–№жі•иҪ»жқҫжҗһе®ҡпјҒ

- еӣҪеҶ…з”ЁжҲ·еҰӮдҪ•дёӢиҪҪе’ҢдҪҝз”ЁTikTokпјҹиӢ№жһңе’Ңе®үеҚ“и®ҫеӨҮжңүдёҚеҗҢиҰҒжұӮеҗ—пјҹ

- дё»иҙҰеҸ·дёҺеүҜиҙҰеҸ·еҰӮдҪ•й…ҚеҗҲзӣҙж’ӯпјҹжҸӯз§ҳеӨ§еҸ·зІүдёқеўһй•ҝзҡ„з§ҳиҜҖпјҒ

- TikTokиҪҜи·Ҝз”ұзңҹзҡ„жңүеҝ…иҰҒеҗ—пјҹеҰӮдҪ•и®©дҪ зҡ„зҪ‘йҖҹжҜ”еҲ«дәәеҝ«пјҹ

- еӣҪеҶ…ж— жі•жӯЈеёёдҪҝз”ЁTikTokпјҹиҝҷдәӣи®ҫзҪ®дҪ зҹҘйҒ“дәҶеҗ—пјҹ

- TikTokеёҰиҙ§жқғйҷҗеҰӮдҪ•з”іиҜ·пјҹе•Ҷе“Ғж©ұзӘ—иҪ»жқҫеҸҳзҺ°пјҢдҪ еӯҰдјҡдәҶеҗ—пјҹ

- дёәд»Җд№ҲеӣҪеҶ…еҪұи§ҶеүӘиҫ‘дёҚиөҡй’ұдәҶпјҹTikTokиғҪеҗҰжҲҗдёәдҪ зҡ„дёӢдёҖдёӘиөҡй’ұеҲ©еҷЁпјҹ

- TikTokзҹӯи§Ҷйў‘еёҰиҙ§жҖҺж ·жүҚиғҪжңҲиөҡ20дёҮпјҹе°ҸеӣўйҳҹеҰӮдҪ•еҝ«йҖҹе®һзҺ°й«ҳ收зӣҠпјҹ