CISOУЂџуёд | тдѓСйЋТъёт╗║С╝ЂСИџу╗ёу╗ЄуџёуйЉу╗ют«ЅтЁежЪДТђДтњїТЋ░тГЌУ┐ъу╗ГТђД

ТгА

ТгА

уЏ«тЅЇуйЉу╗ют«ЅтЁеТђЂті┐СИЦт│╗№╝їтљёуДЇтІњу┤бТћ╗тЄ╗сђЂТЋ░ТЇ«Т│ёжю▓сђЂуйЉу╗юуа┤тЮЈт«ЅтЁеС║ІС╗Хт▒ѓтЄ║СИЇуЕи№╝їСйюСИ║С╝ЂСИџуџёуйЉу╗ют«ЅтЁеу«АуљєС║║тЉў№╝їТѕЉС╗гт║ћтйЊтдѓСйЋтЂџтЦйтЁЁтѕєуџёт║ћт»╣тЄєтцЄ№╝Ъ

тЏаТГц№╝їС╗ітцЕТЃ│УдЂтњїтцДт«ХУЂіУЂіРђюуйЉу╗ют«ЅтЁежЪДТђДРђЮ№╝ѕCybersecurity resiliency№╝ЅтњїРђюТЋ░тГЌУ┐ъу╗ГТђДРђЮ№╝ѕDigital continuity№╝ЅсђѓтЁѕУ░ѕУ░ѕРђюуйЉу╗ют«ЅтЁежЪДТђДРђЮ№╝ѕCybersecurity resiliency№╝Ѕ№╝џ

РђюResiliencyРђЮУ┐ЎСИфтЇЋУ»Їу┐╗У»ЉСИ║СИГТќЄТЌХжђџтИИу┐╗У»ЉСИ║Рђют╝╣ТђДРђЮ№╝їСйєТѕЉТЏ┤тќюТгбСй┐ућеРђюжЪДТђДРђЮ№╝їУ┐ЎТаиТЏ┤УЃйСйЊС╝џтЄ║тюеСИЇтѕЕт▒ђжЮбСИІРђютЮџжЪДСИЇТІћсђЂжАйт╝║т║ћт»╣РђЮуџёу▓ЙуЦъ№╝їУ┐ЎС╣ЪТў»ТѕЉС╗гС╗ітцЕТЅђУдЂтЁ│Т│еуџёРђюуйЉу╗ют«ЅтЁежЪДТђДРђЮуџёТаИт┐ЃСйЊуј░№╝Џ

тєЇУ░ѕУ░ѕРђюТЋ░тГЌУ┐ъу╗ГТђДРђЮ№╝ѕDigital continuity№╝Ѕ№╝џ

РђюСИџтіАУ┐ъу╗ГТђДРђЮ№╝ѕBusiness continuity№╝ЅтцДт«ХжЃйтљгтѕ░У┐ЄТЌаТЋ░ТгАС║є№╝їСйєТў»РђюТЋ░тГЌУ┐ъу╗ГТђДРђЮ№╝ѕDigital continuity№╝ЅтЈ»УЃйтцДт«Хтљгтѕ░СИЇтцџсђѓТюгУ┤еСИіТЮЦУ«▓№╝їТЋ░тГЌУ┐ъу╗ГТђДт░▒Тў»ТЋ░тГЌтїќТЌХС╗БуџёСИџтіАУ┐ъу╗ГТђД№╝їт╝║У░ЃуџёТў»ТЋ░тГЌтїќС┐АТЂ»/ITт║ћућеу│╗у╗ЪтюеСИџтіАСИГуџётЈ»ТїЂу╗ГТђД№╝їтюетЙѕтцџУ»ГтбЃСИГтЁХт«ътњїРђюСИџтіАУ┐ъу╗ГТђДРђЮтЪ║ТюгСИђУЄ┤сђѓ

уйЉу╗ют«ЅтЁежЪДТђДТїЄуџёТў»С╝ЂСИџу╗ёу╗ЄтюежЮбСИ┤тїЁТІгуйЉу╗ют«ЅтЁеТћ╗тЄ╗сђЂТюЇтіАСИГТќГуГЅтюетєЁуџётљёуДЇуйЉу╗ют«ЅтЁеС║ІС╗ХСИЇтѕЕтй▒тЊЇуџёт▒ђжЮбСИІ№╝їУЃйтцЪу╗Ду╗ГС╝ЂСИџСИџтіАУ┐љУљЦт╣ХС┐ЮТїЂтбъжЋ┐уџёУЃйтіЏсђѓТЇбтЈЦУ»ЮУђїУеђ№╝їуйЉу╗ют«ЅтЁежЪДТђДТў»ТЋ░тГЌУ┐ъу╗ГТђДтюеуйЉу╗ют«ЅтЁеТќ╣жЮбуџётЁиСйЊт▒Ћуј░№╝їТў»т▒ъС║јС╝ЂСИџТЋ┤СйЊТЋ░тГЌУ┐ъу╗ГТђД№╝ѕС╗ЦтЈіСИџтіАУ┐ъу╗ГТђД№╝ЅуџётЁХСИГСИђжЃетѕєсђѓ

тюеVUCAТЌХС╗Б№╝їТѕЉС╗гжЮбт»╣уџёСИќуЋїтњїуј»тбЃТюЅуЮђтцфтцџуџёСИЇуА«т«џТђДсђѓуЏИС┐АтцДт«ХжЃйуЪЦжЂЊРђютбеУЈ▓т«џтЙІРђЮ№╝џтдѓТъюС║ІТЃЁС╝џтЄ║жћЎ№╝їСИЇу«АУ┐ЎуДЇтЈ»УЃйТђДТюЅтцџт░Ј№╝їт«ЃТђ╗С╝џтЈЉућЪсђѓуйЉу╗ют«ЅтЁеС║дТў»тдѓТГц№╝їТѕЉС╗гуЏ«тЅЇжЮбт»╣уџёуйЉу╗ют«ЅтЁетеЂУЃЂТћ╗тЄ╗т╝║т║дтњїжбЉт║джЃйтюеТїЂу╗ГУ┐Џтїќ№╝їтЇ│СЙ┐ТѕЉС╗гтюеуйЉу╗ют«ЅтЁеТќ╣жЮбтЂџтЄ║С║єтиетцДуџёТіЋтЁЦ№╝їСйєТў»Т▓АТюЅУ░ЂтЈ»С╗ЦС┐ЮУ»Ђу╗Ют»╣уџёт«ЅтЁе№╝їТѕЉС╗гТђ╗С╝џжЮбСИ┤тљёуДЇуйЉу╗ют«ЅтЁеуџёТйютюежБјжЎЕ№╝їТЌаУ«║Тў»APTТћ╗тЄ╗сђЂтІњу┤буЌЁТ»њсђЂТЋ░ТЇ«Т│ёжю▓сђЂСЙЏт║ћжЊЙт«ЅтЁе№╝їТѕќУђЁуЏИтЁ│С║║тЉўуџёС║║СИ║тц▒У»»уГЅуГЅсђѓ

тЙ«Уй»тЪ║С║јУ┐Єтј╗СИђт╣┤уџёуЏИтЁ│т«бТѕиТюЇтіАСИјТћ»ТїЂ№╝їт»╣у╝║тц▒уйЉу╗ют«ЅтЁетЪ║уАђТјДтѕХУдЂТ▒ѓт»╝УЄ┤СИЦжЄЇтй▒тЊЇС╝ЂСИџуйЉу╗ют«ЅтЁежЪДТђДуџёТЃЁтєхУ┐ЏУАїу╗ЪУ«АтѕєТъљсђѓтдѓСИІУАеТЅђуц║№╝їС╗јСИГтЈ»С╗ЦуюІтѕ░тЁХСИГтїЁтљФС║єСИЇтљїу▒╗тъІуџётЙѕтцџтЏау┤а№╝їтЁЁтѕєСйЊуј░тЄ║С║єуйЉу╗ют«ЅтЁежЪДТђДуџётцЇТЮѓТђД№╝џ

С┐АТЂ»ТіђТю»уџётЈЉт▒ЋТ░ИУ┐юТћ╣тЈўС║єС╝ЂСИџу╗ёу╗ЄСИјт«бТѕисђЂтљѕСйюС╝ЎС╝┤сђЂтЉўтиЦтњїтЁХС╗ќтѕЕуЏіуЏИтЁ│УђЁтљѕСйюуџёТќ╣т╝ЈсђѓжџЈуЮђС║њУЂћуйЉжЄЄућеујЄуџётбъжЋ┐№╝їТћ╗тЄ╗жЮбС╣ЪтюеСИЇТќГТЅЕтцД№╝їТѕЉС╗гТЅђжЮбСИ┤уџёуйЉу╗ют«ЅтЁетеЂУЃЂуџёт╝║т║дтњїжбЉт║джЃйтюеСИЇТќГУ┐Џтїќ№╝їтюеТѕЉС╗гРђютДІу╗ѕУ┐ъТјЦРђЮуџёС║њУЂћуйЉСИќуЋїСИГ№╝їжў▓ТГбуйЉу╗ют«ЅтЁетеЂУЃЂтЈўтЙЌТёѕтЈЉтЏ░жџЙсђѓ

УђїС╝ЂСИџу╗ёу╗ЄжюђУдЂтюеСИџтіАтбъжЋ┐сђЂт«бТѕитњїућеТѕиСйЊжфїсђЂС╗ЦтЈіуйЉу╗ют«ЅтЁеС╣ІжЌ┤т»╗Т▒ѓтљѕуљєуџёт╣│УААсђѓжђџтИИТЃЁтєхСИІ№╝їС╝ЂСИџу╗ёу╗ЄжђџУ┐Єт«ъТќйућеС║јт«ЅтЁежў▓Тіцтњїт«ЅтЁеУ┐љУљЦ№╝ѕтїЁтљФт«ЅтЁетЊЇт║ћ№╝ЅуџётиЦтЁисђЂТіђТю»тњїС║║тЉўТЮЦТћ»ТњЉуйЉу╗ют«ЅтЁесђѓУЎйуёХУ┐ЎТў»жЄЇУдЂуџёуйЉу╗ют«ЅтЁет┐ЁтцЄтЪ║уАђ№╝їСйєт«ъТќйуйЉу╗ют«ЅтЁетиЦтЁитњїТіђТю»уџёТа╣ТюгуЏ«уџёТў»уА«С┐ЮС╝ЂСИџу╗ёу╗ЄуџёТЋ░тГЌ№╝ѕСИџтіА№╝ЅУ┐ъу╗ГТђДсђѓ

С╝ЂСИџу╗ёу╗ЄУ┐ўт║ћУ»ЦтюеТѕўуЋЦт▒ѓжЮбТђЮУђЃтдѓСйЋтіат╝║тЁХтЁ│жћ«у│╗у╗ЪсђЂITтЪ║уАђУ«ЙТќйтњїТЋ░ТЇ«СИГт┐ЃуџёТЋ░тГЌУ┐ъу╗ГТђД№╝їС╗ЦСЙ┐тюежЮбт»╣т»╝УЄ┤СИЇтѕЕт▒ђжЮбТЌХ№╝ѕТЌаУ«║Тў»СИџтіАСИГТќГсђЂуйЉу╗ют«ЅтЁетеЂУЃЂТћ╗тЄ╗сђЂУ┐ўТў»С║║СИ║жћЎУ»»уГЅуГЅ№╝ЅС┐ЮТїЂжЪДТђД№╝їу╗Ду╗ГС╝ЂСИџСИџтіАУ┐љУљЦт╣ХС┐ЮТїЂтбъжЋ┐уџёУЃйтіЏсђѓУ┐Ўт░▒Тў»ТЋ░тГЌУ┐ъу╗ГТђДТѕўуЋЦтЈЉТїЦСйюућеуџётю░Тќ╣№╝їС╝ЂСИџу╗ёу╗ЄжюђУдЂжЄЈУ║Фт«џтѕХТЋ░тГЌУ┐ъу╗ГТђДТѕўуЋЦ№╝їт╣ХТЅДУАїСИЊжЌежњѕт»╣тЁХСИџтіАжюђТ▒ѓуџёТЋ░тГЌУ┐ъу╗ГТђДУ«Атѕњ№╝їС╗ЦуА«С┐ЮтюеСИЇтѕЕт▒ђжЮбСИІуџёТЋ░тГЌУ┐ъу╗ГТђДсђѓ

жџЈуЮђС╝ЂСИџу╗ёу╗ЄУХіТЮЦУХіСЙЮУхќС║јITТіђТю»№╝їУ»итіАт┐Ёт░єТЋ░тГЌУ┐ъу╗ГТђД№╝ѕС╗ЦтЈіСИџтіАУ┐ъу╗ГТђДтњїуЂЙжџЙТЂбтцЇ№╝ѕBCDR№╝Ѕ№╝ЅУДєСИ║ТЋ┤СИфС╝ЂСИџу╗ёу╗ЄуџёжЄЇУдЂу╗ёТѕљжЃетѕє№╝їУђїСИЇС╗ЁС╗ЁУДєтЁХСИ║ITтЏбжўЪТѕќУђЁуйЉу╗ют«ЅтЁетЏбжўЪТЅђжюђУдЂтЁ│Т│еуџёжЌ«жбўсђѓТ»ЈСИфС╝ЂСИџу╗ёу╗ЄжЃйжюђУдЂтЄєтцЄтЦйт║ћт»╣ућ▒СИЇтЈ»жбёУДЂуџёС║ІС╗Хт╝ЋУхиуџёТюЇтіАСИГТќГТѕќтЁХС╗ќСИЇтѕЕтй▒тЊЇсђѓтЁ│жћ«т║ћућеу│╗у╗ЪтњїТюЇтіАуџётЂюТю║тЈ»УЃйт»╝УЄ┤С╝ЂСИџСИџтіАУ┐љУљЦтњїућЪС║ДтіЏтЂюТГбсђЂТћХтЁЦтњїтБ░УфЅТЇЪтц▒№╝їС╗ЦтЈіжЎЇСйјт«бТѕит»╣С╝ЂСИџу╗ёу╗ЄуџёС┐Ат┐Ѓ№╝їУђїТюЅТЋѕСИћжФўТЋѕуџёТЋ░тГЌУ┐ъу╗ГТђДУ«АтѕњтЈ»С╗ЦтИ«тіЕС╝ЂСИџу╗ёу╗Єуџёт║ћућеу│╗у╗ЪсђЂITтЪ║уАђУ«ЙТќйтњїТЋ░ТЇ«СИГт┐ЃТіхтЙАТюЇтіАСИГТќГС║ІС╗ХТѕќтЁХС╗ќСИЇтѕЕт▒ђжЮбуџётй▒тЊЇсђѓ

ITТіђТю»уџёжЮЕтЉйСИјтЈЉт▒Ћ№╝їУДЂУ»ЂтњїТјетіеС║єС╝ЂСИџу╗ёу╗ЄуџёТЋ░тГЌтїќУйгтъІсђѓСйюСИ║ТЋ░тГЌтїќУйгтъІуџётЪ║уАђ№╝їуйЉу╗ют«ЅтЁеТў»ТіђТю»ТѕљтіЪуџётЁ│жћ«ТјетіетЏау┤а№╝їС╣ЪТў»С╝ЂСИџу╗ёу╗ЄтЈЉт▒ЋТЅђСИЇтЈ»у╝║т░ЉуџёсђѓТѕЉС╗гт┐ЁжА╗УђЃУЎЉСИџтіАсђЂITтњїуйЉу╗ют«ЅтЁетюеТЋ░тГЌтїќУйгтъІСИГуџётЁ│УЂћСИђУЄ┤ТђД№╝їтЈфТюЅжђџУ┐Єт╝ЋтЁЦтљѕуљєтЁЁтѕєуџёуйЉу╗ют«ЅтЁеТјфТќй№╝їСй┐С╝ЂСИџу╗ёу╗Єт░йтЈ»УЃйтю░ТіхтЙАуј░С╗БтїќуџёТћ╗тЄ╗№╝їТЅЇУЃйТћ»ТњЉС╝ЂСИџу╗ёу╗Єт«ъуј░СИџтіАтѕЏТќ░сђЂТЈљжФўућЪС║ДтіЏт╣ХТюђу╗ѕт«ъуј░ТЋ░тГЌтїќУйгтъІсђѓ

жџЈуЮђуйЉу╗юуј»тбЃСИГуџёт«ЅтЁетеЂУЃЂТђЦтЅДтбътіа№╝їуйЉу╗ют«ЅтЁежЪДТђДжюђУдЂТъёт╗║тѕ░С╝ЂСИџу╗ёу╗ЄуџёТаИт┐ЃСйЊу│╗ТъХТъёСИГ№╝їт╣ХСИјС╝ЂСИџУ┤бтіАтЈіСИџтіАУ┐љУљЦуџёжЪДТђДСИђТаижЄЇУдЂсђѓС╝ЂСИџуџёжбєт»╝УђЁт║ћт░єуйЉу╗ют«ЅтЁежЪДТђДУДєСИ║ТЋ░тГЌУ┐ъу╗ГТђДуџёСИђСИфтЁ│жћ«Тќ╣жЮб№╝їС╗ќС╗гт║ћУ»ЦтюеТЋ░тГЌУ┐ъу╗ГТђДу«АуљєСИГ№╝їтЃЈУДётѕњУЄфуёХуЂЙт«│ТѕќтЁХС╗ќСИЇтЈ»жбёУДЂуџёС║ІС╗ХСИђТаиСИ║уйЉу╗ют«ЅтЁеС║ІС╗ХтЂџтЦйУ«Атѕњ№╝їт╣Хт░єСИџтіАУ┐љУљЦсђЂтЪ║уАђУ«ЙТќйу«АуљєсђЂТ│ЋтіАсђЂтЁгтЁ│уГЅтєЁжЃет╣▓у│╗С║║у┤Дт»єуџёжЏєТѕљУЂћтљѕтюеСИђУхи№╝їтѕХт«џТЋ░тГЌУ┐ъу╗ГТђДТѕўуЋЦтњїТѕўТю»сђѓУ┐ЎТаитЂџт░єТюЅтіЕС║јуА«С┐ЮС╝ЂСИџу╗ёу╗ЄтюеСИЇтѕЕт▒ђжЮбСИІт«ъуј░тЁХТаИт┐ЃтЁ│жћ«СИџтіАу│╗у╗ЪтњїТюЇтіАуџёТїЂу╗ГУ┐љУљЦ№╝їт╣Хтљју╗ГжђљТГЦТЂбтцЇТГБтИИуџёСИџтіАУ┐љУљЦсђѓ

Сйєт«Ѓт╣ХСИЇТГбС║јТГц№╝їжњѕт»╣СЙЏт║ћжЊЙуџёТћ╗тЄ╗УАїСИ║ти▓у╗ЈТѕљСИ║С║єуйЉу╗ют«ЅтЁеТћ╗тЄ╗уџёжЄЇУдЂу▒╗тѕФС╣ІСИђсђѓућ▒С║јУ«ИтцџС╝ЂСИџу╗ёу╗ЄСЙЮУхќуггСИЅТќ╣СЙЏт║ћтЋєтњїТюЇтіАТЈљСЙЏтЋє№╝їС╝ЂСИџжбєт»╝УђЁт║ћт░єуйЉу╗ют«ЅтЁежЪДТђДУДётѕњТЅЕт▒Ћтѕ░тЁХтїЁтљФСЙЏт║ћжЊЙућЪТђЂу│╗у╗ЪтюетєЁуџёуФ»тѕ░уФ»С╗итђ╝жЊЙ№╝їС╗ЦУ┐ЏСИђТГЦуА«С┐Ют«ъуј░уюЪТГБТюЅТЋѕуџёТЋ░тГЌУ┐ъу╗ГТђДтњїуйЉу╗ют«ЅтЁежЪДТђДсђѓ

тйЊуёХ№╝їуйЉу╗ют«ЅтЁежЪДТђДтЈфТў»С╝ЂСИџжЪДТђДСИГуџётЁХСИГСИђСИфТќ╣жЮбУђїти▓сђѓтдѓТъюСИђСИфС╝ЂСИџу╗ёу╗ЄуюЪуџёТЃ│УдЂТюЅжЪДТђД№╝їС╗ќС╗гт║ћУ»ЦтљїТЌХУђЃУЎЉжЎцС║єуйЉу╗ют«ЅтЁеС╣ІтцќУ«ИтцџтЁХС╗ќТќ╣жЮбуџёжБјжЎЕ№╝їтюеТГцт░▒СИЇжбЮтцќт▒Ћт╝ђС║єсђѓ

жЮбт»╣уј░С╗БтїќуџёуйЉу╗ют«ЅтЁетеЂУЃЂТћ╗тЄ╗№╝їТѕЉС╗гС╣ЪжюђУдЂжђџУ┐Єуј░С╗БтїќуџёуйЉу╗ют«ЅтЁеТЮЦт║ћт»╣сђѓТѕЉС╗гжюђУдЂТъёт╗║ТЋ┤СйЊтЁежЮбуџёуйЉу╗ют«ЅтЁежЪДТђДТѕўуЋЦ№╝їТЮЦТіхтЙАТїЂу╗ГУ┐ЏтїќуџёуйЉу╗ют«ЅтЁетеЂУЃЂ№╝їУ┐ЎТХЅтЈітѕ░С╝ЂСИџу╗ёу╗ЄСИГС║║тЉўсђЂТхЂуеІтњїТіђТю»уџётЈўжЮЕ№╝їС╣ЪТХЅтЈітѕ░С╝ЂСИџжбєт»╝УђЁсђЂСИџтіАсђЂITсђЂт«ЅтЁеС╗ЦтЈітЁХС╗ќтєЁжЃесђЂтцќжЃет╣▓у│╗С║║С╣ІжЌ┤уџёт»єтѕЄтљѕСйюсђѓ

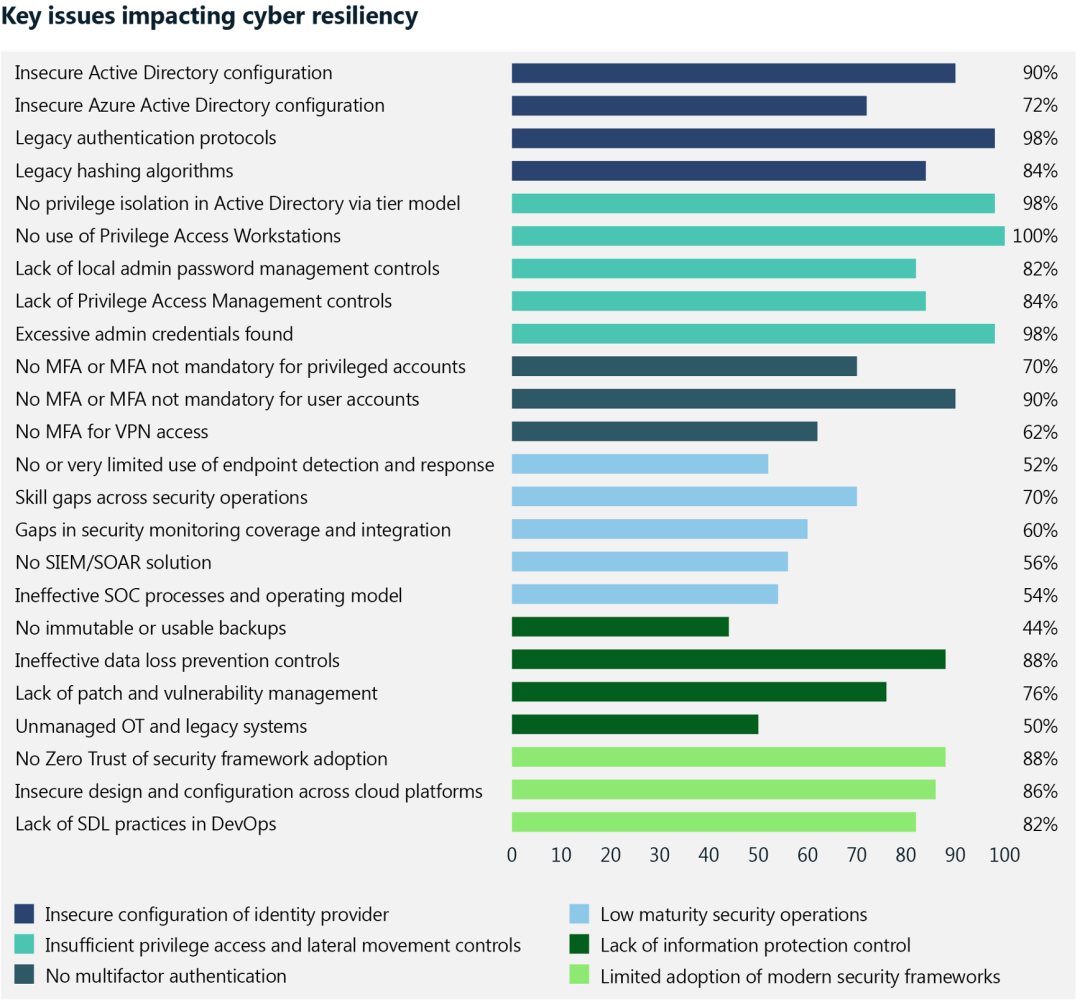

У┐ЎСИфТЋ┤СйЊтЁежЮбуџёуйЉу╗ют«ЅтЁежЪДТђДТѕўуЋЦтїЁТІгС╗ЦСИІТќ╣жЮб№╝џ

у«АуљєтњїТЮЃУААС╝ЂСИџу╗ёу╗ЄтюеТЋ░тГЌтїќУйгтъІСИГуџёжБјжЎЕСИјтЏъТіЦ№╝їт«ъуј░тљѕуљєТюЅТЋѕуџёуйЉу╗ют«ЅтЁеТіЋтЁЦС║ДтЄ║сђѓ

уйЉу╗ют«ЅтЁетЪ║уАђТјДтѕХУдЂТ▒ѓсђѓуА«С┐ЮС╝ЂСИџу╗ёу╗ЄуџёТаИт┐ЃуйЉу╗ют«ЅтЁетЪ║уАђТјДтѕХТ╗АУХ│т«ЅтЁеТюђСй│т«ъУихуџётЪ║ТюгТаИт┐ЃУдЂТ▒ѓ№╝їСЙІтдѓжЄЄућетцџтЏау┤аУ║ФС╗йжфїУ»ЂсђЂжЃеуй▓XDRУ┐ЏУАїтеЂУЃЂжў▓ТіцсђЂтЈіТЌХУ┐ЏУАїт«ЅтЁеТЏ┤Тќ░сђЂтЂџтЦйТЋ░ТЇ«т«ЅтЁежў▓ТіцуГЅуГЅсђѓ

тцДт«ХтЈ»УЃйтюетЏйтцќуџёТќЄуї«СИГ№╝їу╗ЈтИИС╝џуюІтѕ░РђюCyber hygieneРђЮТѕќУђЁРђюBasic security postureРђЮ№╝їт«ЃС╗гтЇ│У»┤ТўјТГцжА╣№╝їТюфТЮЦтєЇтњїтцДт«ХУ»ду╗єУ┐ЏУАїС╗Іу╗Їсђѓ

теЂУЃЂС┐ЮТіц№╝џжњѕт»╣ти▓уЪЦТћ╗тЄ╗ТЈљСЙЏС┐ЮТіцсђЂжбёжў▓Тќ░уџёТћ╗тЄ╗УАїСИ║С╗ЦтЈіУЄфтіетЊЇт║ћСИјС┐«тцЇуџёУЃйтіЏсђѓ

УбФТћ╗тЄ╗жЮбу«Ауљє№╝џСИ╗тіеТБђТхІт«ЅтЁежЁЇуй«сђЂтеЂУЃЂсђЂТ╝ЈТ┤ъ№╝їтѕєТъљУбФТћ╗тЄ╗жЮбт╣Хт«ъТЌХтЊЇт║ћуџёУЃйтіЏсђѓ

жђџУ┐ЄТЋЁжџюжџћуд╗тњїтЙ«тѕєтї║тЄЈт░ЉТћ╗тЄ╗С║ІС╗ХтњїуЂЙжџЙуџётй▒тЊЇсђѓ

тЈЉућЪСИџтіАСИГТќГТЌХуџёжФўтЈ»ућеТђДсђЂтєЌСйЎтњїУЄфтіеТЂбтцЇсђѓ

СЙЏт║ћжЊЙжЪДТђД№╝џС║єУДБт╣ХТўјуА«т»╣СЙЏт║ћжЊЙУхёТ║љ№╝ѕтїЁтљФтєЁжЃесђЂтцќжЃеУхёТ║љ№╝їСЙІтдѓС║ЉУ«Ау«ЌТюЇтіА№╝ЅуџётЁ▒тљїУ┤БС╗╗сђЂСЙЮУхќтЁ│у│╗тњїтЁХжЪДТђДсђѓ

ТюЅТЋѕуџёуйЉу╗ют«ЅтЁежЪДТђДУ«Атѕњ№╝їтДІС║јС╝ЂСИџITУхёС║ДуџётЪ║уАђуЪЦУ»єсђѓСЙІтдѓС║єУДБтЈ»ућеуџёТюЇтіАС╗ЦтЈітюетЈЉућЪСИГТќГТЌХтЈ»С╗ЦУ░ЃућеуџёуЏИтЁ│тЈ»ућеУхёТ║љсђѓтюеТГцтЪ║уАђСИі№╝їУ»ЦУ«Атѕњт┐ЁжА╗УЃйтцЪУ»ёС╝░тЁХУЄфУ║ФуџёТюЅТЋѕТђД№╝їУААжЄЈтЁ│жћ«ТюЇтіАтЈітЁХСЙЮУхќжА╣уџёТђДУЃй№╝їТхІУ»ЋтњїжфїУ»ЂТюгтю░сђЂС║ЉТюЇтіАтЈітЁХС╗ќуЏИтЁ│СЙЮУхќТюЇтіА/СЙЏт║ћжЊЙуџётіЪУЃйтњїжЪДТђД№╝їТа╣ТЇ«т»╣С╝ЂСИџу╗ёу╗ЄТъёТѕљуџёТђ╗СйЊжБјжЎЕУ»ёС╝░№╝їСИЦТа╝уА«т«џС╝ўтЁѕТгАт║Ј№╝їт╣ХтюеС╝ЂСИџу╗ёу╗ЄуџёТЋ┤СИфТЋ░тГЌућЪтЉйтЉеТюЪСИГт«ъуј░ТїЂу╗ГУ»ёС╝░тњїТћ╣У┐Џсђѓ

У┐ЎуДЇТЋ┤СйЊТѕўуЋЦТќ╣ТАѕ№╝їжюђУдЂтюеСИЇТќГтЈўтїќуџётеЂУЃЂтйбті┐УЃїТЎ»СИІТїЂу╗ГтіеТђЂС╝ўтїќСИјУ░ЃТЋ┤№╝їуЏ«ТаЄТў»ТјетіетЈ»УААжЄЈуџёТюЅТЋѕТђДтњїТђДУЃйТћ╣У┐Џ№╝їу╝ЕуЪГТБђТхІсђЂтЊЇт║ћсђЂжў╗ТГбтњїТЂбтцЇуџёТЌХжЌ┤№╝їт╣ХтЄЈт░ЉтЈЉућЪСИГТќГТЌХуџётй▒тЊЇУїЃтЏ┤сђѓ

тљїТЌХС╝ЂСИџу╗ёу╗ЄуџётєЁжЃесђЂтцќжЃет╣▓у│╗С║║С╣ІжЌ┤уџёУЂћу│╗С╝џТЌЦуЏіу┤Дт»єсђѓСЙІтдѓ№╝їт«ЅтЁеС║ІС╗ХтЈ»УЃйС╝џт»╝УЄ┤тЁиТюЅжџљуДЂтй▒тЊЇуџёТЋ░ТЇ«Т│ёжю▓№╝їжюђУдЂУ«ИтцџтєЁжЃетњїтцќжЃеуЏИтЁ│тЏбжўЪтЁ▒тљїтіфтіЏ№╝їС╗Цт┐ФжђЪтЊЇт║ћт╣Хт░єтй▒тЊЇжЎЇУЄ│ТюђСйјсђѓС╗јтЁиСйЊТѕўТю»т▒ѓжЮбУђїУеђ№╝їтљју╗ГТѕЉС╗гт║ћУ»ЦУђЃУЎЉ№╝џ

01

тЈѓУђЃРђютЂЄт«џУбФТћ╗тЄ╗РђЮуџёТђЮТЃ│№╝їтюеТъёт╗║т╣Ху«Ауљєт║ћућеу│╗у╗ЪтњїТіђТю»С║ДтЊЂТЌХ№╝їжЎљтѕХтеЂУЃЂТћ╗тЄ╗т»╣тЁХуџётй▒тЊЇ№╝їС╗ЦУЄ│С║јућџУЄ│тюет«ЅтЁеС║ІС╗ХтЈЉућЪТЌХ№╝їУ┐ЎС║Џт║ћућеу│╗у╗ЪтњїТіђТю»С║ДтЊЂуџёТаИт┐Ѓу╗ёС╗ХС╣ЪУЃйтцЪТїЂу╗Гт«ЅтЁетњїТюЅТЋѕтю░У┐љУљЦсђѓтюеУ┐ЎСИфТќ╣жЮб№╝їТѕЉС╗гжюђУдЂтЁ│Т│еС┐ЮТіцТаИт┐ЃУхёС║ДсђЂТЈљжФўТЋЈТЇиТђДтњїжЄЄућетїЁтљФтЁгТюЅС║Љ/ТиитљѕС║ЉтюетєЁуџёуј░С╗Бтїќу│╗у╗ЪТъХТъёсђЂтЄЈт░ЉУбФТћ╗тЄ╗жЮб№╝ѕСЙІтдѓтЁ│жЌГСИЇт┐ЁУдЂуџёInternetтЁЦтЈБ№╝ЅуГЅуГЅт╣ХТїЂу╗ГТћ╣У┐Џсђѓ

02

тюеУДётѕњITжА╣уЏ«ТЌХ№╝їТЮЃУААТйютюеуџётеЂУЃЂтњїтЈЉт▒ЋТю║жЂЄ№╝їС╝ЂСИџу╗ёу╗ЄуџёуЏИтЁ│тЏбжўЪ№╝ѕТЌаУ«║Тў»СИџтіАтЏбжўЪсђЂITтЏбжўЪУ┐ўТў»т«ЅтЁетЏбжўЪ№╝Ѕт║ћтЁ▒тљїТЅ┐ТІЁТЋ┤СИфТЋ░тГЌТіђТю»СЙЏт║ћжЊЙ№╝ѕтїЁТІгтЪ║С║јС║Љуџёт«ЅтЁеУДБтє│Тќ╣ТАѕ№╝ЅуџёуйЉу╗ют«ЅтЁежЪДТђДУ┤БС╗╗сђѓ

03

тюеТъёт╗║у│╗у╗ЪТЌХ№╝їжЎцС║єжђџУ┐ЄРђюSecure by designРђЮтјЪтѕЎТЮЦуА«С┐Юу│╗у╗Ъуџёт«ЅтЁеУ«ЙУ«АсђЂжђџУ┐ЄРђюSecure by implementationРђЮтјЪтѕЎТЮЦуА«С┐Юу│╗у╗Ъуџёт«ЅтЁеТъёт╗║С╣Ітцќ№╝їУ┐ўт║ћтхїтЁЦт«ЅтЁеТђДтњїжЄЄтЈќуЏИтЁ│ТјфТќйТЮЦжбёТхІсђЂТБђТхІсђЂт«╣т┐ЇсђЂжђѓт║ћсђЂтЊЇт║ћтњїжў╗ТГбТюфТЮЦТїЂу╗ГтЈўтїќуџёуйЉу╗ют«ЅтЁетеЂУЃЂ№╝ѕРђюSecure by OperationРђЮ№╝Ѕсђѓ

04

уА«С┐ЮСИџтіАсђЂITСИјуйЉу╗ют«ЅтЁеуџётЁ│УЂћСИђУЄ┤ТђДСИју┤Дт»єу╗ЊтљѕсђѓС╝ЂСИџтюет╝ђтЈЉТќ░уџёСИџтіАТЌХ№╝їт║ћтЁЁтѕєуџётњеУ»бITтЏбжўЪтњїуйЉу╗ют«ЅтЁетЏбжўЪ№╝їУ»ёС╝░тњїТўјуА«уЏИтЁ│т«ЅтЁежБјжЎЕсђѓтљїТаиуџё№╝їт«ЅтЁетЏбжўЪт║ћУ»ЦтЁЁтѕєУђЃУЎЉт╣ХтЏ┤у╗ЋС╝ЂСИџСИџтіАтЈЉт▒ЋуЏ«ТаЄ№╝їТћ»ТїЂСИџтіАт«ЅтЁеуџёт«ъуј░тЈЉт▒ЋуЏ«ТаЄсђѓ

05

жњѕт»╣уйЉу╗ют«ЅтЁеС║ІС╗Х№╝їтѕХт«џТўјуА«ТИЁТЎ░тю░С╝ЂСИџу╗ёу╗ЄуџёТЊЇСйют«ъУихтњїуЏИтЁ│ТхЂуеІ№╝їуА«С┐ЮуйЉу╗ют«ЅтЁежЪДТђДУЃйтцЪтЙЌтѕ░тЁЁтѕєуџёт▒Ћуј░тњїТЅДУАїсђѓ

тЙ«Уй»тюетИ«тіЕС╝ЂСИџу╗ёу╗ЄТЈљжФўуйЉу╗ют«ЅтЁежЪДТђДСИјТЋ░тГЌУ┐ъу╗ГТђДТќ╣жЮб№╝їтЁиТюЅжЮътИИСИ░т»їуџёу╗ЈжфїсђѓСйюСИ║тЁеуљЃуйЉу╗ют«ЅтЁеСИџтіАУљЦТћХТюђтцДуџёITС╝ЂСИџ№╝їтЙ«Уй»тЁиТюЅжбєтЁѕсђЂтЁежЮбСИћСИ░т»їуџёт«ЅтЁеС║ДтЊЂтњїТіђТю»УдєуЏќтю║ТЎ»/жЏєТѕљт«ЅтЁеСйЊу│╗№╝їСИ║т«бТѕиТЈљСЙЏтЁетю║ТЎ»сђЂтЁет╣│тЈ░сђЂтЁеућЪтЉйтЉеТюЪуџёуФ»тѕ░уФ»т«ЅтЁеУЃйтіЏ№╝їтЁиТюЅС╝ўуДђуџёућЪТђЂу│╗у╗ЪСИјтљѕСйюС╝ЎС╝┤СйЊу│╗№╝їт╣ХтЁЁтѕєТћ»ТїЂСИјуггСИЅТќ╣жЏєТѕљсђѓ

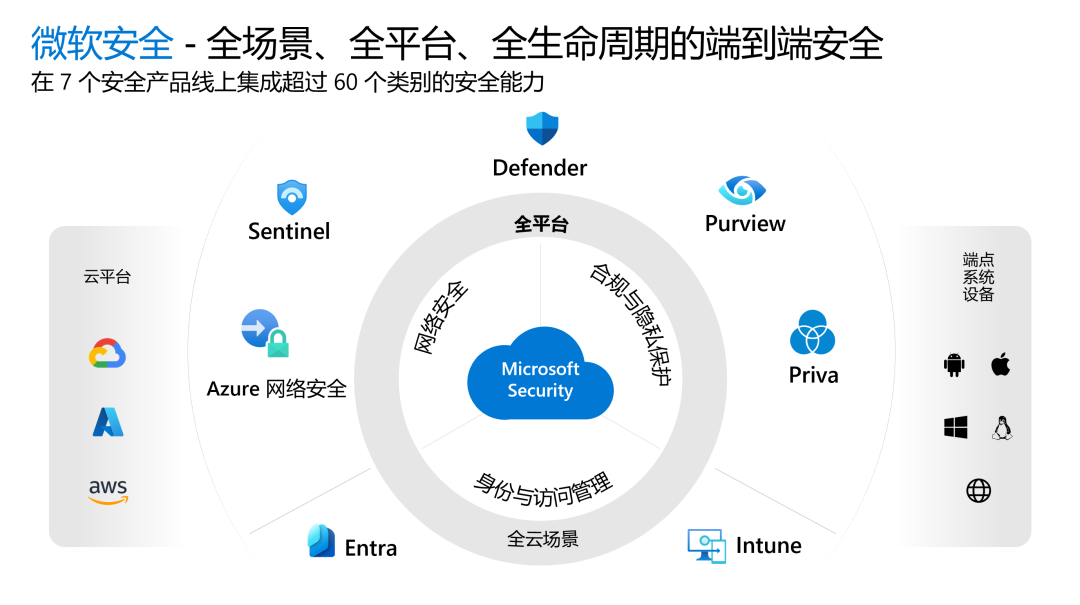

тЙ«Уй»тюе7СИфт«ЅтЁеС║ДтЊЂу║┐СИі№╝їжЏєТѕљС║єУХЁУ┐Є60СИфСИЇтљїуџёт«ЅтЁеС║ДтЊЂтњїТіђТю»у▒╗тѕФ№╝їТЅђТюЅтЙ«Уй»т«ЅтЁеС║ДтЊЂу│╗тѕЌСйюСИ║СИђСИфУиеС║ЉтњїУиет╣│тЈ░уџёТЎ║УЃйжЏєТѕљу╗╝тљѕт«ЅтЁеУДБтє│Тќ╣ТАѕтЇЈтљїтиЦСйю№╝їУЃйтцЪтИ«тіЕт«бТѕит«ъуј░у╗ЪСИђжЏєТѕљуџёсђЂУЄфтіетїќуџёт«ЅтЁежў▓Тіцтњїу«Ауљє№╝їтѕЕућетЁеуљЃжбєтЁѕтю░т«ЅтЁеС║ДтЊЂтњїТіђТю»№╝їтюежЂ┐тЁЇтєЌСйЎтњїжЄЇтЈауџётљїТЌХ№╝їТюђтцДжЎљт║дтю░тЈЉТїЦтЁХуј░ТюЅС║ДтЊЂуџёС╗итђ╝№╝їтљїТЌХу«ђтїќтїЁтљФжЃеуй▓ТѕљТюгсђЂу«АуљєТѕљТюгтюетєЁуџёТђ╗СйЊТІЦТюЅТѕљТюг№╝їжЎЇСйјТЋ┤СйЊтцЇТЮѓТђД№╝їт╣ХтИ«тіЕС╝ЂСИџТъёт╗║тЁежЮбуџёуйЉу╗ют«ЅтЁежЪДТђДсђѓ

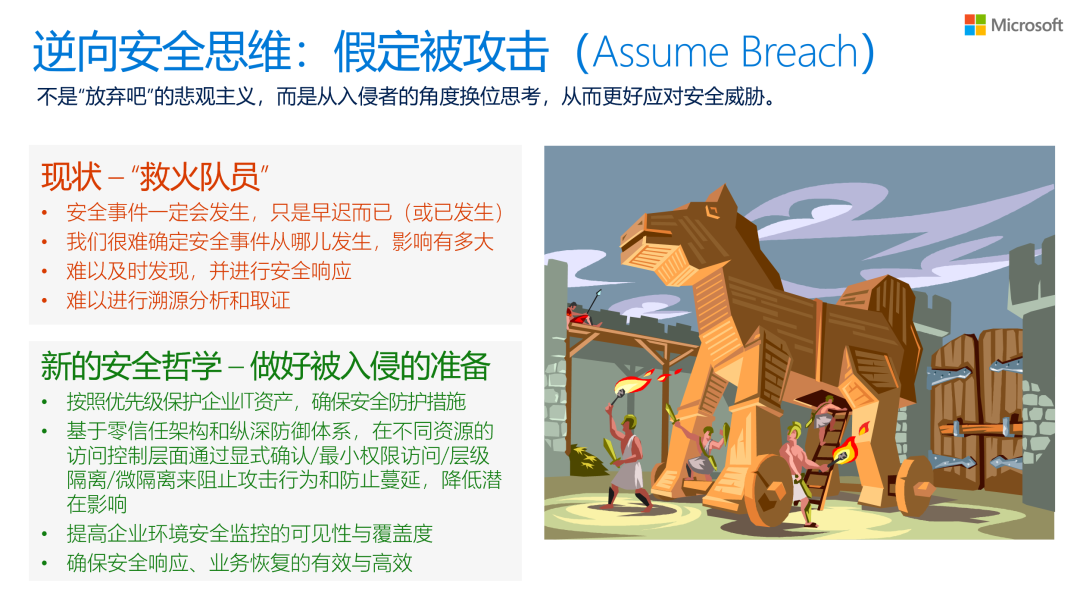

ТѕЉуџёт«ЅтЁетЊ▓тГдт░▒Тў»РђютЂЄт«џУбФТћ╗тЄ╗РђЮ№╝ѕAssume Breach№╝Ѕ№╝їУ┐ЎТў»СИђСИфжђєтљЉуџёт«ЅтЁеТђЮу╗┤ТеАт╝Јсђѓ

тГЎтГљтЁхТ│ЋТюЅС║Љ№╝џРђюуЪЦтй╝уЪЦти▒№╝їуЎЙТѕўСИЇТ«єРђЮсђѓтюеС║єУДБУЄфУ║ФС╝ЂСИџу╗ёу╗ЄуџёуЏИтЁ│IT/OTуј»тбЃтњїСИџтіАу│╗у╗ЪуџёУ┐љСйюТќ╣т╝ЈуџётЪ║уАђСИі№╝їТѕЉС╗гжюђУдЂТЇбСйЇС╗јТћ╗тЄ╗УђЁуџёУДњт║дТЮЦУ┐ЏУАїТђЮУђЃ№╝їТЅЇУЃйТюЅуџёТћЙуЪб№╝їт╣ХТЏ┤ТюЅТЋѕжФўТЋѕуџёт«ъуј░С╝ЂСИџуйЉу╗ют«ЅтЁеуЏ«ТаЄсђѓ

РђютЂЄт«џУбФТћ╗тЄ╗РђЮТў»жЏХС┐АС╗╗уџётЁ│жћ«тјЪтѕЎ№╝їт«ЃтЈ»С╗ЦТјетіежЏХС┐АС╗╗уџётЁиСйЊтЈ»УАїУљйтю░№╝їтИ«тіЕС╝ЂСИџу╗ёу╗Єжў▓УїЃТћ╗тЄ╗УАїСИ║сђЂжЎљтѕХТћ╗тЄ╗уџётй▒тЊЇт╣ХС╗јТћ╗тЄ╗С║ІС╗ХСИГт┐ФжђЪТЂбтцЇсђѓРђютЂЄт«џУбФТћ╗тЄ╗РђЮСИЇТў»РђюжЂЄтѕ░тЏ░жџЙт░▒ТћЙт╝ЃтљДРђЮуџёТѓ▓УДѓСИ╗С╣Ѕ№╝їС╣ЪСИЇТў»уЏ┤ТјЦСИђт╝ђтДІт░▒тЂЄт«џС╝ЂСИџу╗ёу╗ЄуџёТЅђТюЅт«ЅтЁеТјДтѕХТјфТќйжЃйтц▒ТЋѕ№╝їУђїТў»тѕєт▒ѓТгАсђЂтѕєжўХТ«хтЂЄт«џС╝ЂСИџу╗ёу╗ЄуџёТЪљуДЇсђЂжЃетѕєућџУЄ│тЁежЃет«ЅтЁеТјДтѕХТјфТќйУбФуа┤тЮЈТѕќтц▒ТЋѕ№╝їтЁЦСЙхУђЁТѕљтіЪуџёт«ъТќйС║єуЅ╣т«џсђЂжЃетѕєТѕќжЄЇтцДтеЂУЃЂТћ╗тЄ╗УАїСИ║т╣ХжђаТѕљС║єСИЇтљїуеІт║дуџётй▒тЊЇсђѓ

тюеУ┐ЎуДЇСИЇтѕЕт▒ђжЮбС╣ІСИІ№╝їТѕЉС╗гт║ћтйЊтдѓСйЋТюЅТЋѕСИћжФўТЋѕуџёт║ћт»╣№╝ЪРђютЂЄт«џУбФТћ╗тЄ╗РђЮУ┐ЎСИфт«ЅтЁетЊ▓тГдТў»жњѕт»╣С╝ау╗Ът«ЅтЁеТђЮу╗┤№╝ѕт░єС╝ЂСИџУхёС║ДС┐ЮТіцтюеСИђСИфт«ЅтЁеуџёуйЉу╗юУЙ╣уЋїСИГ№╝ЅуџёжЄЇтцДУйгтЈў№╝їтдѓСИђт╝ђтДІТЅђТЈљтѕ░уџёРђютбеУЈ▓т«џтЙІРђЮ№╝їС╗ЦтЈіТѕЉС╗гТ▓АТюЅУ░ЂтЈ»С╗ЦС┐ЮУ»ЂРђюу╗Ют»╣т«ЅтЁеРђЮ№╝їТѕЉС╗гжюђУдЂжђџУ┐ЄРђютЂЄт«џУбФТћ╗тЄ╗РђЮуџётјЪтѕЎ№╝їТјетіеС╝ЂСИџу╗ёу╗ЄТъёт╗║ТЋ┤СйЊтЁежЮбуџёуйЉу╗ют«ЅтЁежЪДТђДтњїТЋ░тГЌУ┐ъу╗ГТђДсђѓ

СйюСИ║тЁеуљЃжбєтЁѕуџёС║ЉУ«Ау«ЌтјѓтЋє№╝їТѕЉС╗гСИјСИќуЋїтљётю░уџёС╝ЂСИџу╗ёу╗ЄтњїТћ┐т║юТю║ТъётљѕСйюуџёт«ъУиху╗ЈжфїУАеТўј№╝їС║ЉУ«Ау«ЌТў»ТЋ░тГЌУ┐ъу╗ГТђДтњїуйЉу╗ют«ЅтЁежЪДТђДуџёжЄЇУдЂТћ»ТњЉтіЏжЄЈсђѓ

ућ▒С║јС║ЉУ«Ау«ЌтЁеуљЃтї║тЪЪтЈ»ућесђЂУиетю░уљєСйЇуй«ТЋ░ТЇ«тцЇтѕХсђЂТїЅжюђСй┐ућесђЂт┐ФжђЪТЅЕт▒ЋсђЂТїЂу╗Гт«ЅтЁеУ┐ЏтїќтњїТѕљТюгТюЅТЋѕТђД№╝їС║ЉУЃйтцЪтцДт╣ЁТЈљжФўС╝ЂСИџу╗ёу╗ЄуџёУ┐љУљЦТЋѕујЄтњїтЊЇт║ћтеЂУЃЂуџёТЋЈТЇиТђДсђѓ

тљїТаит«ЃУ┐ўт«ъуј░С║єтЁеуљЃУиетю░тЪЪуџёжФўтЈ»ућеТђД№╝їТЈљСЙЏС╗јС╝ЂСИџOn-premisesтѕ░У┐юуеІТЋ░ТЇ«СИГт┐ЃуџёТЌау╝ЮтѕЄТЇбтњїТЋЁжџюУйгуД╗уџёТю║С╝џ№╝їтЁЇтЈЌт▒ђжЃетю░тЪЪуџёУЄфуёХуЂЙт«│ТѕќС║║СИ║теЂУЃЂсђѓ

тдѓтЅЇжЮбТЅђС╗Іу╗Їуџё№╝їС╝ЂСИџу╗ёу╗ЄжюђУдЂТъёт╗║ТЋ┤СйЊтЁежЮбуџёуйЉу╗ют«ЅтЁежЪДТђДтњїТЋ░тГЌУ┐ъу╗ГТђДТѕўуЋЦсђѓт»╣С║јТЅђТюЅС╝ЂСИџу╗ёу╗ЄУђїУеђ№╝їуйЉу╗ют«ЅтЁежЪДТђДтњїТЋ░тГЌУ┐ъу╗ГТђДтДІС║јТѕўуЋЦтє│уГќ№╝їУ┐ЎС║Џтє│уГќТаЄт┐ЌуЮђС╝ЂСИџу╗ёу╗ЄС╗јITу│╗у╗ЪсђЂуйЉу╗ют«ЅтЁеТђЂті┐тѕ░ТЋ░ТЇ«тѕєу║Дтѕєу▒╗уГЅСИђу│╗тѕЌжбєтЪЪуџётЈўтїќсђѓ

т░йу«АС║ЉтЈфТў»тЈ»С╗ЦтИ«тіЕС╝ЂСИџу╗ёу╗Єт«ъуј░уйЉу╗ют«ЅтЁежЪДТђДтњїТЋ░тГЌУ┐ъу╗ГТђДуџёТіђТю»С╣ІСИђ№╝їСйєт«ЃуџёСй┐ућежюђУдЂСИђуДЇтЁежЮбуџёУиеС╝ЂСИџу╗ёу╗ЄуџёСйЊу│╗тњїТќ╣Т│Ћ№╝їС╗ЦУ»єтѕФтЁ│жћ«СИџтіАу│╗у╗ЪтЈітЁХуЏИтЁ│теЂУЃЂ№╝їТа╣ТЇ«жюђУдЂт░єУДњУЅ▓тњїУхёТ║љтѕєжЁЇтѕ░уЅ╣т«џС╗╗тіАтњїуЅ╣т«џС║║тЉў№╝їт╣ХТюђу╗ѕУЙЙтѕ░С╝ЂСИџу╗ёу╗ЄТЅђжюђуџёуйЉу╗ют«ЅтЁежЪДТђДтњїТЋ░тГЌУ┐ъу╗ГТђДуЏ«ТаЄсђѓУ┐Ўу╗ЮСИЇС╗ЁС╗ЁтЈфТў»ТХЅтЈітѕ░ITжЃежЌеуџёС║║тЉў№╝їУђїТў»ТХЅтЈітѕ░С╝ЂСИџу╗ёу╗ЄСИГС║║тЉўсђЂТхЂуеІтњїТіђТю»уџётЈўжЮЕ№╝їС╣ЪТХЅтЈітѕ░С╝ЂСИџжбєт»╝УђЁсђЂСИџтіАсђЂITсђЂт«ЅтЁеС╗ЦтЈітЁХС╗ќтєЁжЃесђЂтцќжЃет╣▓у│╗С║║С╣ІжЌ┤уџёт»єтѕЄтљѕСйюсђѓ

тЙ«Уй»тюежђџУ┐ЄС║ЉУ«Ау«ЌТЈљжФўС╝ЂСИџу╗ёу╗ЄуџёуйЉу╗ют«ЅтЁежЪДТђДСИјТЋ░тГЌУ┐ъу╗ГТђДТќ╣жЮб№╝їтЁиТюЅжЮътИИСИ░т»їуџёу╗Јжфї№╝їС║ћт╣┤тЅЇтЇ│жЮътИИтЅЇуъ╗ТђДуџётЈЉтИЃС║єСИђу»ЄуЎйуџ«С╣дсђіAdvancing Cyber Resilience with Cloud ComputingсђІУ┐ЏУАїуЏИтЁ│С╗Іу╗Ї№╝їуЏ«тЅЇТЮЦуюІС╗ЇСИЇУ┐ЄТЌХсђѓ

тюеУ┐Ўу»ЄуЎйуџ«С╣дСИГ№╝їтЪ║С║јтЙ«Уй»СИјСИќуЋїтљётю░уџёС╝ЂСИџу╗ёу╗ЄтњїТћ┐т║юТю║ТъётљѕСйюуџёт«ъУиху╗Јжфї№╝їу│╗у╗ЪТђДуџёС╗Іу╗ЇС║єуйЉу╗ют«ЅтЁежЪДТђДСИјТЋ░тГЌУ┐ъу╗ГТђДуџёТюђСй│т«ъУих№╝їС╗ЦтЈітѕЕућеС║ЉУ«Ау«ЌТЮЦТЈљжФўуйЉу╗ют«ЅтЁежЪДТђДСИјТЋ░тГЌУ┐ъу╗ГТђДуџёСИђу│╗тѕЌт╗║У««сђѓТаИт┐ЃУдЂуѓ╣тдѓСИІТЅђУ┐░сђѓ

Тъёт╗║ТЋ┤СйЊтЁежЮбуџёуйЉу╗ют«ЅтЁежЪДТђДтњїТЋ░тГЌУ┐ъу╗ГТђДТѕўуЋЦсђѓС╗ЦУ»єтѕФтЁ│жћ«СИџтіАу│╗у╗ЪтЈітЁХуЏИтЁ│теЂУЃЂ№╝їТа╣ТЇ«жюђУдЂт░єУДњУЅ▓тњїУхёТ║љтѕєжЁЇтѕ░уЅ╣т«џС╗╗тіАтњїуЅ╣т«џС║║тЉўсђѓ

уА«т«џтЊфС║ЏТЋ░ТЇ«тњїТюЇтіАт░єУ┐ЂуД╗тѕ░С║ЉсђѓтюеТГцУ┐ЄуеІСИГуА«С┐ЮТ╗АУХ│ТЋ░ТЇ«т«ЅтЁесђЂжџљуДЂтљѕУДёуГЅуЏЉу«АУдЂТ▒ѓ№╝їС╗ЦтЈіТЋ░ТЇ«тГўтѓеТђДУЃйсђЂт«╣жЄЈуГЅТіђТю»УдЂТ▒ѓсђѓ

ТўјуА«С║ЉУ┐ЂуД╗уџёуЏИтЁ│тЄєтцЄС║ІжА╣тњїС╝ўтЁѕу║ДсђѓСЙІтдѓуйЉу╗юС╝аУЙЊтИдт«й№╝ѕТЌаУ«║Тў»InternetУ┐ўТў»СИЊу║┐№╝Ѕ№╝їУ┐ЎТў»ТѕљтіЪСй┐ућеС║ЉТюЇтіАуџётЅЇТЈљсђѓ

У»Ћуѓ╣жА╣уЏ«т«ъТќйсђѓТїЅуЁДТЌбт«џУ«АтѕњтњїУдЂТ▒ѓт»╣уЏИтЁ│С║ЉТюЇтіАуџёСй┐ућеУ┐ЏУАїУ»Ћуѓ╣тњїТхІУ»Ћ№╝їуА«С┐Ютљју╗ГжА╣уЏ«уџётЈ»УАїТђДсђѓ

С╝ўтїќтњїУ░ЃТЋ┤С╝ЂСИџуџёуЏИтЁ│ТѕўуЋЦтњїтѕХт║дсђѓСЙІтдѓITТѕўуЋЦтњїС╝ЂСИџжЄЄУ┤ГУДёУїЃ№╝їжђџУ┐ЄС║ЉУ«Ау«ЌТЮЦт«ъуј░уј░С╗БтїќуџёуйЉу╗ют«ЅтЁежЪДТђДСИјТЋ░тГЌУ┐ъу╗ГТђДсђѓ

Тъёт╗║т░єТЋ░ТЇ«тњїТюЇтіАУ┐ЂуД╗тѕ░С║ЉуџёТіђТю»ТхЂуеІсђѓж╝Њті▒ТЅђТюЅуЏИтЁ│т╣▓у│╗С║║С╣ІжЌ┤уџётљѕСйюСИјжђЈТўјт║д№╝їС╗Цу╗┤ТїЂС┐АС╗╗т╣Хт«ъуј░уЏ«ТаЄсђѓ

жђџУ┐Єти▓жфїУ»ЂуџёТюђСй│т«ъУихТЮЦУ»ЂТўјуј░ТюЅт«ЅтЁет«ъУихуџёТюЅТЋѕТђДсђѓтюеТГцтЪ║уАђСИіТїЂу╗ГтЈѓУђЃтњїтѕЕућеу╗ЈУ┐ЄжфїУ»ЂуџёуЏИтЁ│тЏйжЎЁуйЉу╗ют«ЅтЁеТаЄтЄє№╝їт╣ХжђџУ┐ЄС║Љт«ЅтЁеуџёТїЂу╗ГУ┐Џтїќт«ъуј░т«ЅтЁежў▓ТіцУЃйтіЏуџёТїЂу╗ГУ┐Џтїќсђѓ

т«џТюЪУ»ёС╝░уј░ТюЅуџёТћ┐уГќтњїТхЂуеІсђѓуА«С┐Южњѕт»╣С║ЉСЙЏт║ћтЋєт«АУ«АуџёуЂхТ┤╗ТђД№╝їтљїТЌХТа╣ТЇ«ТюфТЮЦуџёт«ъжЎЁжюђТ▒ѓУђЃУЎЉт╣ХУ░ЃТЋ┤уЏИтЁ│уџёт«ЅтЁеУ»ёС╝░ТеАтъІсђѓ

С║ЉТў»уйЉу╗ют«ЅтЁеуџёТюфТЮЦ№╝їС╣ЪТў»ТЋ░тГЌУ┐ъу╗ГТђДуџёТюфТЮЦсђѓУЎйуёХжђџУ┐ЄС║ЉУ«Ау«ЌТЈљжФўуйЉу╗ют«ЅтЁежЪДТђДСИјТЋ░тГЌУ┐ъу╗ГТђДт»╣ТЪљС║ЏС╝ЂСИџу╗ёу╗ЄУђїУеђТюђтѕЮтЈ»УЃйтЙѕтЏ░жџЙ№╝їУ┐ЎжюђУдЂТћ╣тЈўС╝ЂСИџТѕўуЋЦсђЂТіђТю»УЃйтіЏтњїуГќуЋЦТАєТъХуГЅуГЅ№╝їСйєУ┐ЎТў»ТюфТЮЦуџётЈЉт▒ЋУХІті┐№╝їт»╣С╝ЂСИџу╗ёу╗ЄС╣Ът░єС║ДућЪт╝║тцДуџёуД»ТъЂТѕљТъю№╝їт╣ХТюђу╗ѕУхІУЃйС╝ЂСИџу╗ёу╗ЄуџёТЋ░тГЌтїќУйгтъІсђѓ??

- тЇ░т║дсђЂуЙјтЏйу║иу║итЄ║ТЅІ№╝їTikTokУЃйтљдтюетЁеуљЃжЎљтѕХСИГжђєжБју┐╗уЏў№╝Ъ

- 2022т╣┤ТЌЦТюгСИ╗Тю║ТИИТѕЈтИѓтю║№╝џт░Јт╣ЁтЏъТџќ№╝їУй»С╗ХжћђжЄЈСИцТъЂтѕєтїќ

- NexonтЁгтИЃDNFт╝ђТћЙСИќуЋїТќ░Сйю№╝їСйєТЅІТИИтЏйТюЇжЂЦжЂЦТЌаТюЪ№╝Ъ

- ShopeeТѕќт░єС║ј1Тюѕ13ТЌЦУхижђђтЄ║Т│бтЁ░тИѓтю║

- 2022т╣┤тЁеуљЃТЅІТИИТћХтЁЦжЎЇС║є

- Уѓ▓убДС╣ЪУдЂжЎЇТюгтбъТЋѕ№╝џуаЇ3ТгЙТИИТѕЈ№╝їТюфТЮЦ2т╣┤жЎЇТѕљТюгУХЁ2С║┐ТгДтЁЃ

- т╝ЋУхиУ░иТГїтњїУІ▒С╝ЪУЙЙТІЁт┐Д№╝їтЙ«Уй»690С║┐уЙјтЁЃТћХУ┤ГтєЇућЪТ│бТіў

- жЕгТќ»тЁІу╗Ду╗ГтјІу╝ЕTwitterТѕљТюг№╝џтЁ│жЌГтцДжЄЈТхитцќтѕєтЁгтЈИ